本文最后更新于:2022年10月13日 晚上

2019美亚杯资格赛内存取证 51题 操作系统架构

51

分析何源的公司计算机内存镜像,何源的公司计算机操作系统以及硬件架构是什么?

A Windows 7 x86

B

Windows 7 x64

C

Windows 8 x86

D

Windows 8 x64

E

Windows 10 x64

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 root@kali:~2.6 2019 meiya/memdump.mem)type : PAE0 x185000L0 x82947c28L2 Type (Service Pack) : 1 for CPU 0 : 0 x82948c00Lfor CPU 1 : 0 x807ca000L0 xffdf0000L2019 -10-31 07 :36 :46 UTC+0000 2019 -10-31 07 :36 :46 +0000

52题 进程分析

52

分析何源的公司计算机内存镜像,以下哪一个是进程“explorer.exe”的 PID?

A

5098

B 3484

C

3048

D

2236

E

9875

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 root@kali:~2.6 Start Exit ---------- -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------ 0 x84f4d858 System 4 0 92 574 ------ 0 2019 -10-31 06 :48 :27 UTC+0000 0 x85b9f368 smss.exe 264 4 3 36 ------ 0 2019 -10-31 06 :48 :28 UTC+0000 0 x86305b08 csrss.exe 348 336 9 411 0 0 2019 -10-31 06 :48 :35 UTC+0000 0 x8635c478 csrss.exe 404 396 8 151 1 0 2019 -10-31 06 :48 :38 UTC+0000 0 x86365438 wininit.exe 412 336 3 79 0 0 2019 -10-31 06 :48 :38 UTC+0000 0 x86265030 winlogon.exe 448 396 3 115 1 0 2019 -10-31 06 :48 :38 UTC+0000 0 x865c95f0 services.exe 508 412 7 224 0 0 2019 -10-31 06 :48 :40 UTC+0000 0 x85087860 lsass.exe 516 412 7 680 0 0 2019 -10-31 06 :48 :41 UTC+0000 0 x853ca448 lsm.exe 524 412 9 195 0 0 2019 -10-31 06 :48 :41 UTC+0000 0 x85bac488 svchost.exe 624 508 10 372 0 0 2019 -10-31 06 :48 :48 UTC+0000 0 x86933030 vmacthlp.exe 688 508 3 55 0 0 2019 -10-31 06 :48 :49 UTC+0000 0 x8692bcd8 svchost.exe 732 508 7 282 0 0 2019 -10-31 06 :48 :50 UTC+0000 0 x86967a28 svchost.exe 828 508 19 526 0 0 2019 -10-31 06 :48 :50 UTC+0000 0 x8696f030 svchost.exe 860 508 9 307 0 0 2019 -10-31 06 :48 :51 UTC+0000 0 x86973030 svchost.exe 884 508 35 1011 0 0 2019 -10-31 06 :48 :51 UTC+0000 0 x86993aa0 svchost.exe 1024 508 12 626 0 0 2019 -10-31 06 :48 :54 UTC+0000 0 x869a6030 svchost.exe 1096 508 9 361 0 0 2019 -10-31 06 :48 :55 UTC+0000 0 x86356030 spoolsv.exe 1216 508 12 333 0 0 2019 -10-31 06 :48 :58 UTC+0000 0 x86356d40 svchost.exe 1268 508 19 318 0 0 2019 -10-31 06 :48 :59 UTC+0000 0 x863d49b8 VGAuthService. 1456 508 3 84 0 0 2019 -10-31 06 :49 :01 UTC+0000 0 x851f7178 taskhost.exe 1492 508 7 154 1 0 2019 -10-31 06 :49 :02 UTC+0000 0 x86a15150 dwm.exe 1604 860 3 74 1 0 2019 -10-31 06 :49 :04 UTC+0000 0 x86a20d40 explorer.exe 1620 1588 20 800 1 0 2019 -10-31 06 :49 :05 UTC+0000 0 x86a5d920 vmtoolsd.exe 1676 508 9 292 0 0 2019 -10-31 06 :49 :06 UTC+0000 0 x86abcbd0 svchost.exe 1956 508 6 97 0 0 2019 -10-31 06 :49 :16 UTC+0000 0 x86ae6d40 vmtoolsd.exe 112 1620 6 186 1 0 2019 -10-31 06 :49 :17 UTC+0000 0 x86b55030 dllhost.exe 1644 508 13 198 0 0 2019 -10-31 06 :49 :21 UTC+0000 0 x86612030 msdtc.exe 1316 508 12 147 0 0 2019 -10-31 06 :49 :23 UTC+0000 0 x86619970 SearchIndexer. 1048 508 12 621 0 0 2019 -10-31 06 :49 :25 UTC+0000 0 x8664d030 WmiPrvSE.exe 2160 624 11 222 0 0 2019 -10-31 06 :49 :30 UTC+0000 0 x862fe030 csrss.exe 2712 2700 10 213 0 0 2019 -10-31 06 :50 :39 UTC+0000 0 x86370538 winlogon.exe 2736 2700 3 115 ------ 0 2019 -10-31 06 :50 :39 UTC+0000 0 x865fc030 dwm.exe 3064 860 5 121 0 0 2019 -10-31 06 :50 :50 UTC+0000 0 x852b03e8 explorer.exe 3088 3036 24 934 0 0 2019 -10-31 06 :50 :50 UTC+0000 0 x852d6a48 taskhost.exe 3116 508 7 152 0 0 2019 -10-31 06 :50 :50 UTC+0000 0 x852f3a70 vmtoolsd.exe 3216 3088 6 178 0 0 2019 -10-31 06 :50 :51 UTC+0000 0 x8660c968 svchost.exe 3644 508 5 67 ------ 0 2019 -10-31 06 :51 :16 UTC+0000 0 x853301d8 sppsvc.exe 3676 508 4 153 0 0 2019 -10-31 06 :51 :17 UTC+0000 0 x852a3788 svchost.exe 3712 508 9 317 0 0 2019 -10-31 06 :51 :17 UTC+0000 0 x853206d0 csrss.exe 2008 168 8 189 ------ 0 2019 -10-31 06 :51 :55 UTC+0000 0 x866f1c78 winlogon.exe 1248 168 3 115 ------ 0 2019 -10-31 06 :51 :55 UTC+0000 0 x866fb500 dwm.exe 2236 860 3 80 ------ 0 2019 -10-31 06 :52 :04 UTC+0000 0 x852cc030 explorer.exe 3484 2332 20 0 ------ 0 2019 -10-31 06 :52 :04 UTC+0000 0 x8536a3e8 taskhost.exe 3372 508 7 154 ------ 0 2019 -10-31 06 :52 :04 UTC+0000 0 x852a8388 regsvr32.exe 3536 3484 0 -------- ------ 0 2019 -10-31 06 :52 :06 UTC+0000 2019 -10-31 06 :52 :08 UTC+0000 0 x853ff630 vmtoolsd.exe 1996 3484 6 0 ------ 0 2019 -10-31 06 :52 :22 UTC+0000 0 x85473b18 dllhost.exe 1348 624 4 -------- 0 0 2019 -10-31 06 :58 :08 UTC+0000 0 x8547ad40 FTK Imager.exe 3048 3088 6 -------- 0 0 2019 -10-31 07 :08 :25 UTC+0000

解析出有两个explorer.exe一个是1620另一个是3484,但是选项没有1620,只能选3484。

53题 用户SID

53

分析何源的公司计算机内存镜像,以下哪一个是正确的用户 SID ?

A

HTC_admin : S-1-5-21-2316527938-3914680751-2175519146-1001

B TMP_User : S-1-5-21-2316527938-3914680751-2175519146-1002

C

TMP : S-1-5-21-2316527938-3914680751-2175519146-1001

D

YuanHe : S-1-5-21-2316527938-3914680751-2175519146-1002

E

None

hashdump 使用hashdump时得到的用户,500是系统管理员,1000是用户组,1002是临时用户

后一段的密钥开头是31d6c就是空密码

1 2 3 4 5 6 root@kali:~2.6 500 :aad3b435b51404eeaad3b435b51404ee:31 d6cfe0d16ae931b73c59d7e0c089c0:::501 :aad3b435b51404eeaad3b435b51404ee:31 d6cfe0d16ae931b73c59d7e0c089c0:::1000 :aad3b435b51404eeaad3b435b51404ee:31 d6cfe0d16ae931b73c59d7e0c089c0:::1001 :aad3b435b51404eeaad3b435b51404ee:99 e74d973f8f852432f6d5a59659ed88:::

关于本道题目

HTC_Admin解析到是1000但是选项SID最后是1001所以是错的。

YuanHe解析到的是1001但是选项是1002所以错误。

A,D排除

再使用sidscan的时候发现了TMP_User并且SID匹配

1 2 3 root@kali:~2.6 3484 ): S-1-5-21-2316527938-3914680751-2175519146-1002 (TMP_User)

密码获取 mimikatz工具,可以获取明文密码。

54题 TCP连接

54

分析何源的公司计算机内存镜像,以下哪个远程地址与本地地址建立过 TCP 连接?

A 10.165.12.130

B

10.165.12.126

C

10.165.10.125

D

10.165.10.130

E

10.165.10.131

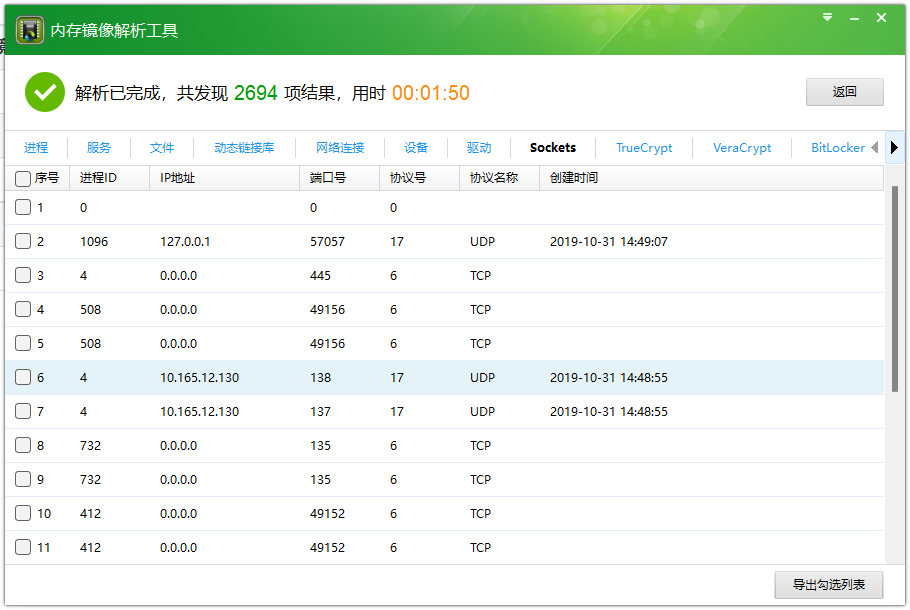

取证大师做法 直接分析出了

Volatility做法 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 root @kali:~# volatility -f /root/内存文件/2019 meiya/memdump.mem --profile=Win7SP1x86_23418 netscanVolatility Foundation Volatility Framework 2 .6 Offset (P) Proto Local Address Foreign Address State Pid Owner Created0xbe216908 UDPv4 127.0.0.1:57057 *:* 1096 svchost.exe 2019 -10 -31 06 :49 :07 UTC+0000 0xbe4fd198 UDPv4 10.165.12.130:138 *:* 4 System 2019 -10 -31 06 :48 :55 UTC+0000 0xbe4fe2b8 UDPv4 10.165.12.130:137 *:* 4 System 2019 -10 -31 06 :48 :55 UTC+0000 0xbe5c2ae8 UDPv4 0.0.0.0:0 *:* 1096 svchost.exe 2019 -10 -31 06 :48 :55 UTC+0000 0xbe5c2ae8 UDPv6 :::0 *:* 1096 svchost.exe 2019 -10 -31 06 :48 :55 UTC+0000 0xbe856e58 UDPv4 -:52033 *:* -1 2019 -10 -31 05 :02 :13 UTC+0000 0xbe2b7998 TCPv4 0.0.0.0:445 0.0.0.0:0 LISTENING 4 System 0xbe2b7998 TCPv6 :::445 :::0 LISTENING 4 System 0xbe2b92b8 TCPv4 0.0.0.0:49156 0.0.0.0:0 LISTENING 508 services.exe 0xbe2b92b8 TCPv6 :::49156 :::0 LISTENING 508 services.exe 0xbe2e4f60 TCPv4 0.0.0.0:49156 0.0.0.0:0 LISTENING 508 services.exe 0xbe544938 TCPv4 0.0.0.0:135 0.0.0.0:0 LISTENING 732 svchost.exe 0xbe544938 TCPv6 :::135 :::0 LISTENING 732 svchost.exe 0xbe5455f8 TCPv4 0.0.0.0:135 0.0.0.0:0 LISTENING 732 svchost.exe 0xbe54d5a0 TCPv4 0.0.0.0:49152 0.0.0.0:0 LISTENING 412 wininit.exe 0xbe54eab8 TCPv4 0.0.0.0:49152 0.0.0.0:0 LISTENING 412 wininit.exe 0xbe54eab8 TCPv6 :::49152 :::0 LISTENING 412 wininit.exe 0xbe56f898 TCPv4 0.0.0.0:49153 0.0.0.0:0 LISTENING 828 svchost.exe 0xbe56f898 TCPv6 :::49153 :::0 LISTENING 828 svchost.exe 0xbe56ff20 TCPv4 0.0.0.0:49153 0.0.0.0:0 LISTENING 828 svchost.exe 0xbe5a6b48 TCPv4 10.165.12.130:139 0.0.0.0:0 LISTENING 4 System 0xbe2fa4c8 TCPv4 -:49162 10.165.12.130:445 CLOSED 4 System 0xbe69a168 TCPv4 -:49163 192.228.79.201:445 CLOSED 4 System 0xbeb374e8 TCPv4 0.0.0.0:49155 0.0.0.0:0 LISTENING 516 lsass.exe 0xbeb374e8 TCPv6 :::49155 :::0 LISTENING 516 lsass.exe 0xbeb72160 TCPv4 0.0.0.0:49155 0.0.0.0:0 LISTENING 516 lsass.exe 0xbeb84008 TCPv4 0.0.0.0:49154 0.0.0.0:0 LISTENING 884 svchost.exe 0xbeb84008 TCPv6 :::49154 :::0 LISTENING 884 svchost.exe 0xbeb86008 TCPv4 0.0.0.0:49154 0.0.0.0:0 LISTENING 884 svchost.exe

直接可以看到10.165.12.130连接过。

55题 端口号

55

接上题,在上述 TCP 连接里,远程地址的端口号是多少?

A

80

B

443

C 445

D

22

E

3389

还是和上题一样,netscan中有0.0.0.0:445除此之外,没有其他选项的端口,所以是445

56题 注册表虚拟位置

56

分析何源的公司计算机内存镜像,注册表“\SystemRoot\System32\Config\SAM”在内存镜像中的虚拟地址 (Virtual Address)是多少?

A

Offset: 0x97b5e5d8

B Offset: 0x9a5689c8

C

Offset: 0x8c6b49c8

D

Offset: 0x8bc1a1c0

E

Offset: 0x9bc1a1c0

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 root@kali:~/内存文件/2019 meiya2.6 ---------- ---------- ---- 0 x8bc0c400 0 x6be04400 [no name ]0 x8bc1a1c0 0 x6bf4d1c0 \REGISTRY\MACHINE\SYSTEM0 x8bc3c438 0 x6b36f438 \REGISTRY\MACHINE\HARDWARE0 x8bd898e8 0 x66ea28e8 \SystemRoot\System32\Config\SOFTWARE0 x8c6b4008 0 x63a7c008 \??\C:\Windows\ServiceProfiles\NetworkService\NTUSER.DAT0 x8c6b49c8 0 x63a7c9c8 \??\C:\Windows\ServiceProfiles\LocalService\NTUSER.DAT0 x8cc4f5c0 0 x64fa55c0 \Device\HarddiskVolume1\Boot\BCD0 x8f4bc008 0 x60017008 \??\C:\Users\HTC_Admin\ntuser.dat0 x8f4d6518 0 x60457518 \??\C:\Users\HTC_Admin\AppData\Local\Microsoft\Windows\UsrClass.dat0 x927c89c8 0 x68f269c8 \SystemRoot\System32\Config\DEFAULT0 x98fcd648 0 x4b8d0648 \??\C:\Users\YuanHe\ntuser.dat0 x9a5689c8 0 x642099c8 \SystemRoot\System32\Config\SAM0 x9a56f3d8 0 x6458d3d8 \SystemRoot\System32\Config\SECURITY

倒数第二条可以得到。

笔记 Virtual就是虚拟的地址,即内存当中的地址。

Physical就是物理的地址。、

57题 密码 NTML hash

57

分析何源的公司计算机内存镜像,用户“Yuan He”登入密码的 NTLM hash 是多少?

A

bf12857078039ff604bf8e1fb4308643

B

31d6cfe0d16ae931b73c59d7e0c089c0

C

bf12857078039ff604bf8e1fb430a7d4

D

a53452d6cd5e2d72423cd3eac8b05607

E 99e74d973f8f852432f6d5a59659ed88

本题要看53题 hashdump 那里

1 YuanHe:1001 :aad3b435b51404eeaad3b435b51404ee:99 e74d973f8f852432f6d5a59659ed88:::

即可得出答案

58题 时间戳提取

58

分析何源的公司计算机内存镜像,盘符“E:”上的文件“Personal Information.xlsx”何时被访问过?

A

2019-10-31 07:58:45

B

2019-10-31 10:33:42

C 2019-10-31 06:59:45

D

2019-10-31 09:31:42

E

2019-10-31 08:32:42

1 2 3 4 5 6 7 8 9 root@kali:~/内存文件/2019 meiya$FILE_NAME ------------------------------ ------------------------------ ------------------------------ ------------------------------ --------- 2019 -10-31 06 :59 :42 UTC+0000 2019 -10-31 06 :59 :42 UTC+0000 2019 -10-31 06 :59 :42 UTC+0000 2019 -10-31 06 :59 :42 UTC+0000 Personal Information.xlsx$FILE_NAME ------------------------------ ------------------------------ ------------------------------ ------------------------------ --------- 2019 -10-31 06 :57 :31 UTC+0000 2019 -10-31 06 :57 :31 UTC+0000 2019 -10-31 06 :57 :31 UTC+0000 2019 -10-31 06 :57 :31 UTC+0000 Users\TMP_User\Desktop\Personal Information.xlsx

Personal Information.xlsx共出现了两次,但是题目问的是E盘的,而第二个是桌面文件,位于C盘,故第一个才是

Access Date即访问时间:2019-10-31 06:59:42 UTC+0000

本题出题有点毛病,所以差了3秒。

59题 文件位置

59

分析何源的公司计算机内存镜像,以下哪个是文件“Personal Information.xlsx”的正确路径?

A

Users\YuanHe\Desktop\Confidential\Personal Information.xlsx

B

Users\YuanHe\Desktop\Personal Information.xlsx

C

Users\TMP_User\Desktop\Confidential\Personal Information.xlsx

D Users\TMP_User\Desktop\Personal Information.xlsx

E

Users\Administrator\Desktop\Confidential\Personal Information.xlsx

本题和上题一样,搜到了该文件有两个,但是第一个不知道明确位置,只知道第二个的位置,所以只能用第二个桌面上的文件位置

Users\TMP_User\Desktop\Personal Information.xlsx

60题 未解题目

60

分析何源的公司计算机内存镜像,可以发现以下哪些文件夹曾被访问过?

A

2,3,5

B

2,4,6

C

1,3,5

D

3,4,5

E

1,4,5

这道题属实做不出,看wp写的使用shellbags,但是分析出的结果并没有。

61题 基本信息

61

分析何源的公司计算机内存镜像,以下那一项有关这台计算机的资料是正确?

A

这台计算机安装 Window 的时间是 2019-10-31 11:56:23 UTC + 0

B 这台计算机的名称是 WIN-VUAL29E4P0K

C

公开资料显示这台计算机 TCPIP 的最后更新时间是 2019-10-31 04:59:00 UTC + 0

D

A 及 C 都是正确

E

B 及 C 都是正确

A选项,已知内存镜像是2019-10-31 07:36:46 制作的,所以系统安装时间不可能比这个晚所以错误。

1 2 Image date and time : 2019 -10-31 07 :36 :46 UTC+0000 2019 -10-31 07 :36 :46 +0000

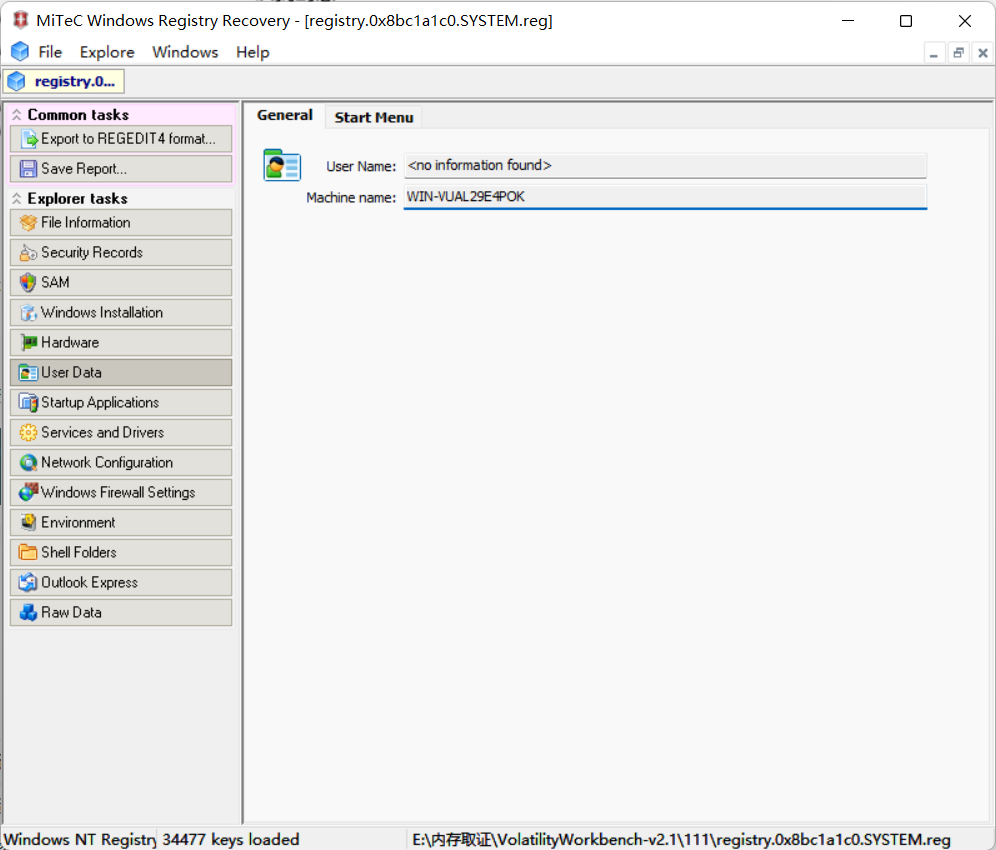

B选项,我们直接使用PASSWARE可以分析出计算机名称,因而是正确的。

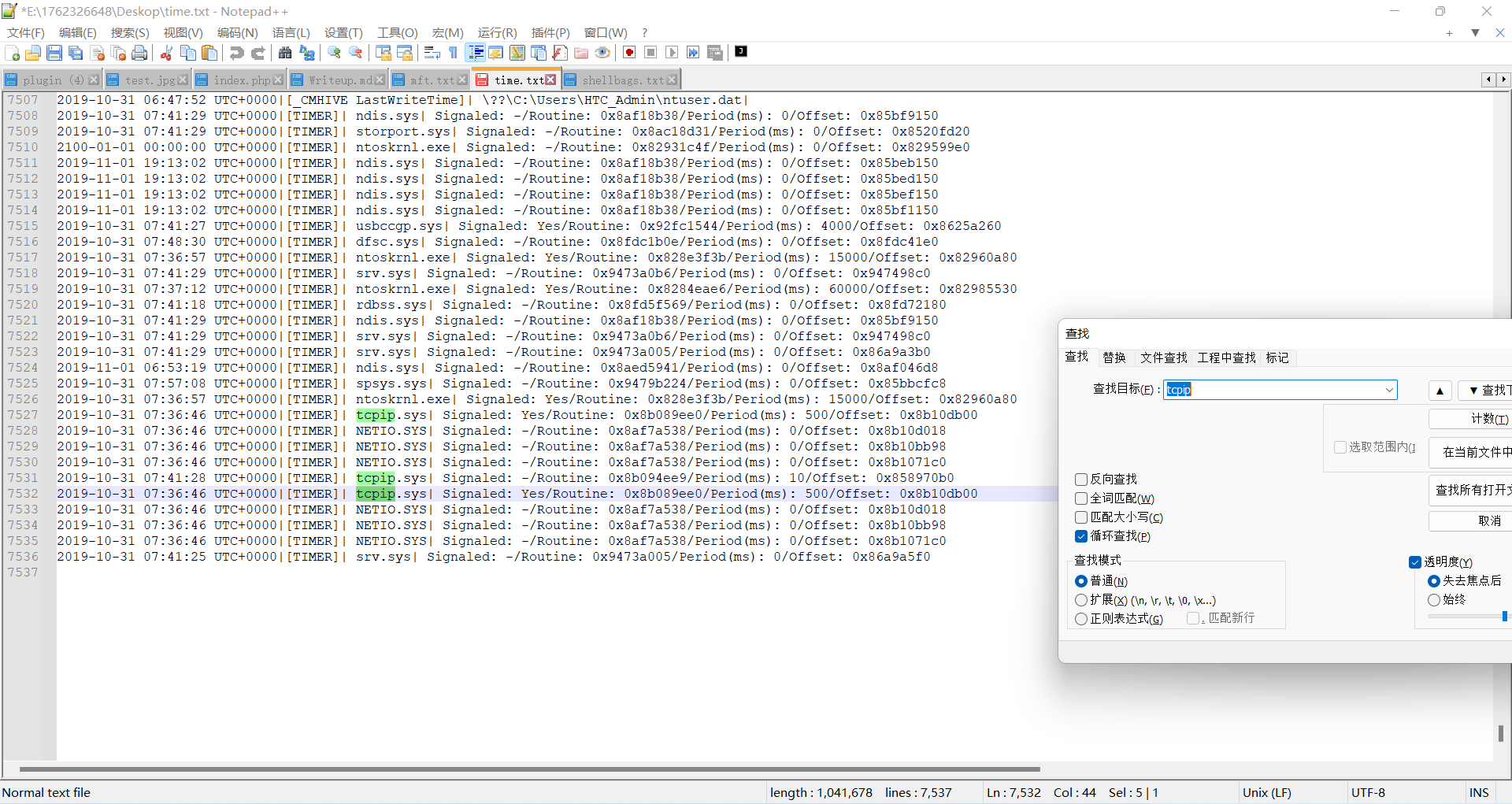

C选项,需要查看timeline

1 root@kali:~/内存文件/2019 meiya

通过搜索得到最后时间

1 2019 -10 -31 07 :36 :46 UTC+0000 |[TIMER]| tcpip.sys| Signaled: Yes/Routine: 0 x8b089ee0/Period(ms): 500 /Offset: 0 x8b10db00

发现时间不匹配,故该选项错误

笔记 计算机名,也可以导出注册表

1 root@kali:~/内存文件/2019 meiya

然后使用WRR查看SYSTEM注册表,即可获取到计算机名

62题 USB

62

分析何源的公司计算机内存镜像,以下那一项关于这台计算机连接 USB 装置的描述是正确?

A

没有,因为透析资料找不到

B

没有,因为内存容量没有取得完整的注册表资料

C

有,而且装置的牌子应该是 HUAWEI

D

有,而且装置的 GUID 是 4d36e967-e325-11ce-afc1-832210318

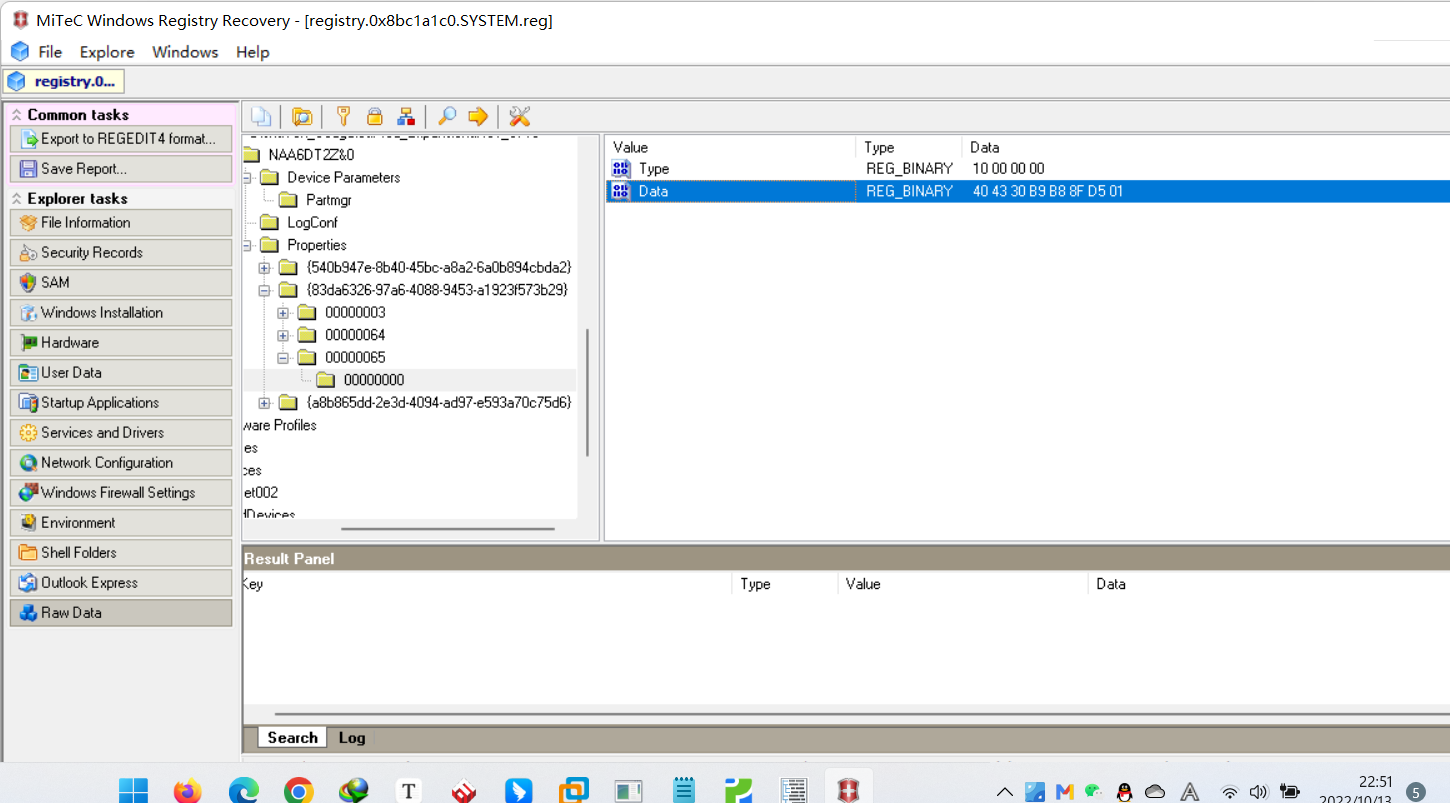

E 有,而且装置的首次插入时间 HEX 值是 40 43 30 b9 b8 8f d5 01

C.选项,装置的牌子是希捷Seagate Expansion USB Device

D.选项很坑,你会发现找出的是bfc1,而选项是afc1所以是错误的

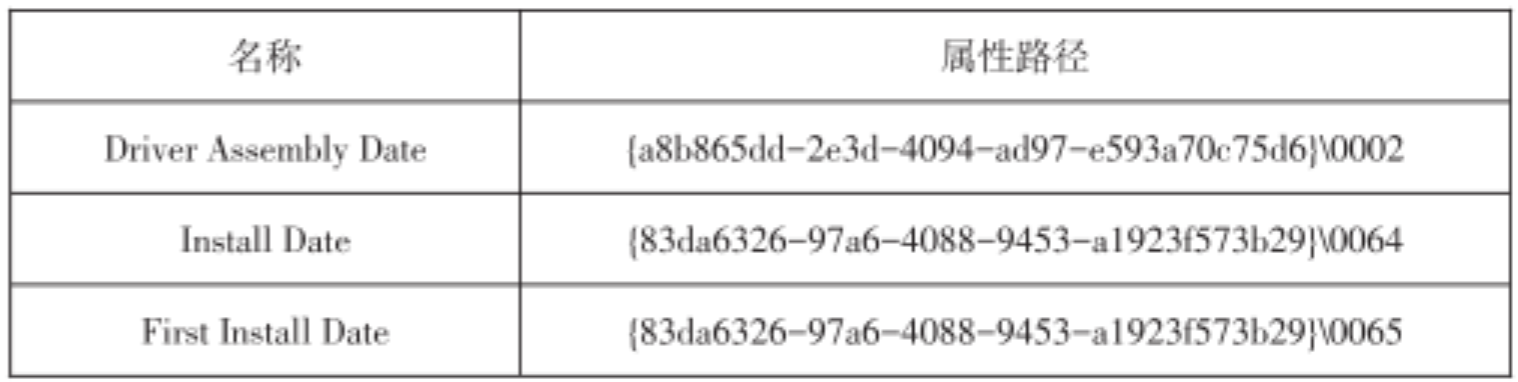

E.选项:根据下面的参考文献,知道First Install Date就是首次插入时间,而且也说明了0065是对应的这个首次插入时间

在找到后可以发现是匹配的。

笔记 USB设备通常也要看SYSTEM的注册表

位于:

参考文献:https://www.doc88.com/p-9107655008710.html?r=1

另外如果分析结果中是usbstor则是连接着的USB,如果是usbhub则是未连接的USB