2022蓝帽杯半决赛 取证题目Writeup

本文最后更新于:2022年8月4日 早上

手机取证_1

iPhone手机的iBoot固件版本号:(答案参考格式:iBoot-1.1.1)

Writeup

iBoot-7429.62.1

手机取证_2

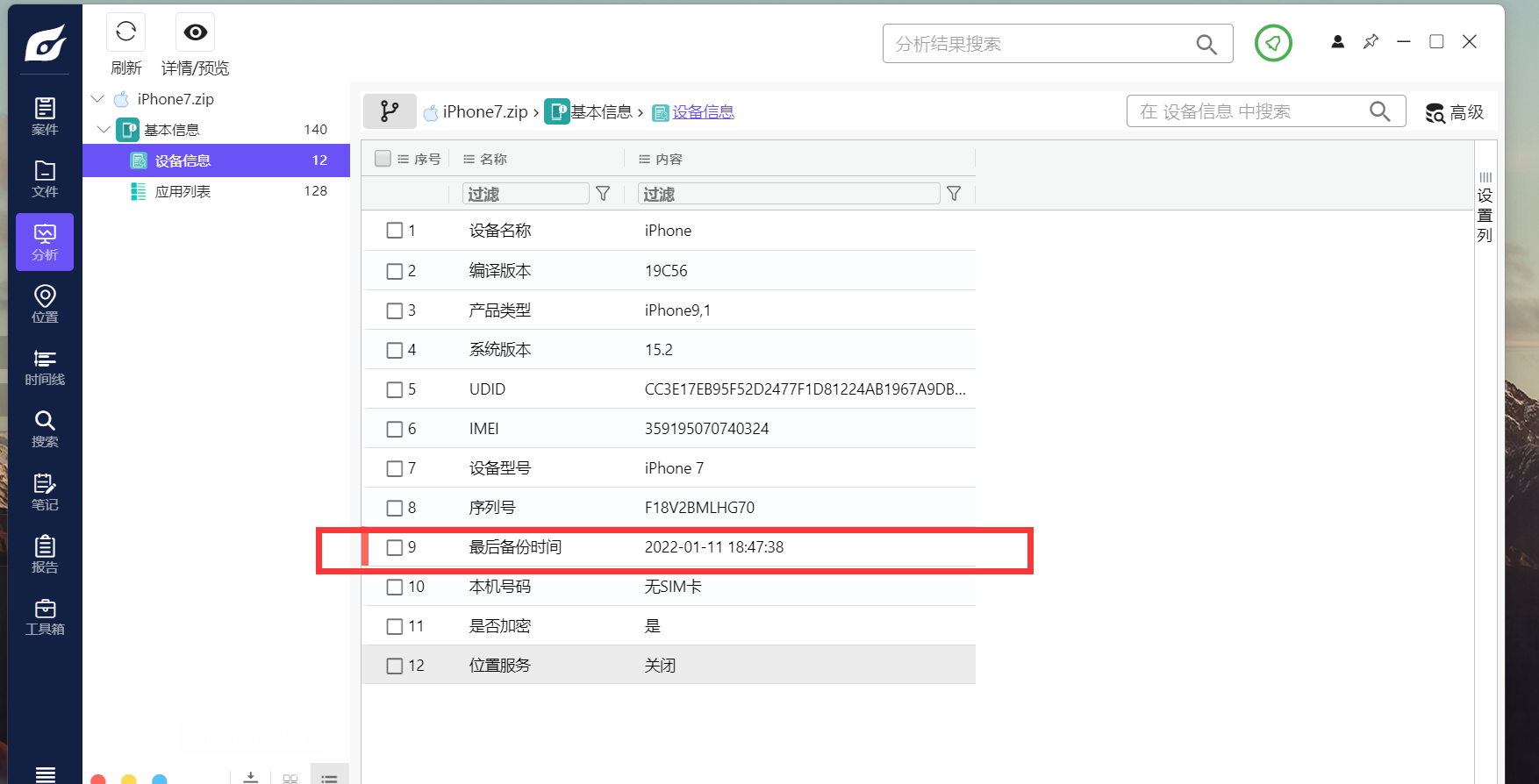

该手机制作完备份UTC+8的时间(非提取时间):(答案参考格式:2000-01-01 00:00:00)

Writeup

2022-01-11 18:47:38

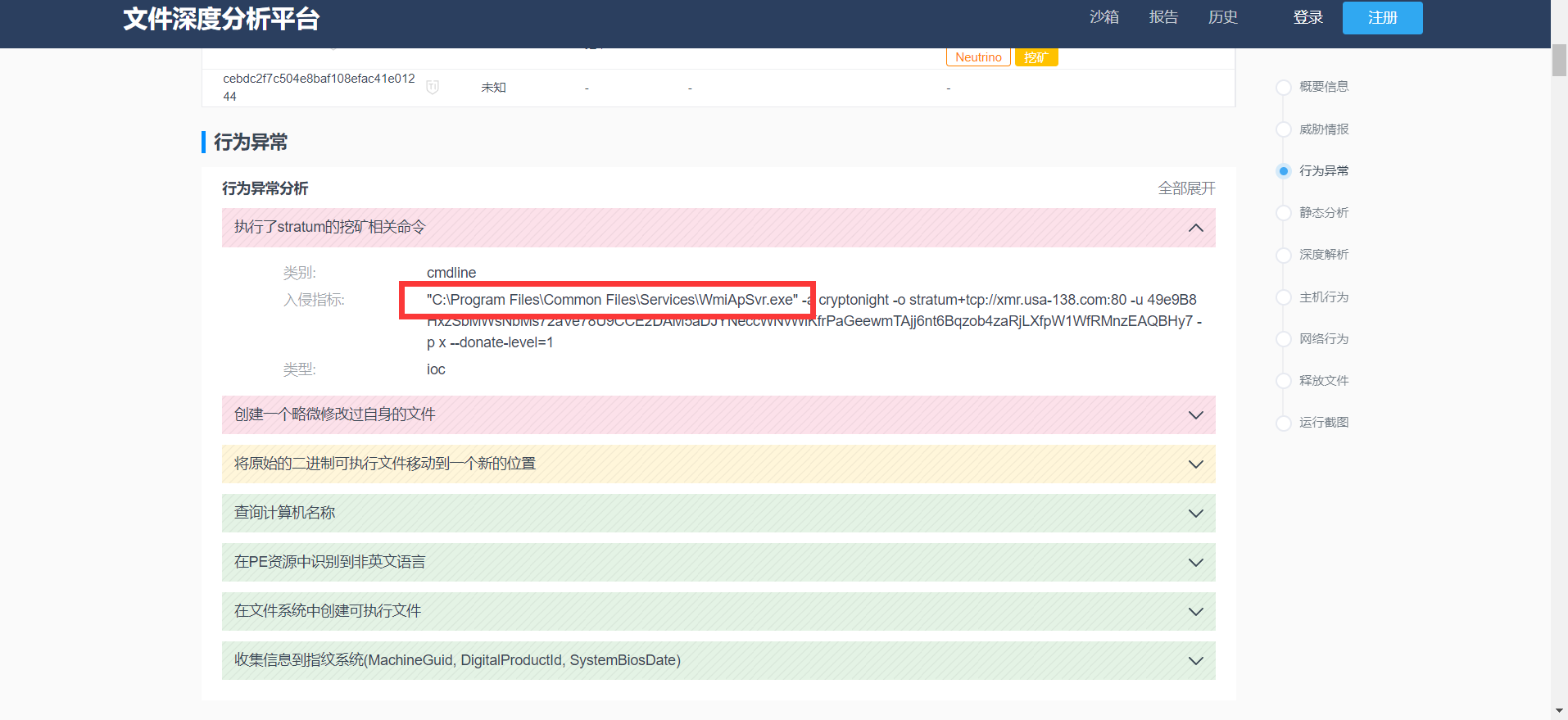

exe分析_1

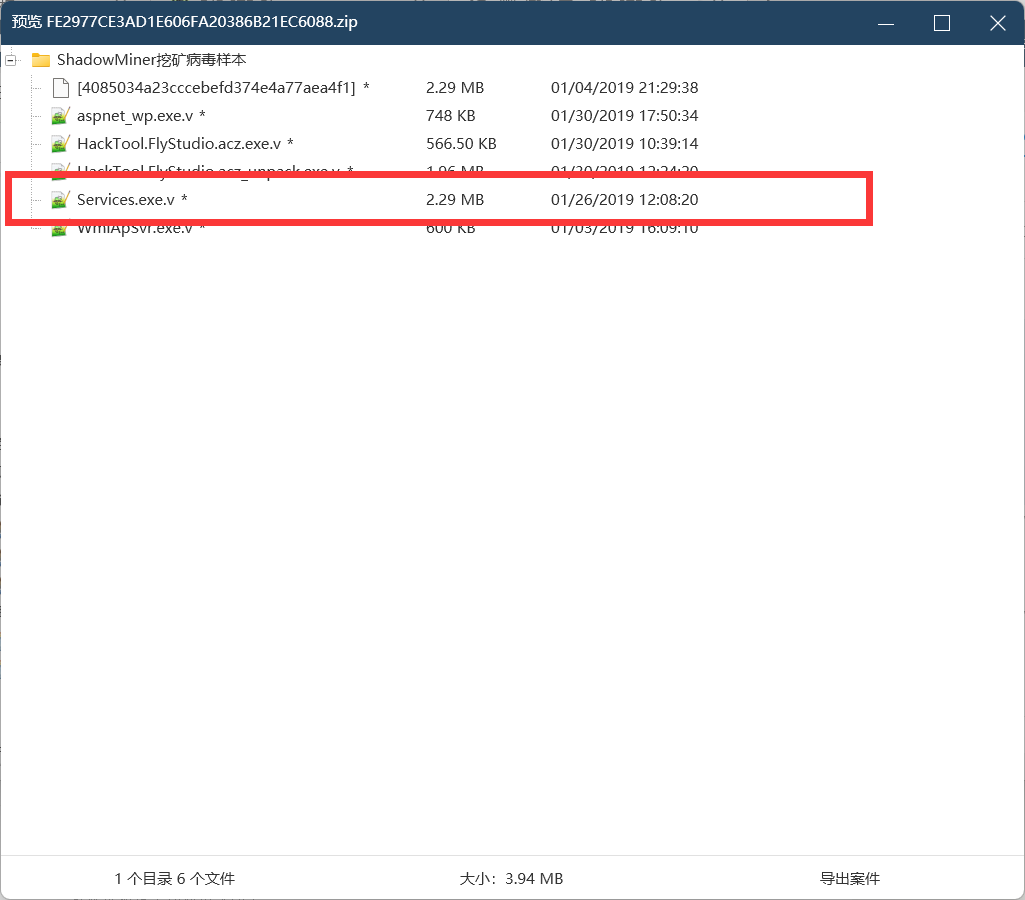

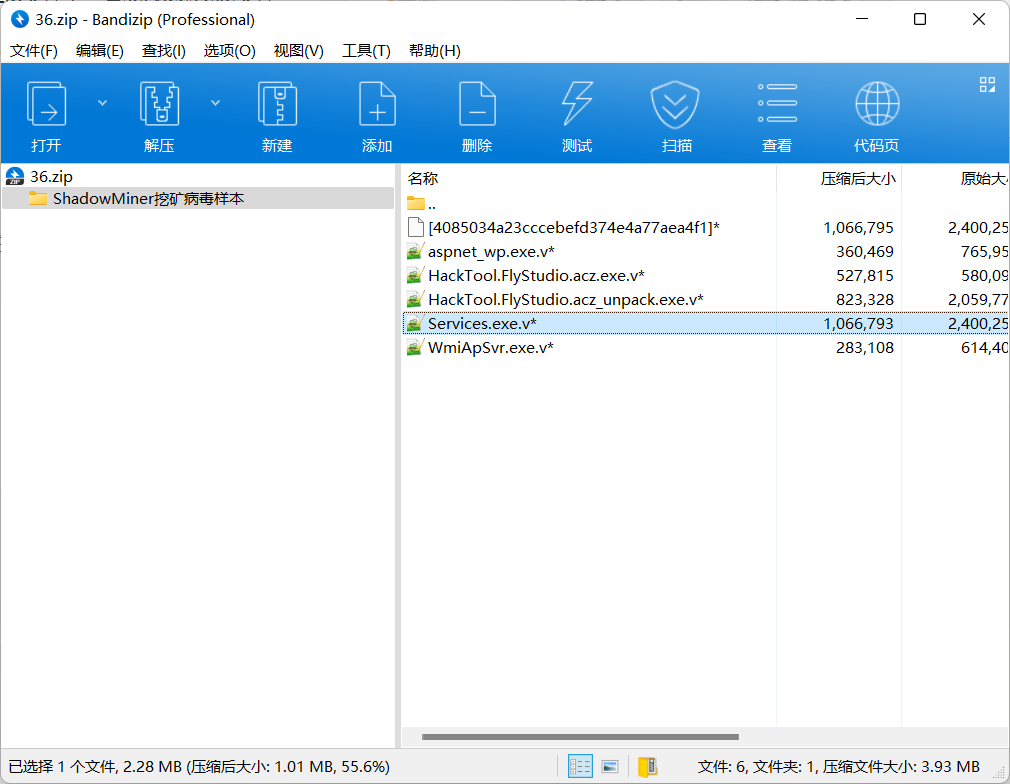

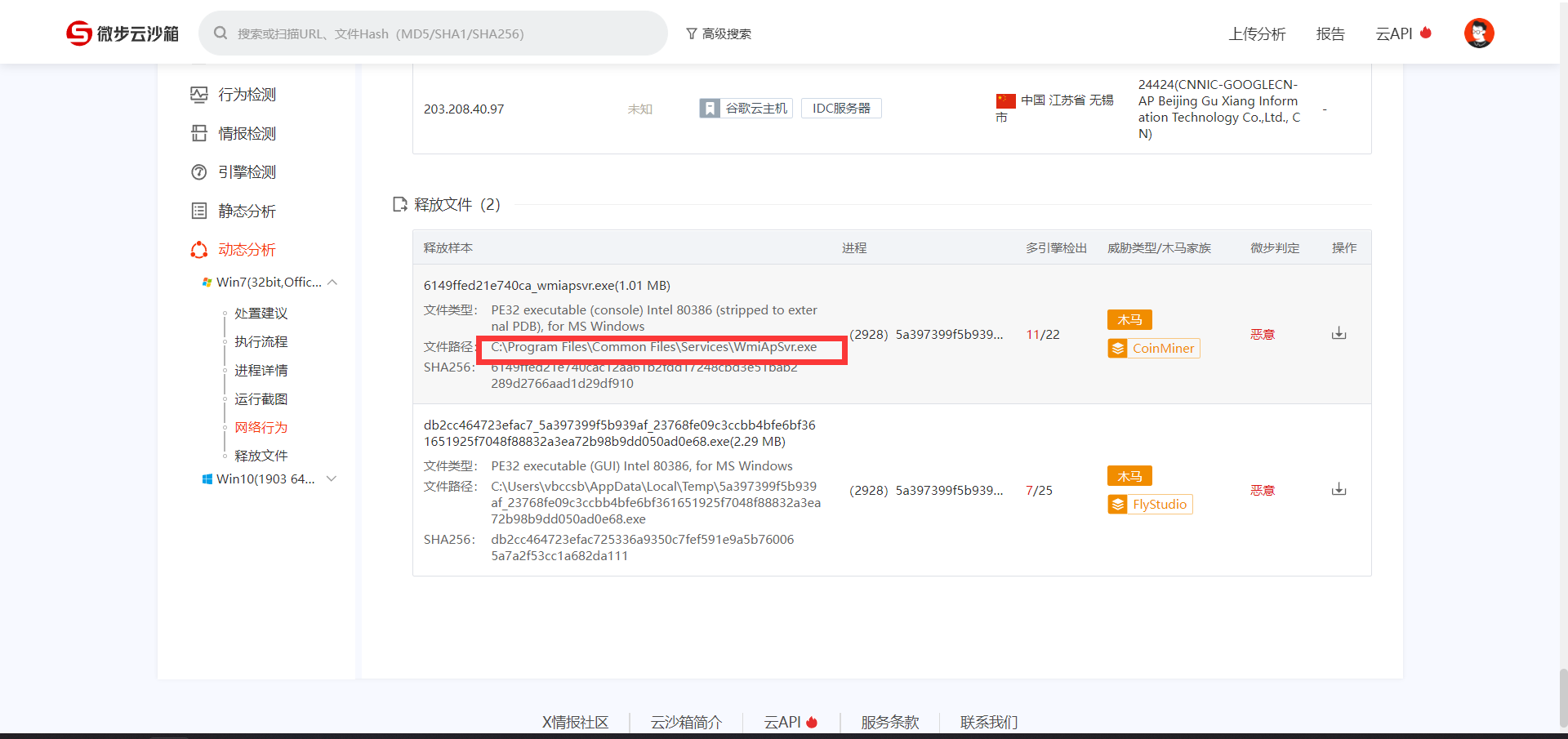

文件services.exe创建可执行文件的路径是:(答案参考格式:C:\Windows.exe)

Writeup

查看聊天记录,发现zip文件中,有services.exe文件

此处要使用软件自带的导出功能导出文件

这两种都可以得到答案

C:\Program Files\Common Files\Services\WmiApSvr.exe

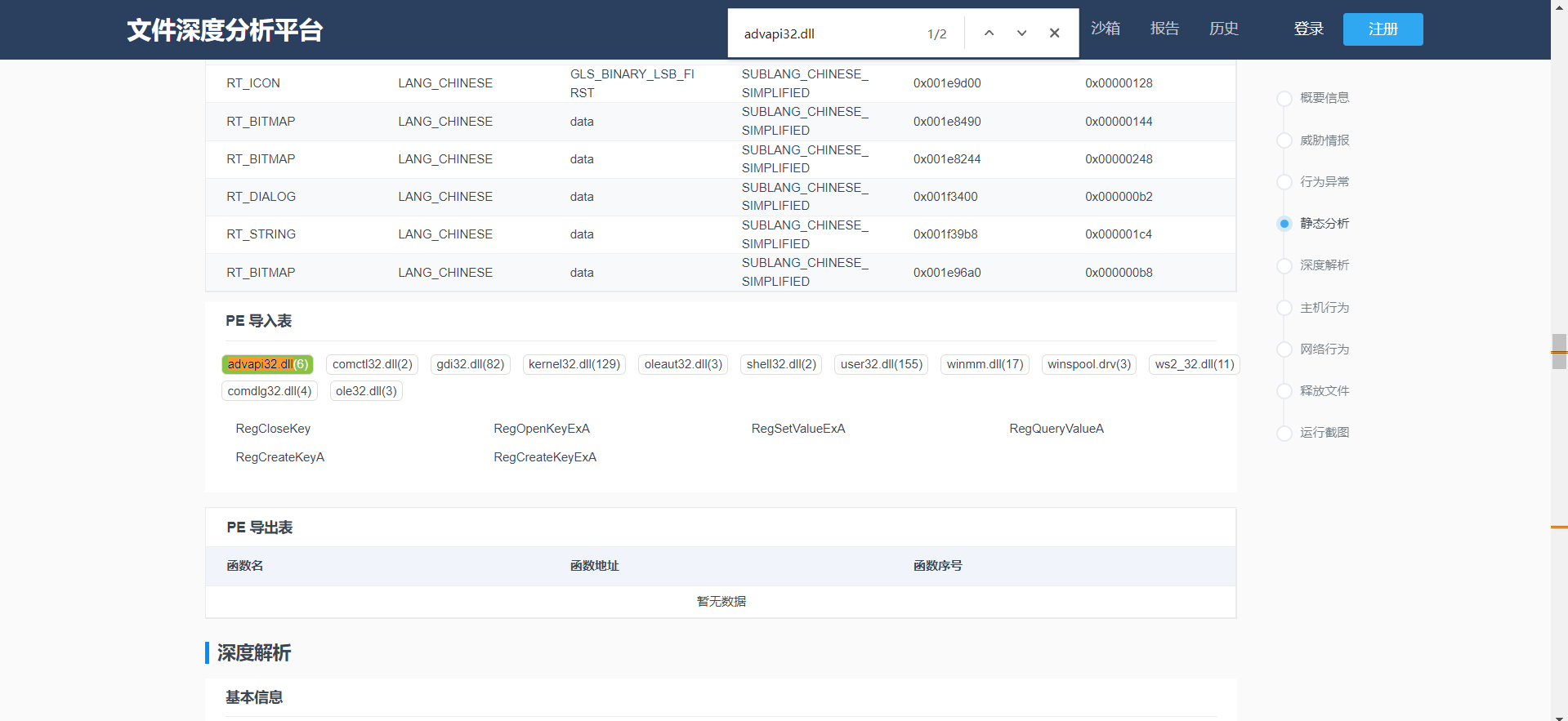

exe分析_2

文件HackTool.FlyStudio.acz_unpack.exe是否调用了advapi32.dll动态函式链接库?

Writeup

还是使用文件扫描工具,直接搜索advapi32.dll,发现调用了此动态函式链接库

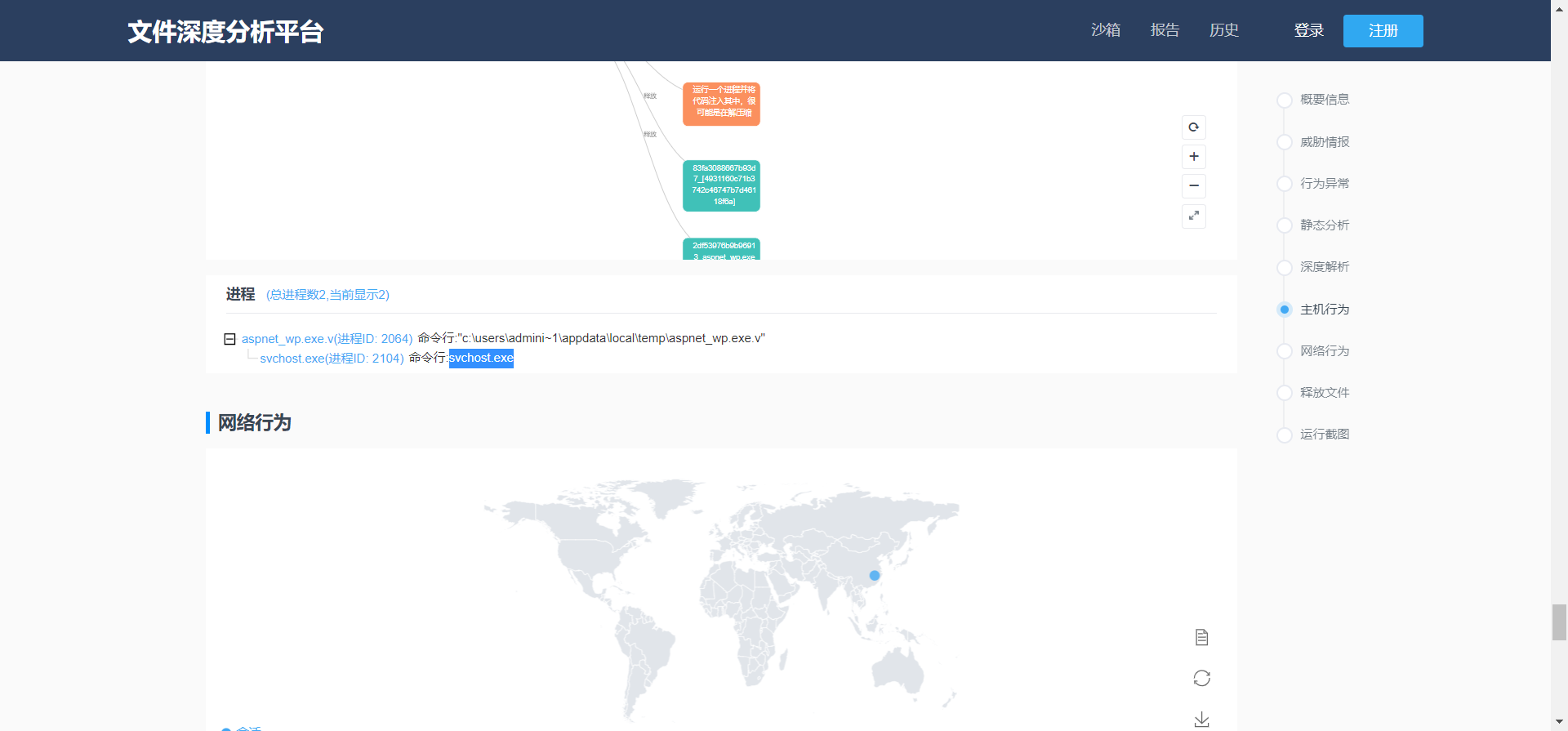

exe分析_3

文件aspnet_wp.v.exe执行后的启动的进程是什么:(答案参考格式:qax.exe)

Writeup

svchost.exe

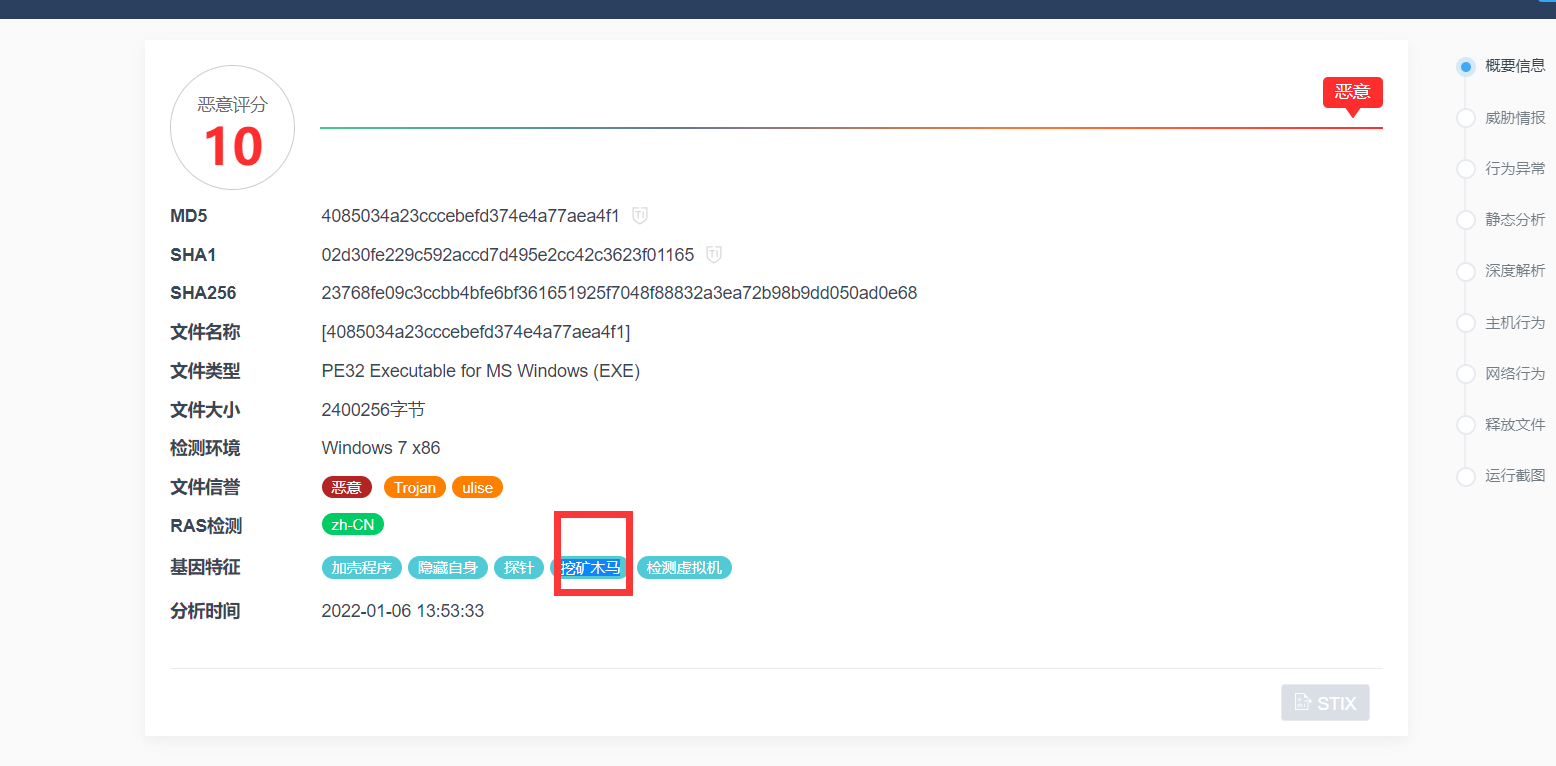

exe分析_4

文件[4085034a23cccebefd374e4a77aea4f1]是什么类型的木马:(答案参考格式:勒索)

Writeup

挖矿

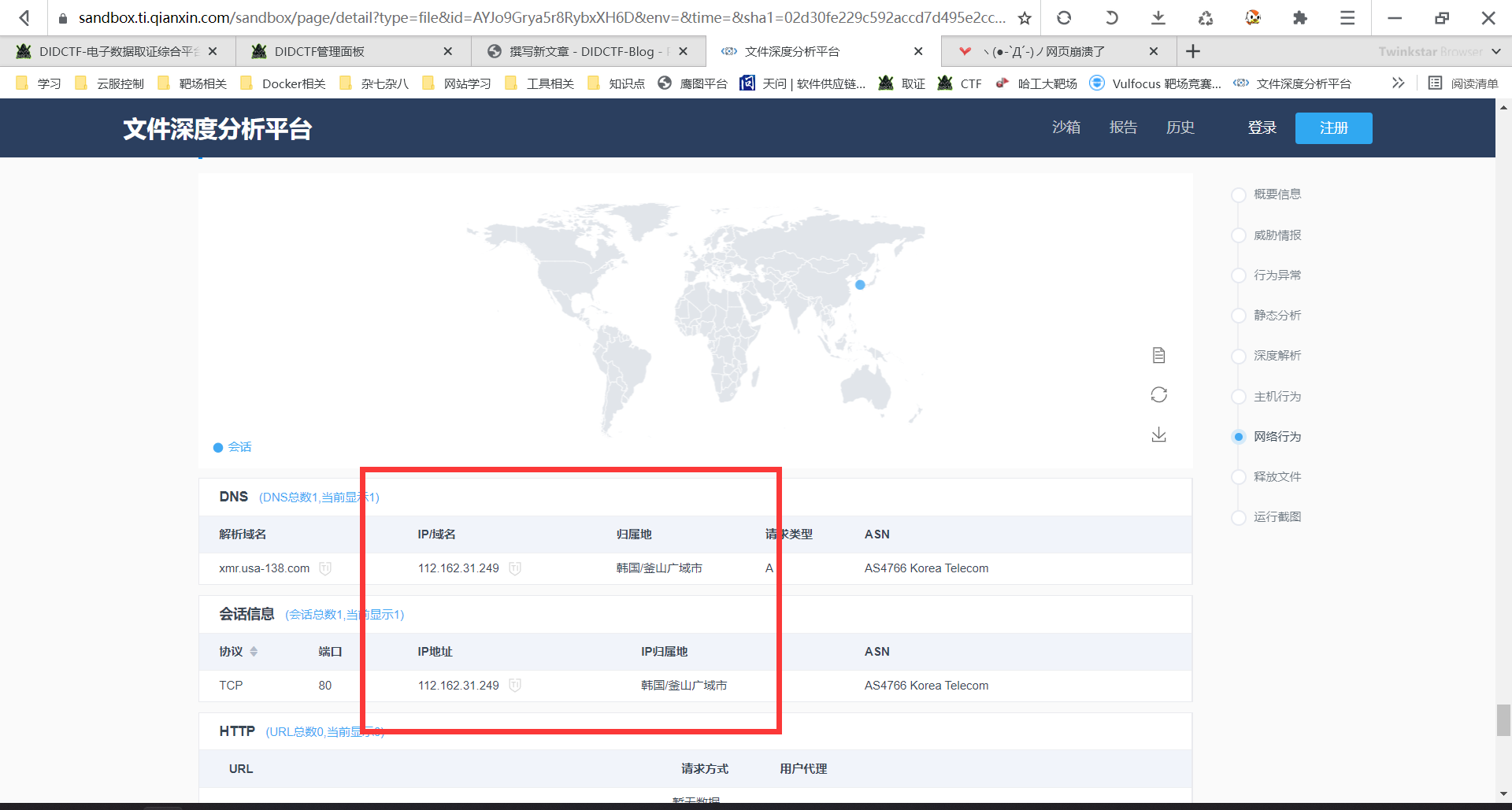

exe分析_5

文件[4085034a23cccebefd374e4a77aea4f1]网络连接的IP地址的归属地是哪个国家:(答案参考格式:美国)

Writeup

韩国

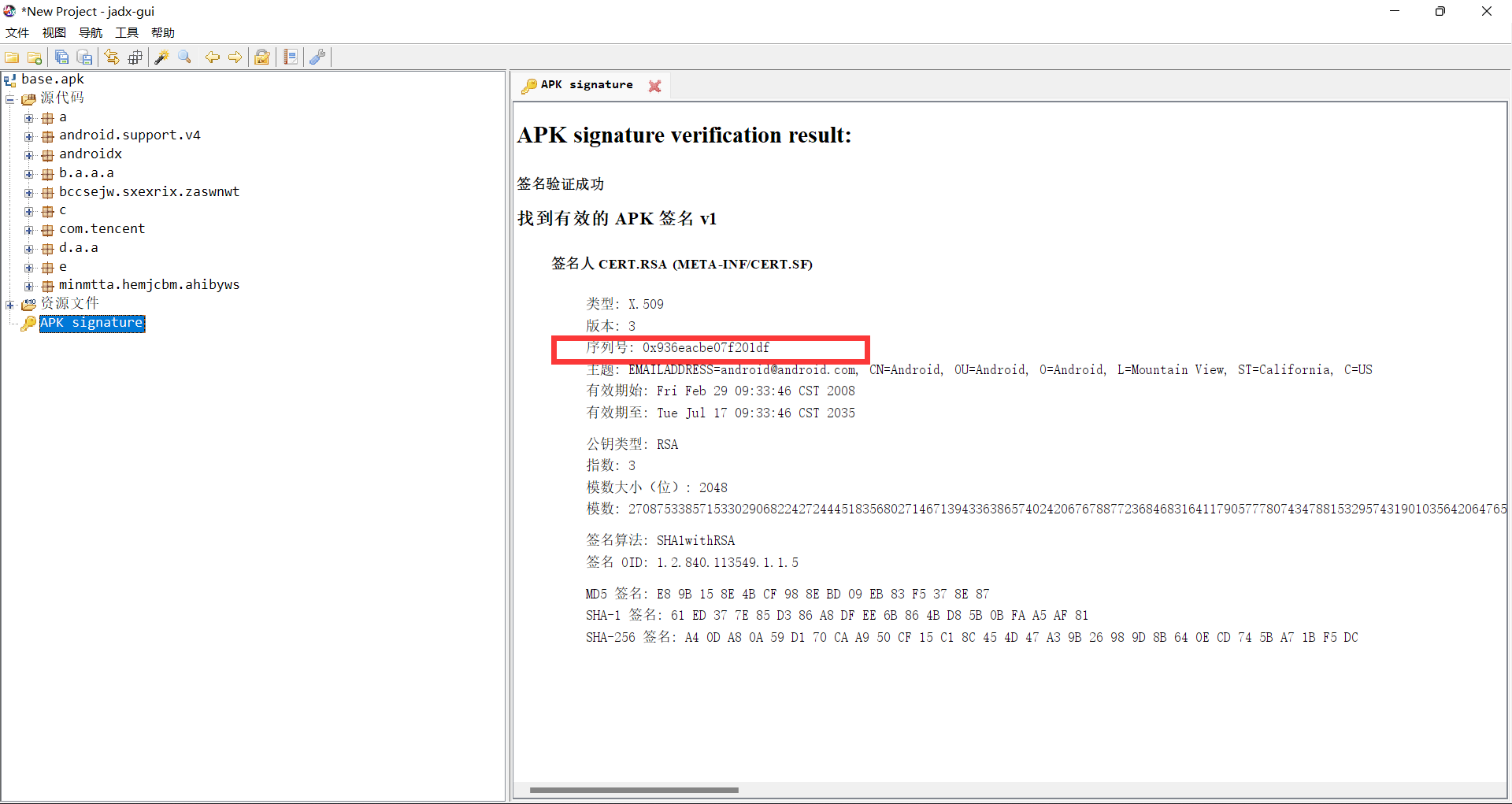

APK分析_01

受害人手机中exec的序列号是:(答案参考格式:0xadc)

Writeup

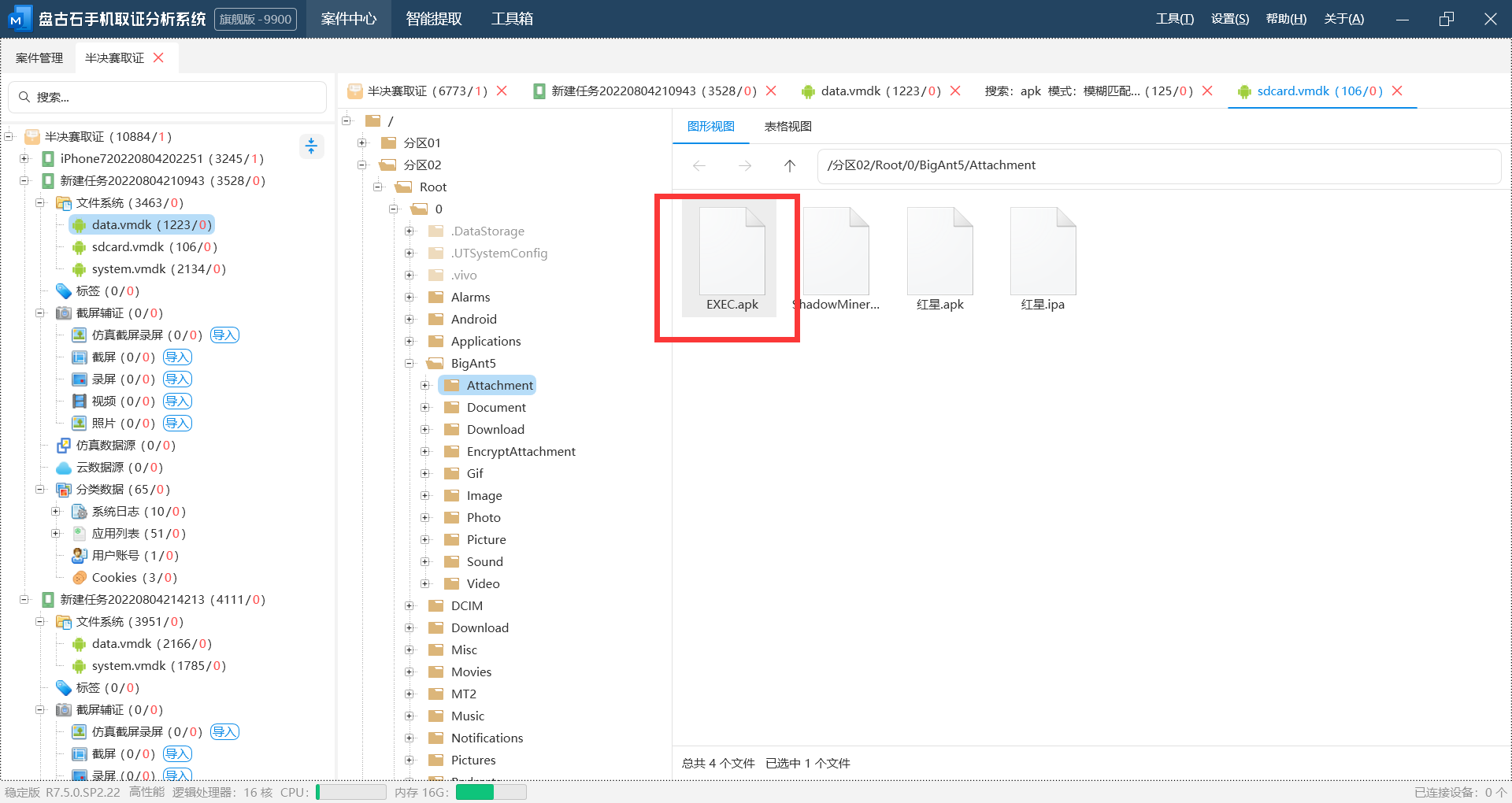

首先在受害人手机中,搜索apk,找到EXEC文件,再进行分析

导出之后,打开雷电APP分析工具

使用jadx打开APK签名,找到序列号

0x936eacbe07f201d

APK分析_02

受害人手机中exec关联服务器地址是:(答案参考格式:asd.as.d)

Writeup

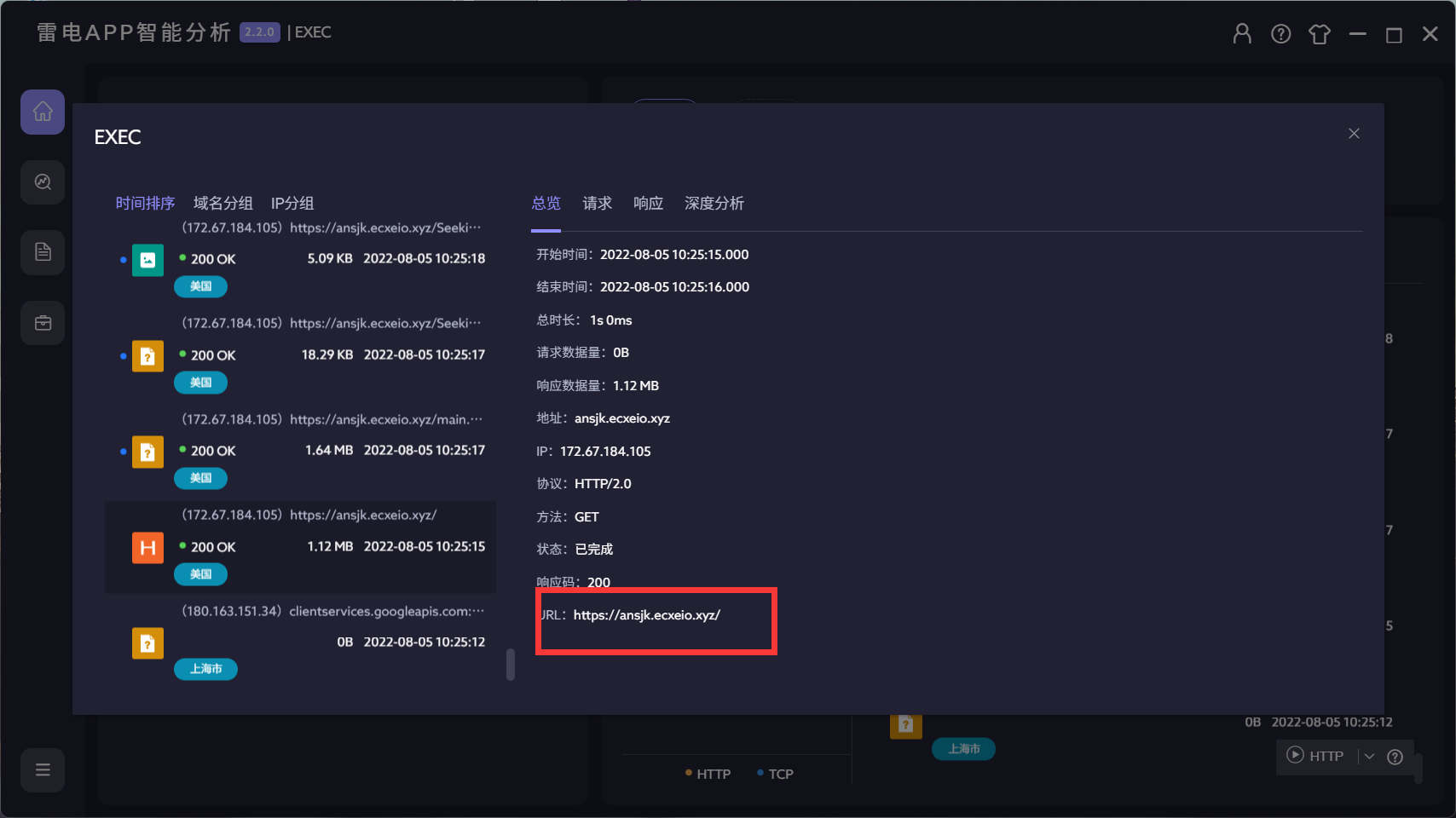

得到url地址

此处注意提交格式

ansjk.ecxeio.xyz

APK分析_03

受害人手机中exec加载服务器的函数是:(答案参考格式:asda)

Writeup

APK分析_04

受害人手机中exec的打包ID是:(答案参考格式:adb.adb.cn)

Writeup

APK分析_05

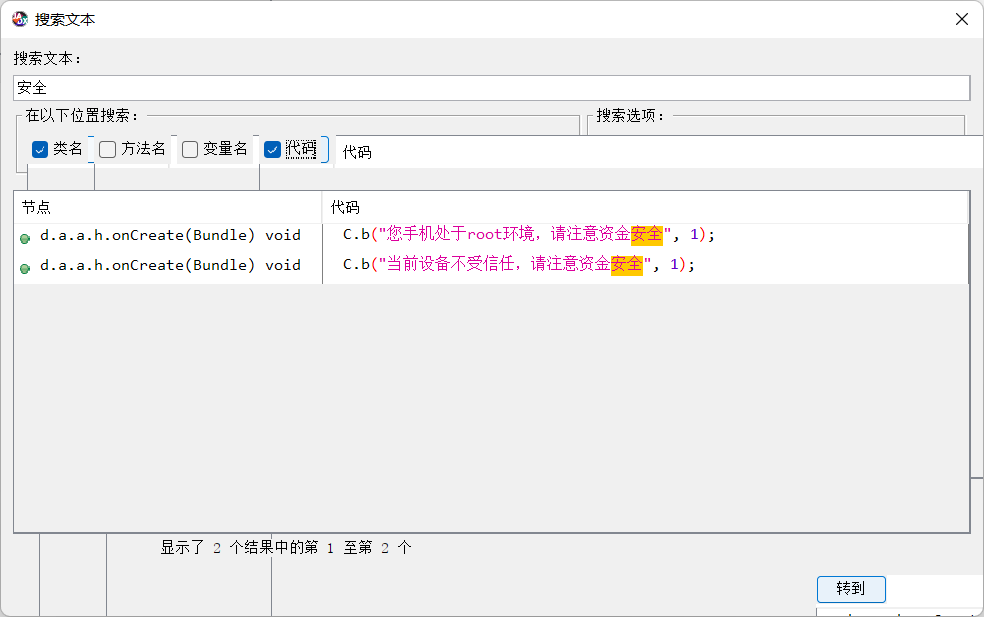

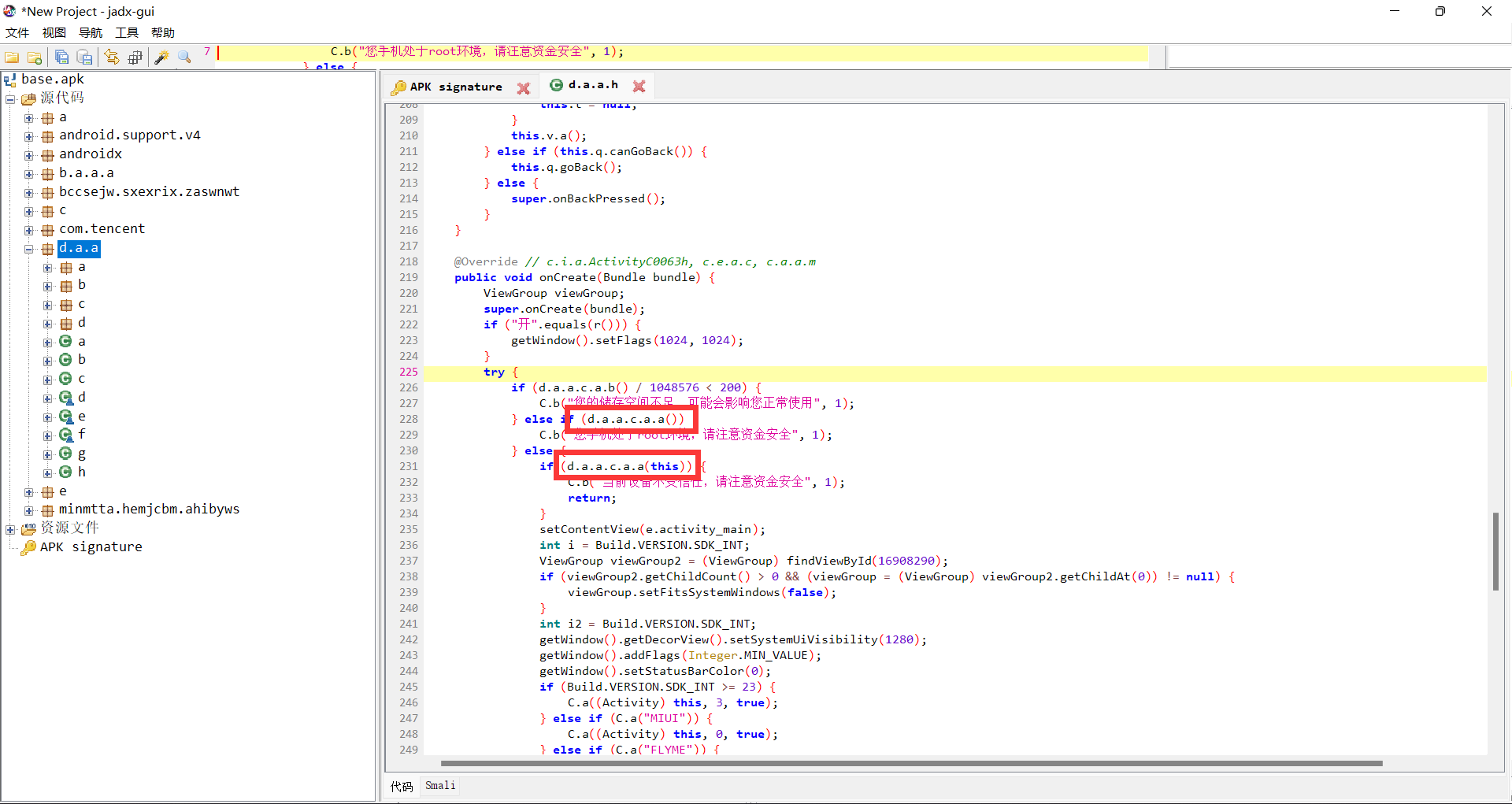

受害人手机中exec的是否有安全检测行为?

Writeup

所以 有安全检测行为

APK分析_06

受害人手机中exec的检测方法的完整路径和方法名是:(答案参考格式:a.a.a())

Writeup

受害人手机中exec的检测方法的完整路径和方法名是:

d.a.a.c.a.a()

APK分析_07

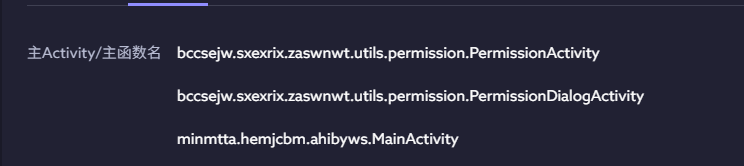

受害人手机中exec有几个界面:(答案参考格式:2)

Writeup

前提知识

雷电APP分析出了3个主Activity,故有3个界面

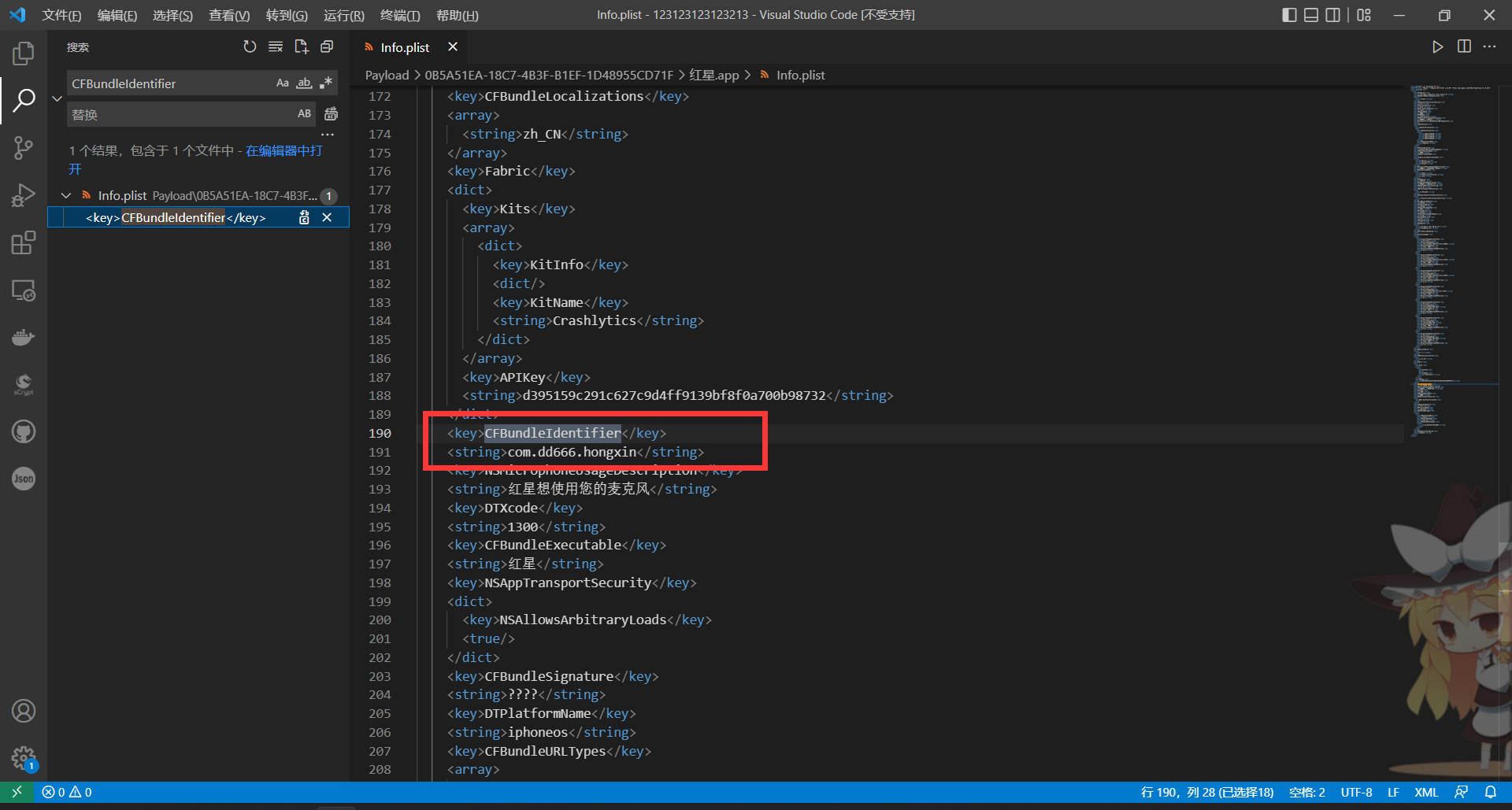

APK分析_08

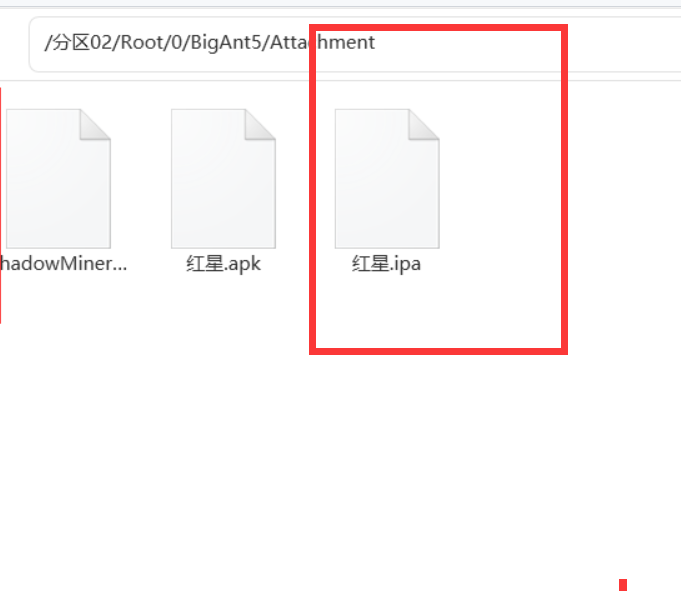

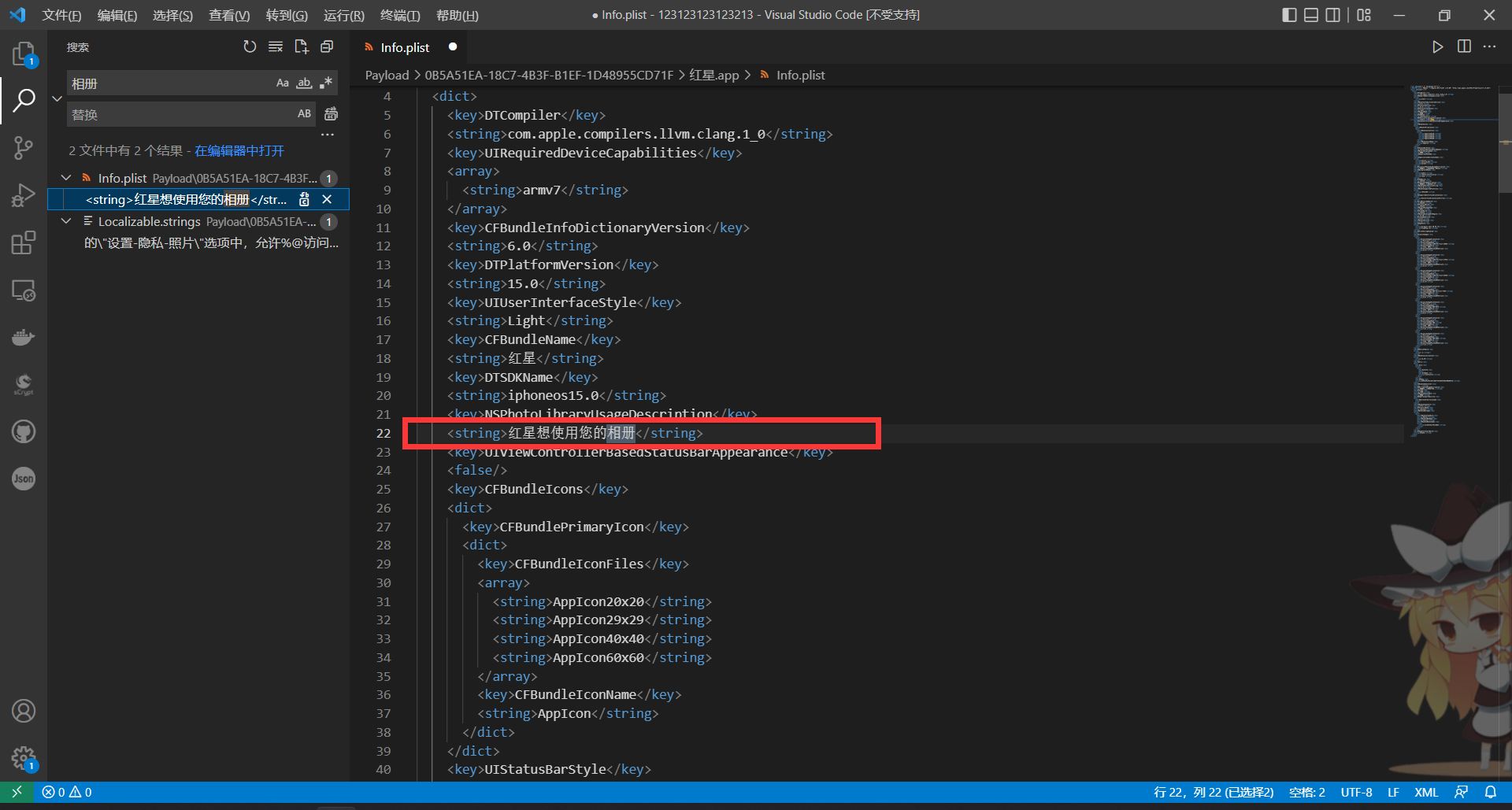

受害人手机中红星IPA的包名是:(答案参考格式:a.s.d)

Writeup

导出文件

因为没找到合适的分析工具,所以直接查看源码

参考文章:https://blog.didctf.com/index.php/archives/378/

根据参考文章知道包名是CFBundleIdentifier,所以直接搜索得到答案

com.dd666.hongxin

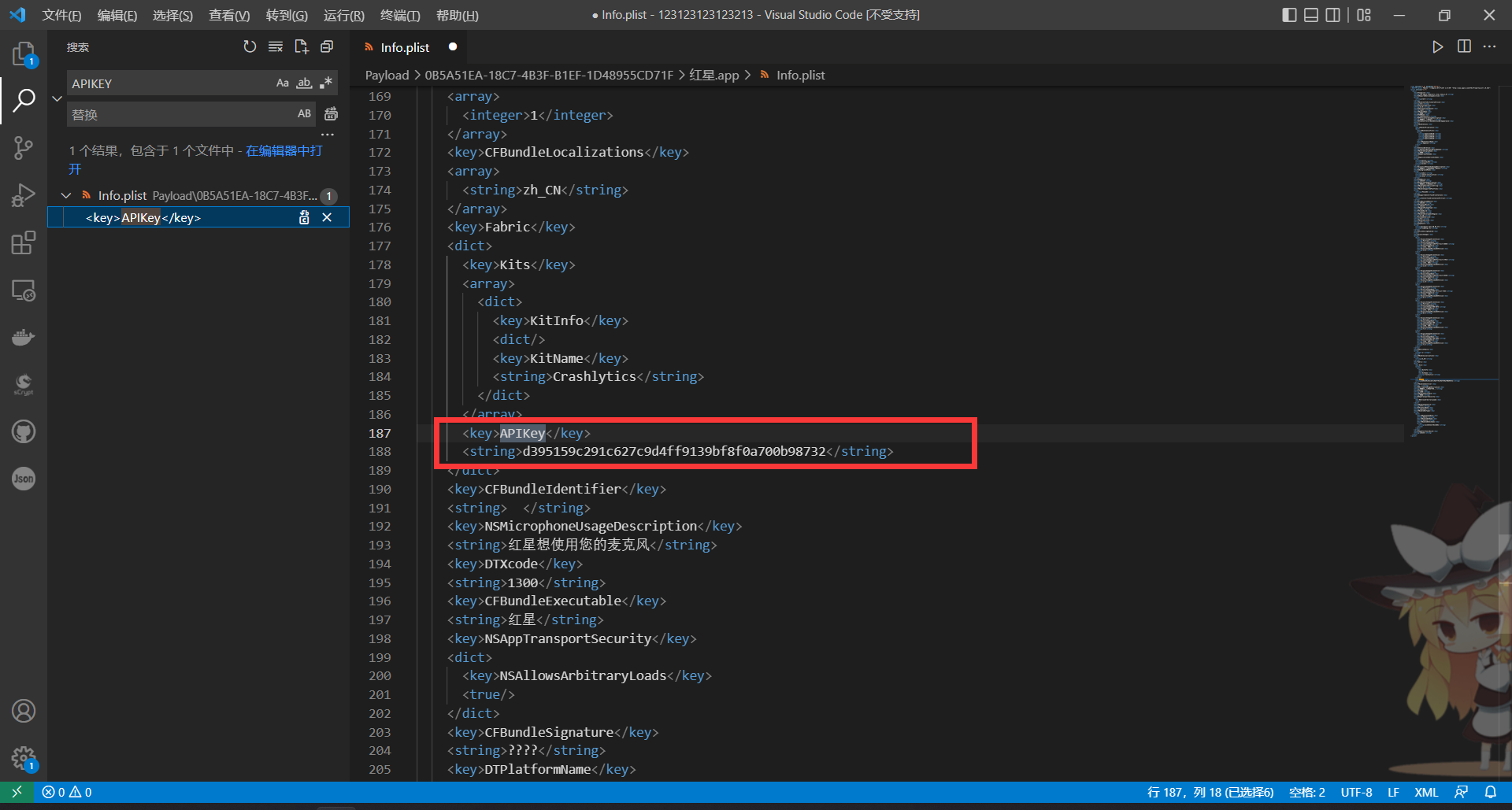

APK分析_09

受害人手机中红星IPA的APIKEY是:(答案参考格式:asd)

Writeup

d395159c291c627c9d4ff9139bf8f0a700b98732

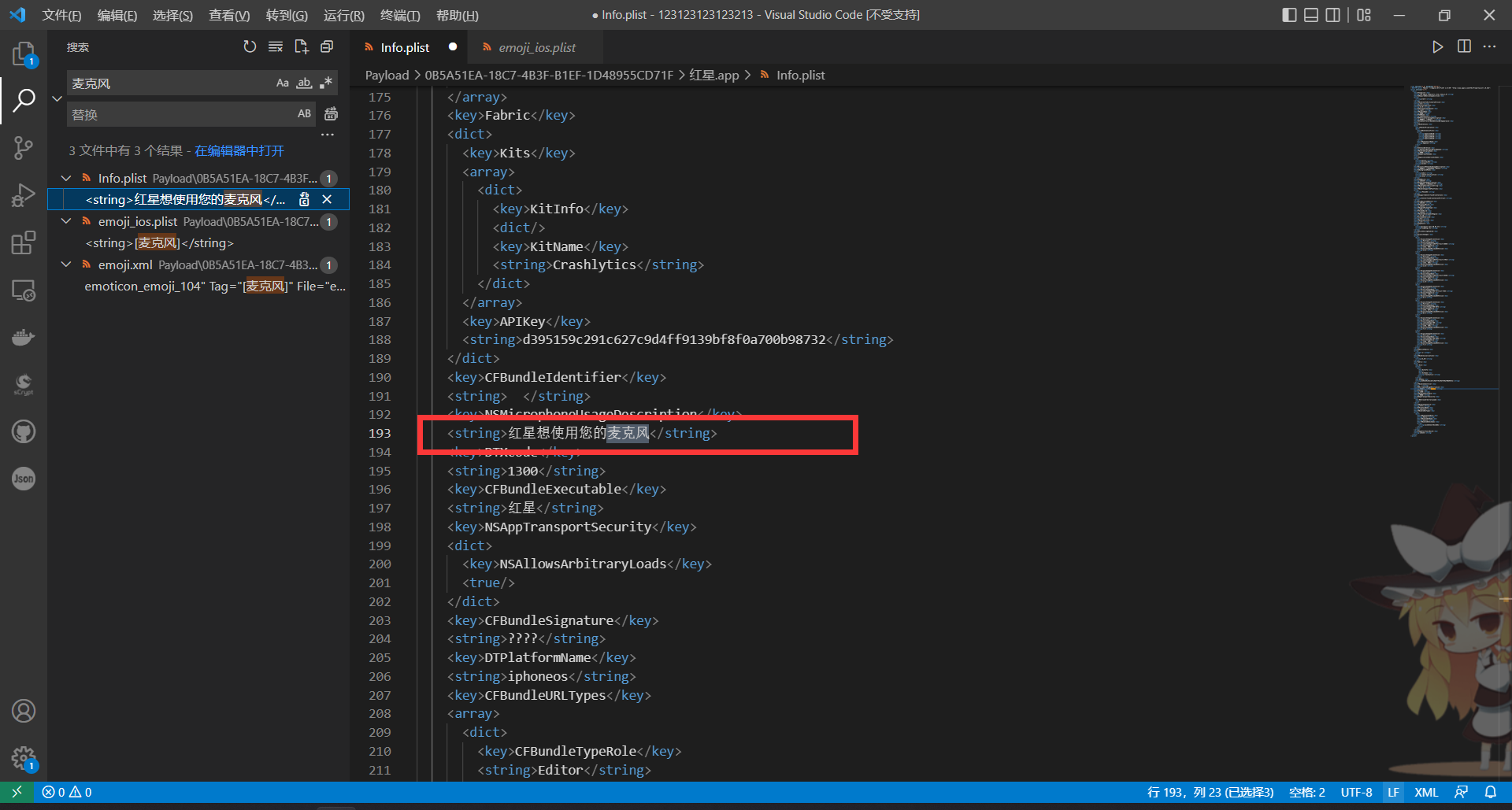

APK分析_10

受害人手机中红星IPA的权限有哪些?

[ ] 相册

[ ] 定位

[ ] 摄像头

[ ] 麦克风

Writeup

APK分析_11

嫌疑人 手机中红星APK的服务器地址是:(答案参考格式:ass.a.d:11)

Writeup

得到地址

APK分析_12

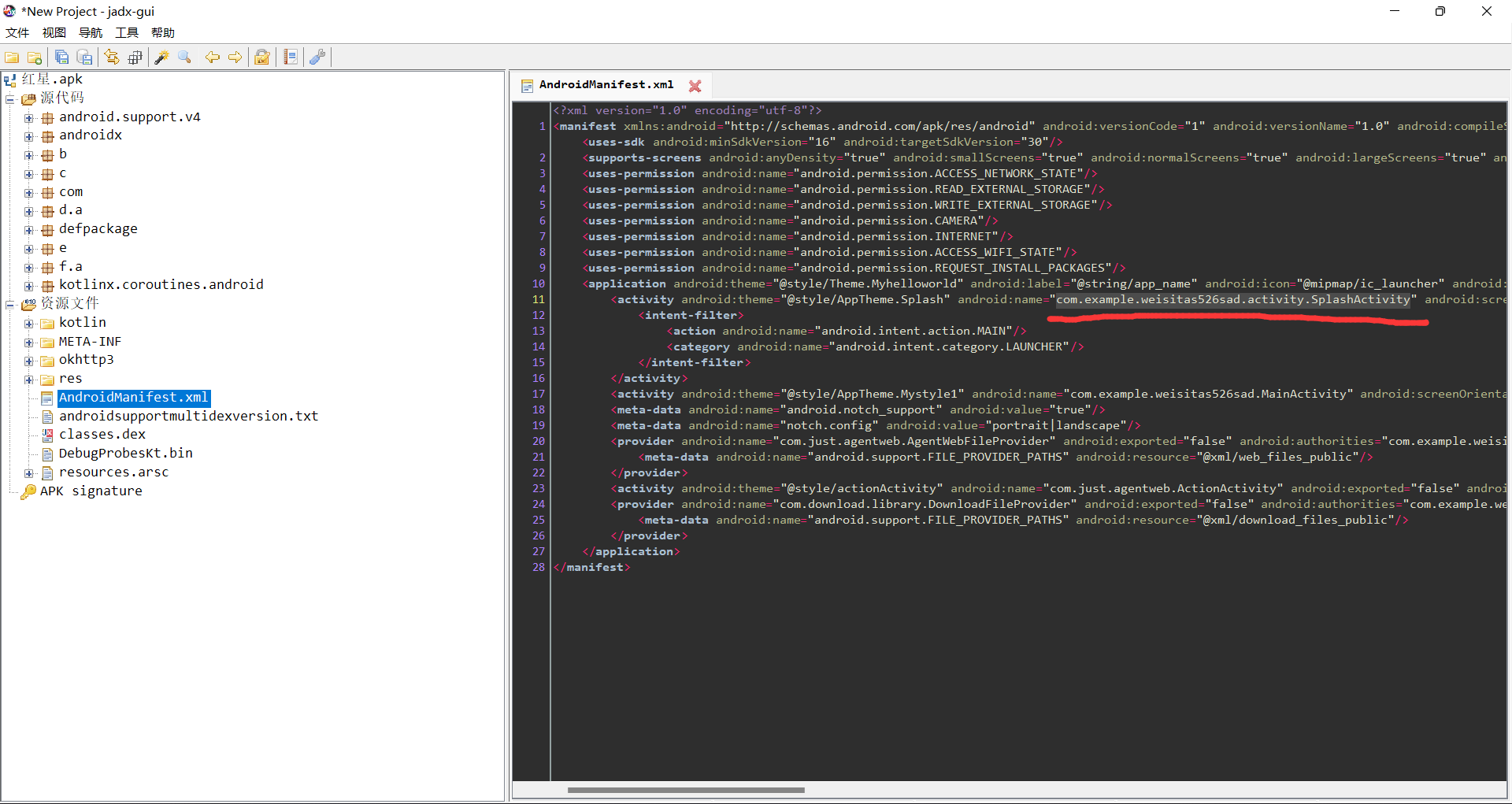

嫌疑人手机中红星APK的程序入口是:(答案参考格式:a.v.b.n)

Writeup

app 入口一定在Androidmainfest.xml 文件中,除非你是被加载!

com.example.weisitas526sad.activity.SplashActivity

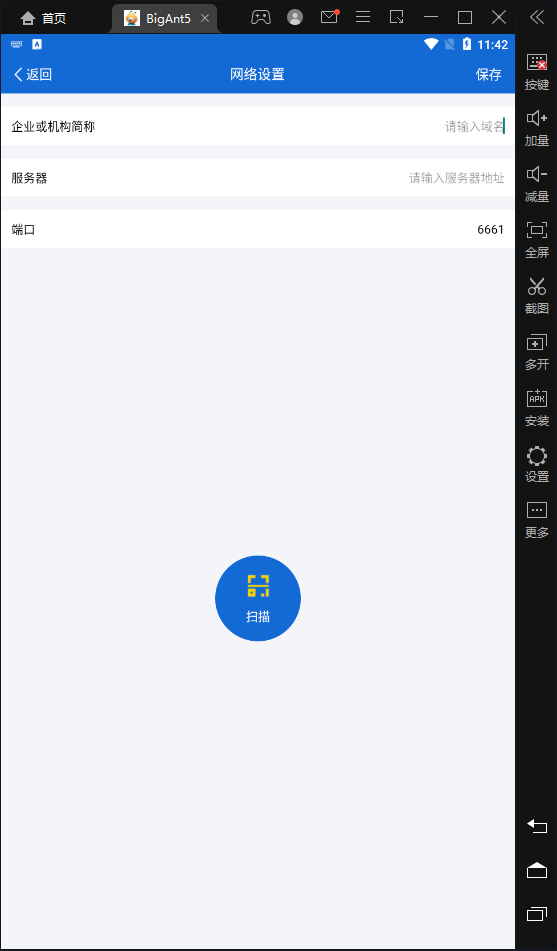

APK分析_13

嫌疑人手机中分析聊天工具,服务器的登录端口是:(答案参考格式:12)

Writeup

到受害人苹果手机 聊天记录中导出这个apk,用模拟器打开

6661

APK分析_14

嫌疑人手机中分析聊天工具,用户归属的机构是:(答案参考格式:太阳)

Writeup

这一题完全是靠猜的

因为聊天记录中多次提到红星,所以答案是红星

APK分析_15

结合手机流量分析聊天工具的登录账号和密码是:(答案参考格式:1212311/12312asd)

Writeup

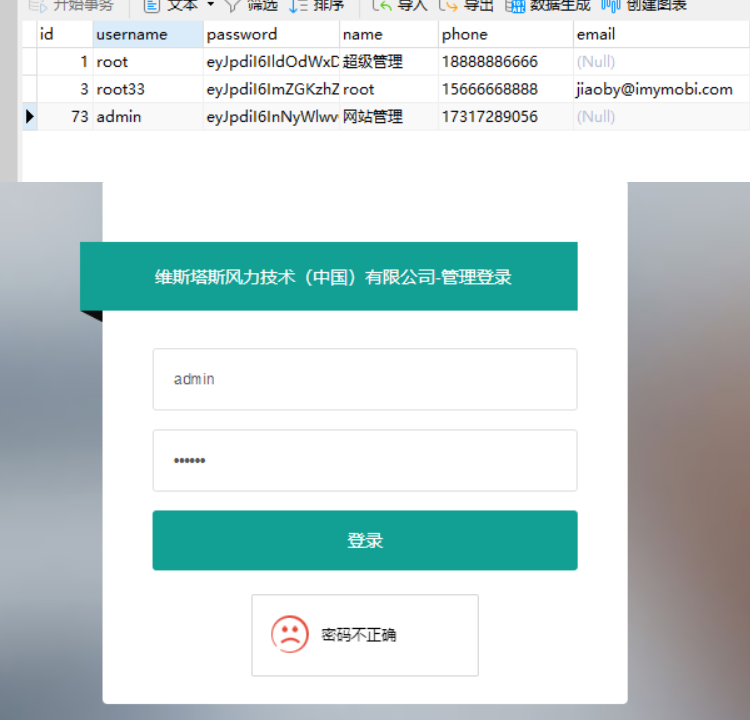

使用Fiddler分析流量包,搜索login相关,找到app/login/signup.app

右边查看text

1 | |

得到答案

17317289056/b12345678b

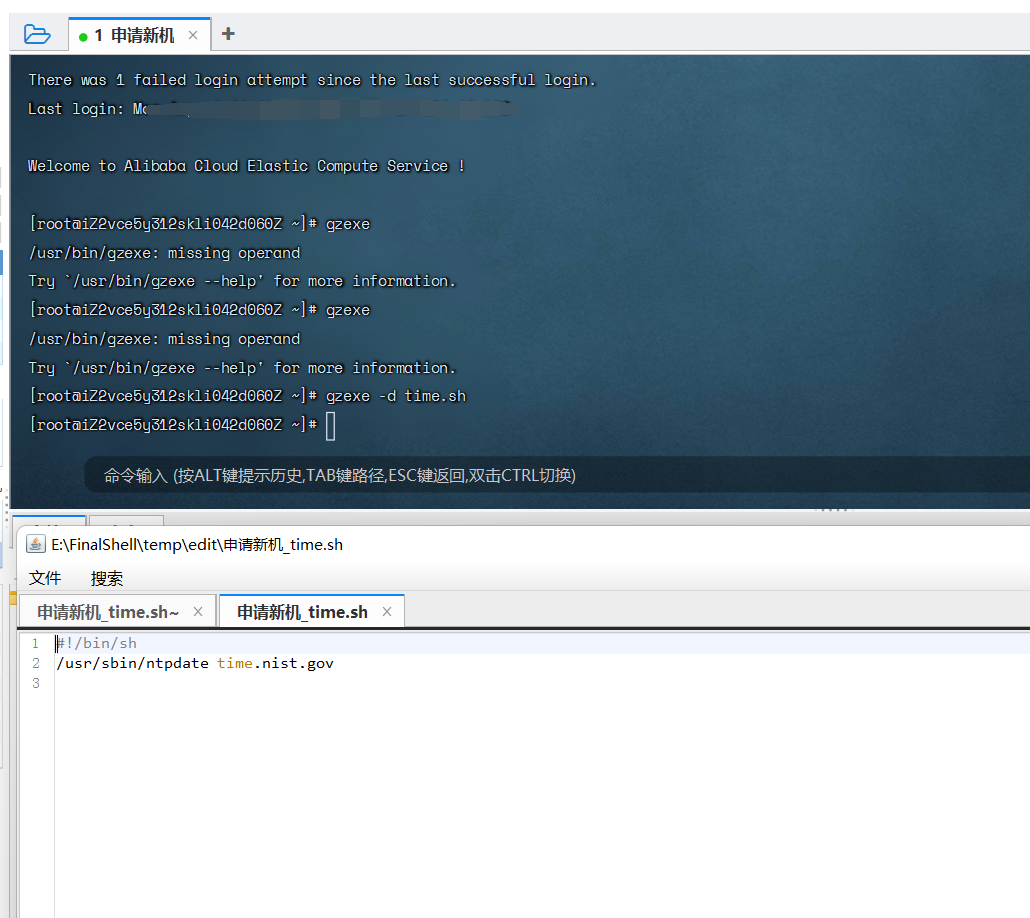

服务器取证_01

服务器在启动时设置了运行时间同步脚本,请写出脚本内第二行内容。(答案参考格式:/abcd/tmp www.windows.com)

Writeup

筛选*.sh时发现了一个time.sh文件,打开之后完全看不懂,所以尝试搜索此代码,结果真的搜到了

https://www.qcgzxw.cn/575.html

根据这个文章,知道了是gzexe加密,所以直接进行解密,即可得到答案

即答案为:

1 | |

服务器取证_02

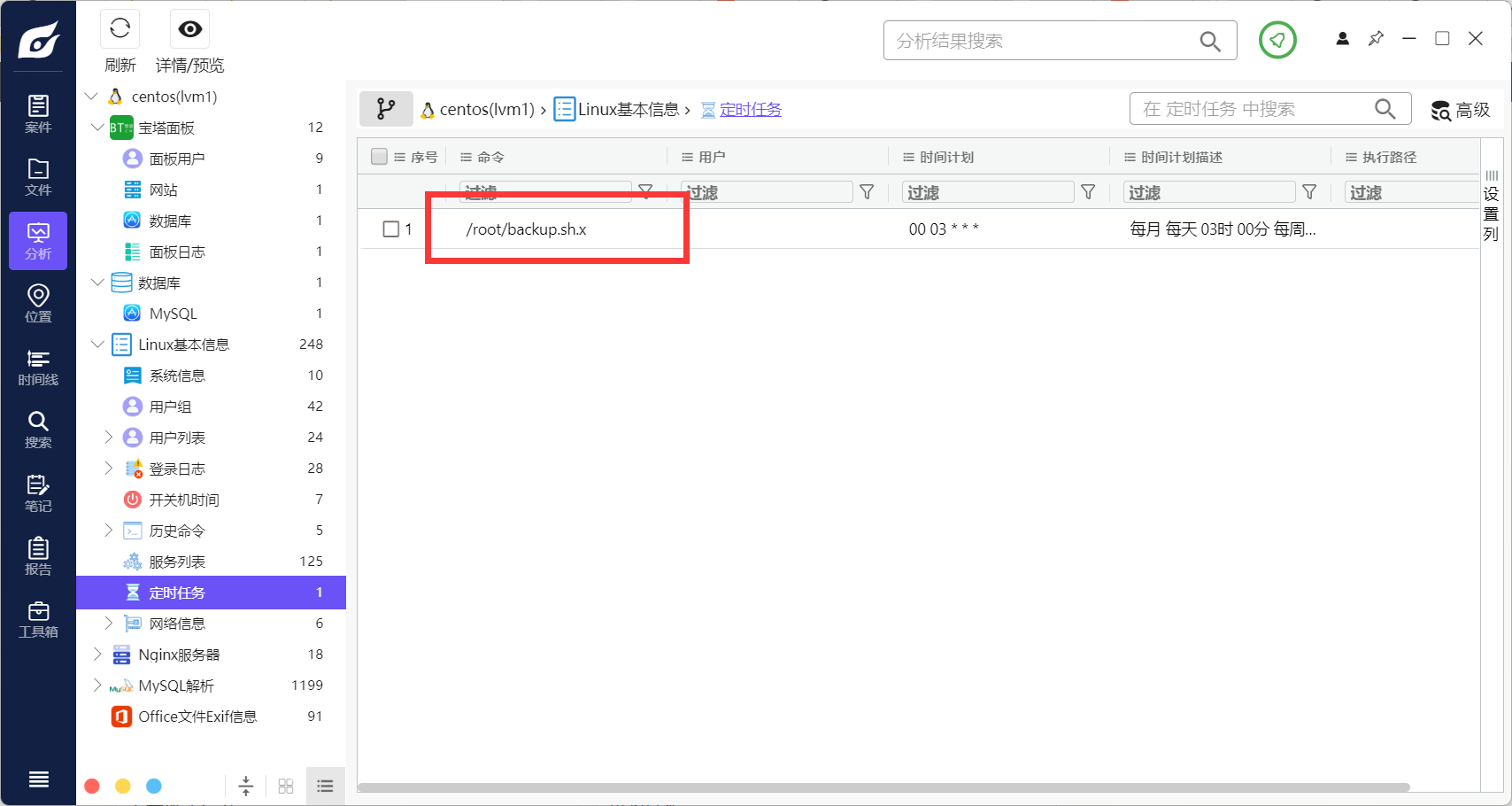

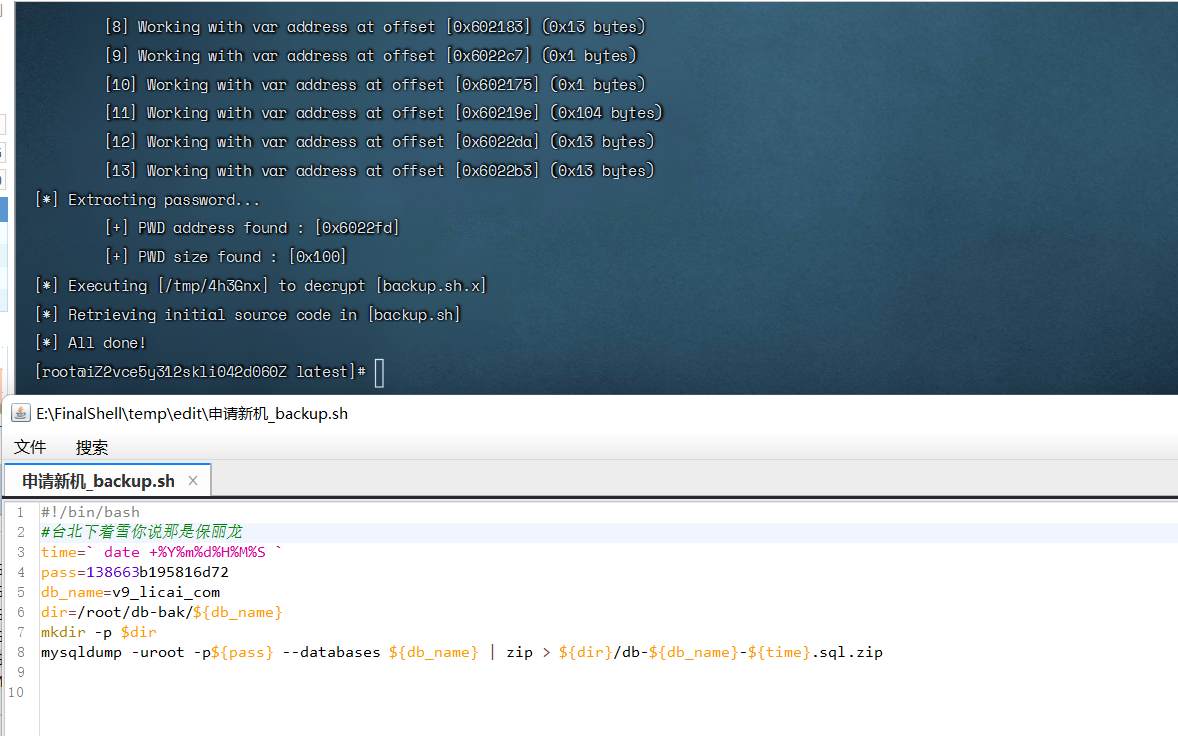

服务器在计划任务添加了备份数据库脚本,请写出该脚本的第二行内容。(答案参考格式:2022年第六届蓝帽杯)

Writeup

文章:https://blog.csdn.net/csdn_763871244/article/details/106396364

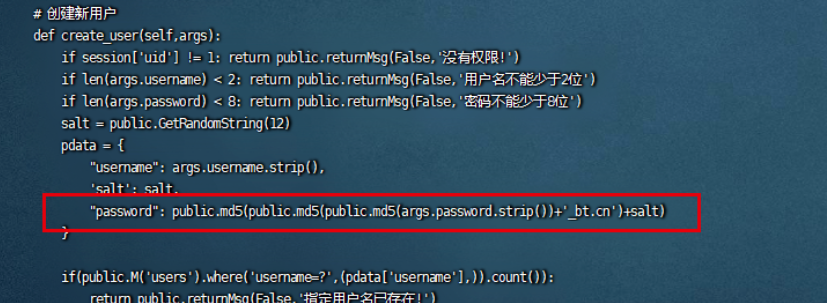

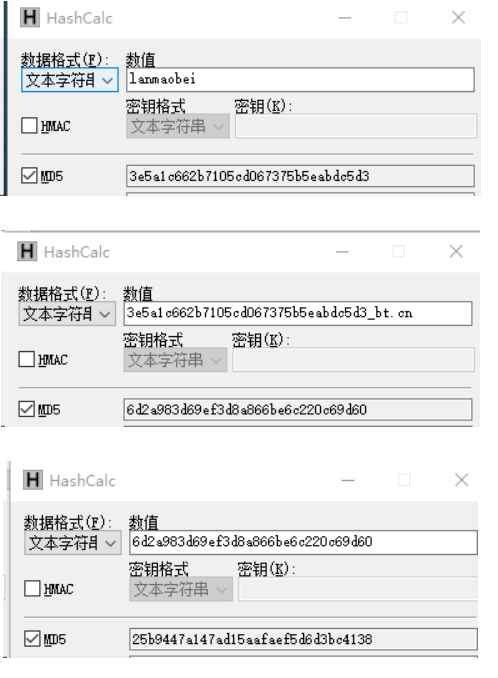

服务器取证_03

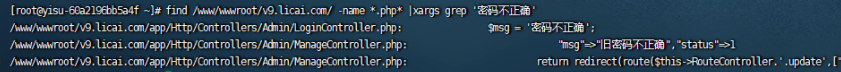

Writeup

宝塔面板的密码加密方式存放在文件“/www/server/panel/class/users.py”下

使用该加密方式对字符串lanmaobei加密

25b9447a147ad15aafaef5d6d3bc4138

服务器取证_04

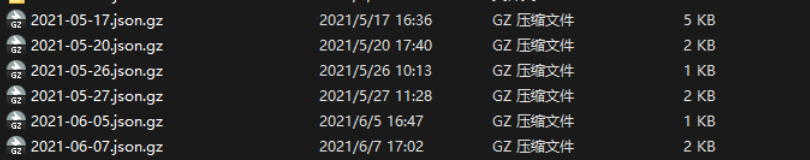

写出服务器中第一次登录宝塔面板的时间。(答案参考格式:2022-02-02 02:02:02)

Writeup

导入嫌疑人的服务器检材进行计算机取证,将其中linux服务器的www文件夹先导出

在相对路径www\server\panel\logs\request中可以找到宝塔面板的访问日志,在以下文件中选择时间最早的解压查看

最早一次对/login路径发送post包的时间也就是最早登录时间

2021-05-17 16:10:40

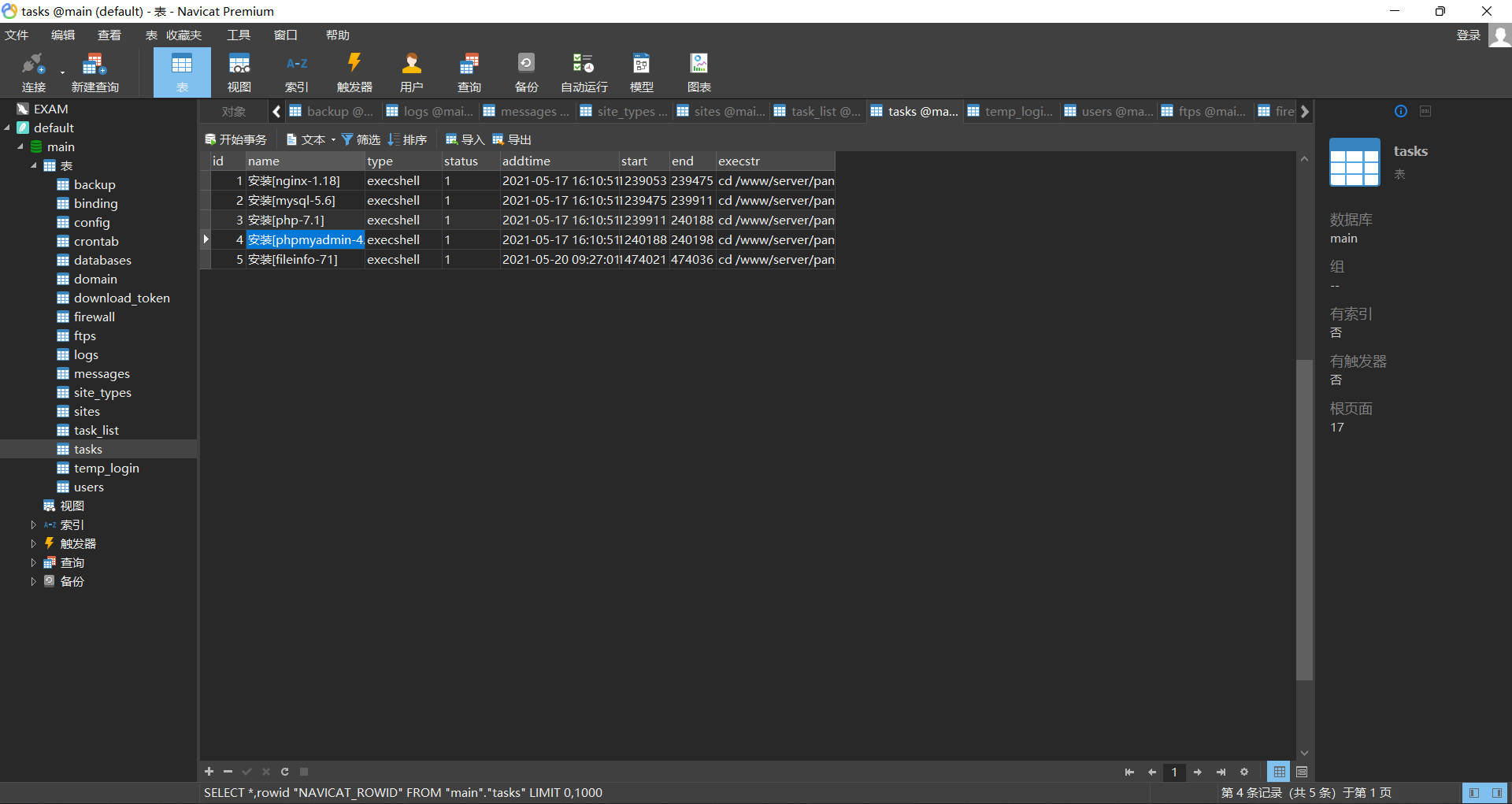

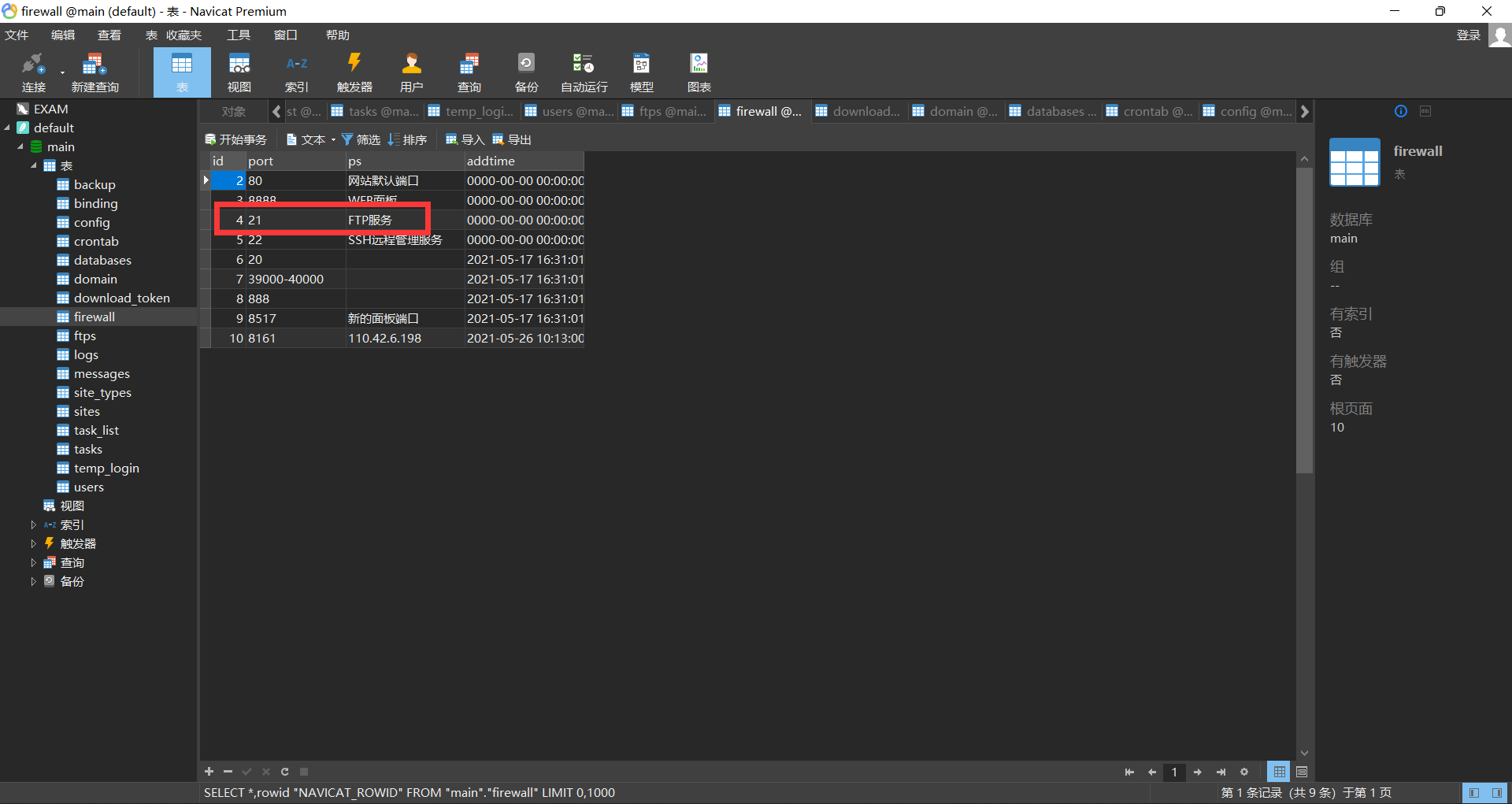

服务器取证_05

写出宝塔面板的软件商店中已安装软件的个数(答案参考格式:2)

Writeup

查看宝塔面板日志导出

参考文章:https://blog.csdn.net/qingfeng812/article/details/125468697

查看tasks,发现有5个软件

然后查看服务时,发现了FTP,而FTP没包含在这5个里面,所以加上FTP应该是6个

服务器取证_06

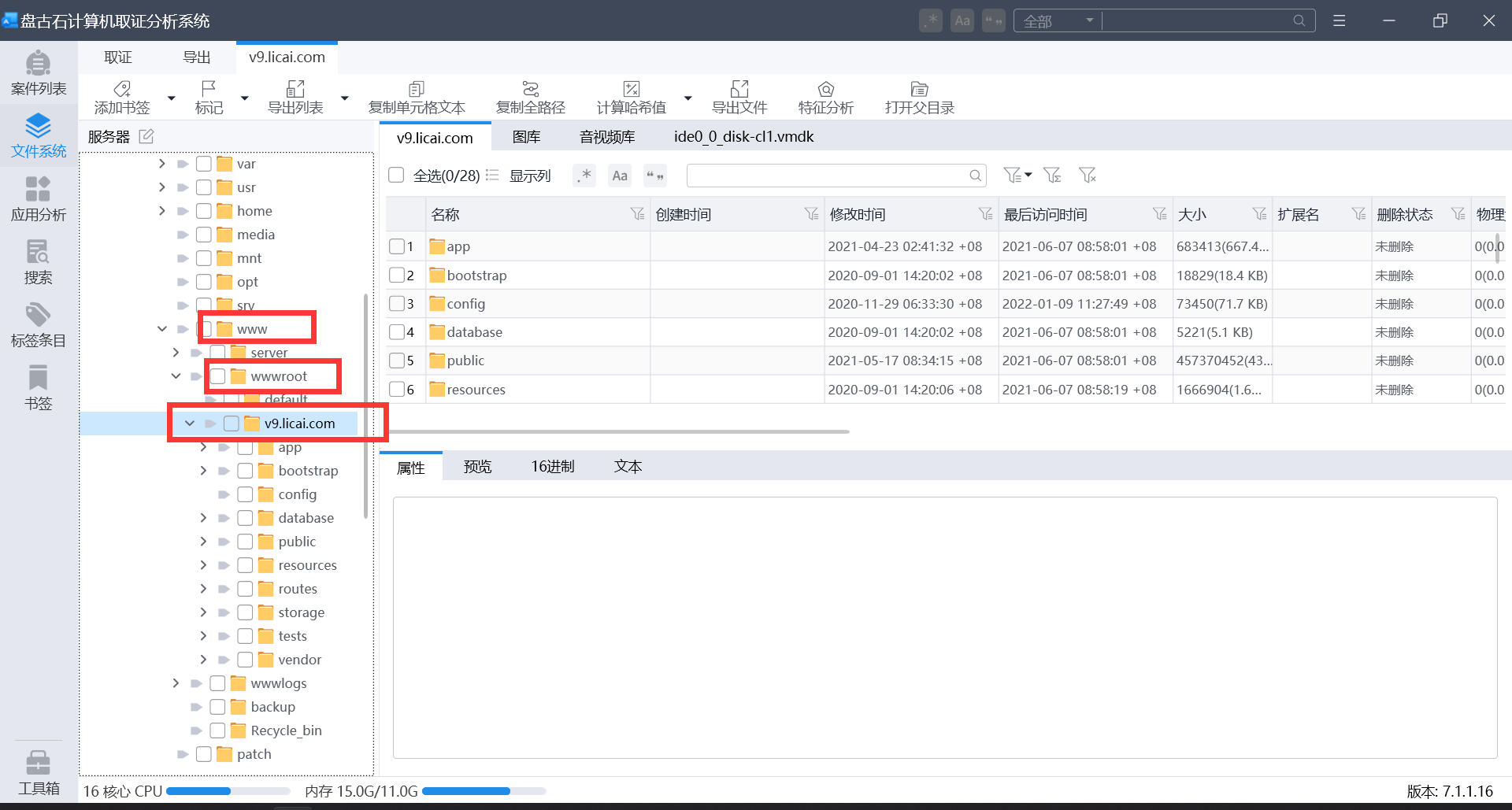

写出涉案网站(维斯塔斯)的运行目录路径。(答案参考格式:/root/etc/sssh/html)

Writeup

/www/wwwroot/v9.licai.com/public

服务器取证_07

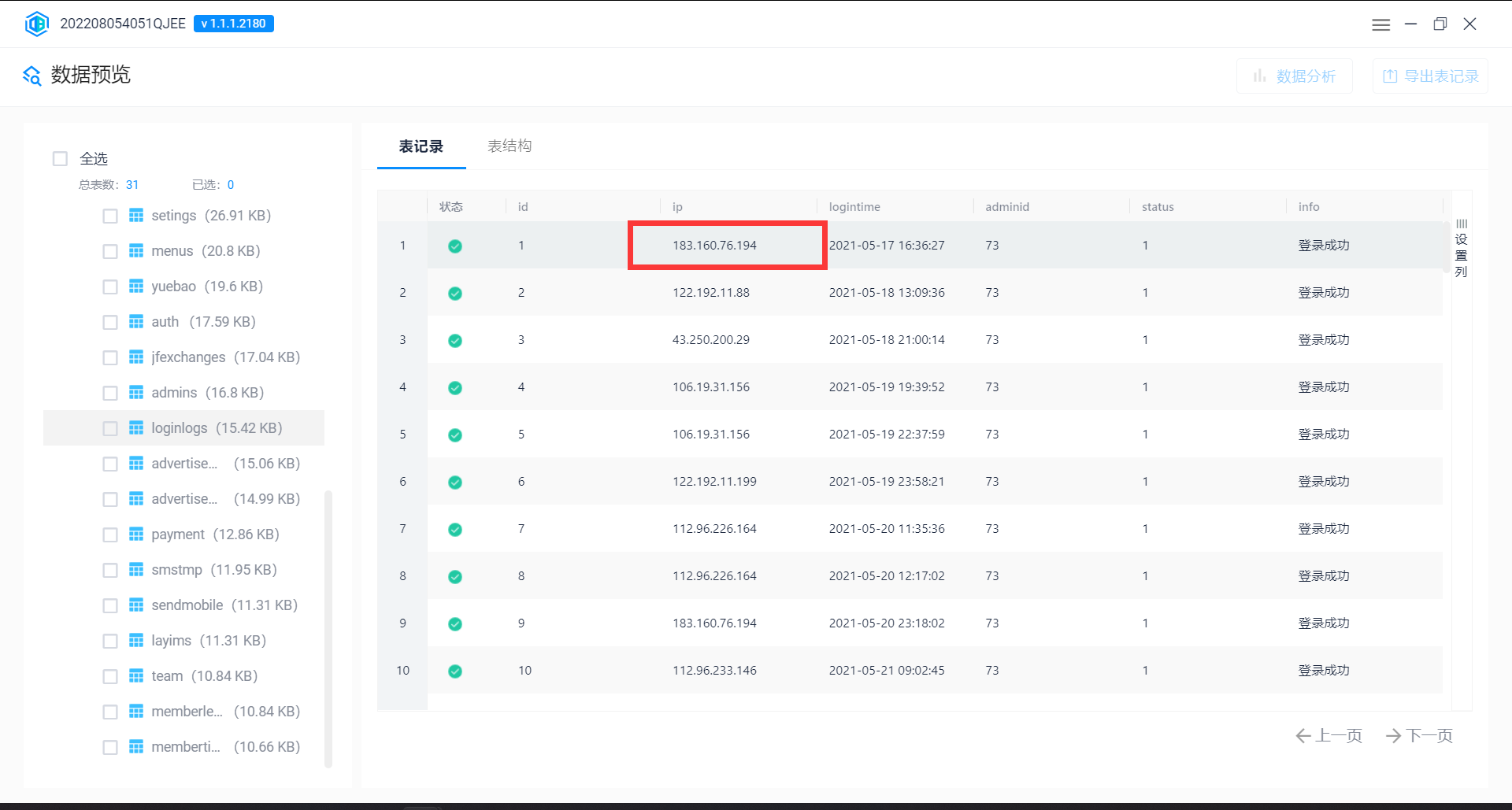

写出最早访问涉案网站后台的IP地址。(答案参考格式:111.111.111.111)

Writeup

最早时间是:2021-05-17 16:36:27

IP地址为183.160.76.194

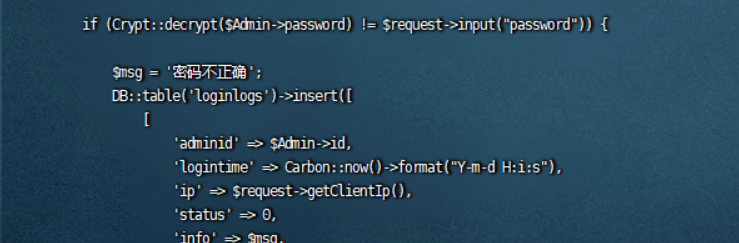

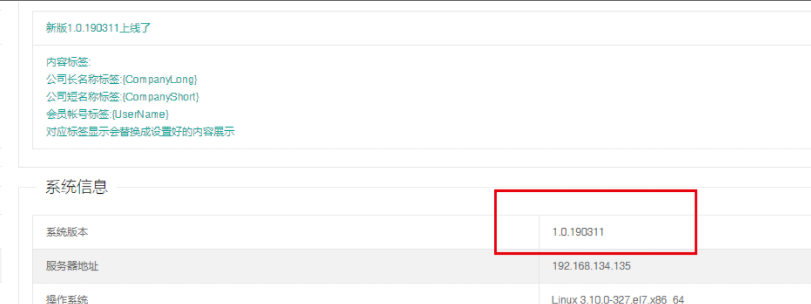

服务器取证_08

写出涉案网站(维斯塔斯)的“系统版本”号。(答案参考格式:6.6.6666)

Writeup

执行命令

1 | |

1 | |

服务器取证_09

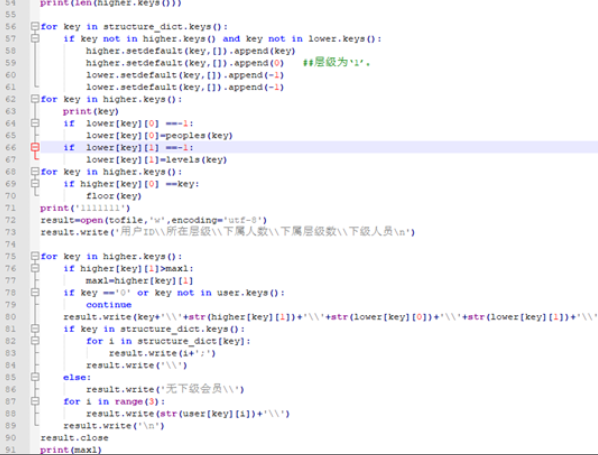

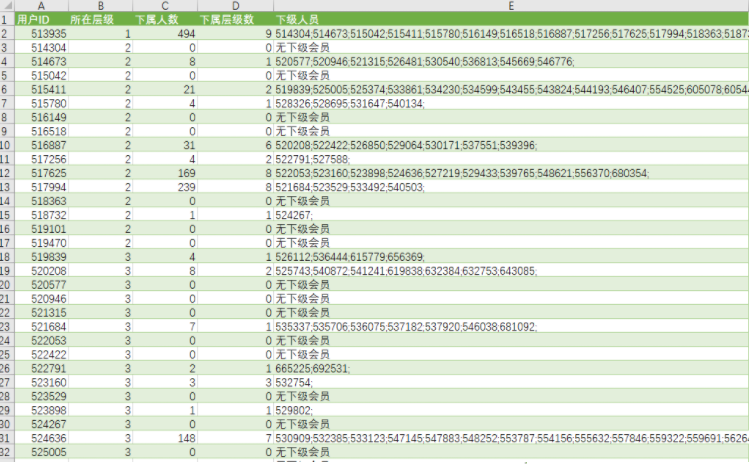

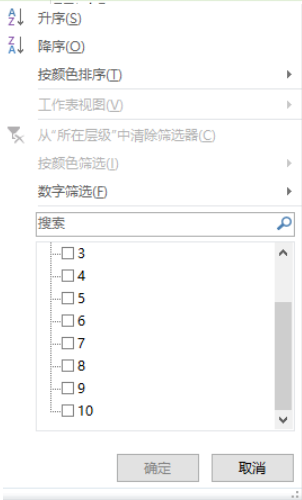

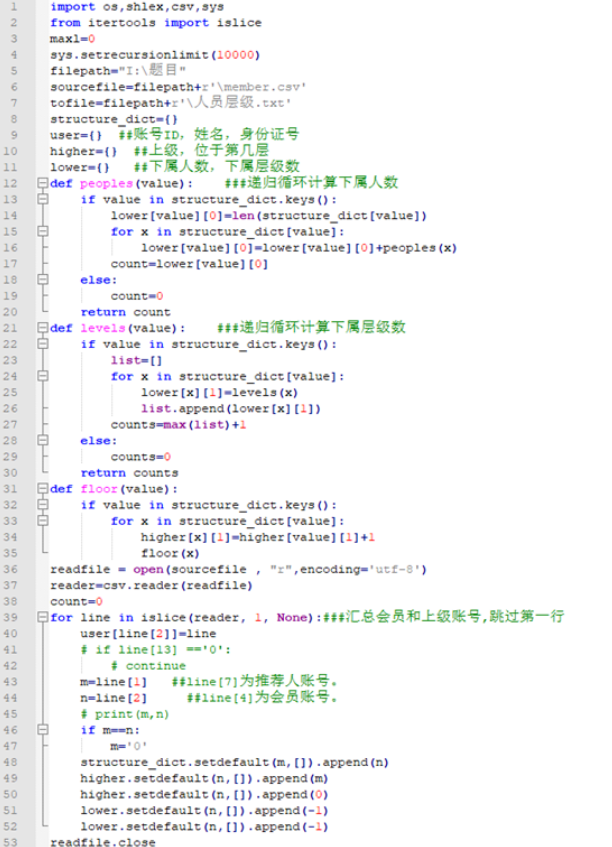

分析涉案网站的会员层级深度,写出最底层会员是多少层。(答案参考格式:66)

Writeup

在数据库中member表中,先找出上下级关联字段inviter,invicode,然后通过脚本实现递归,算出层级表

服务器取证_10

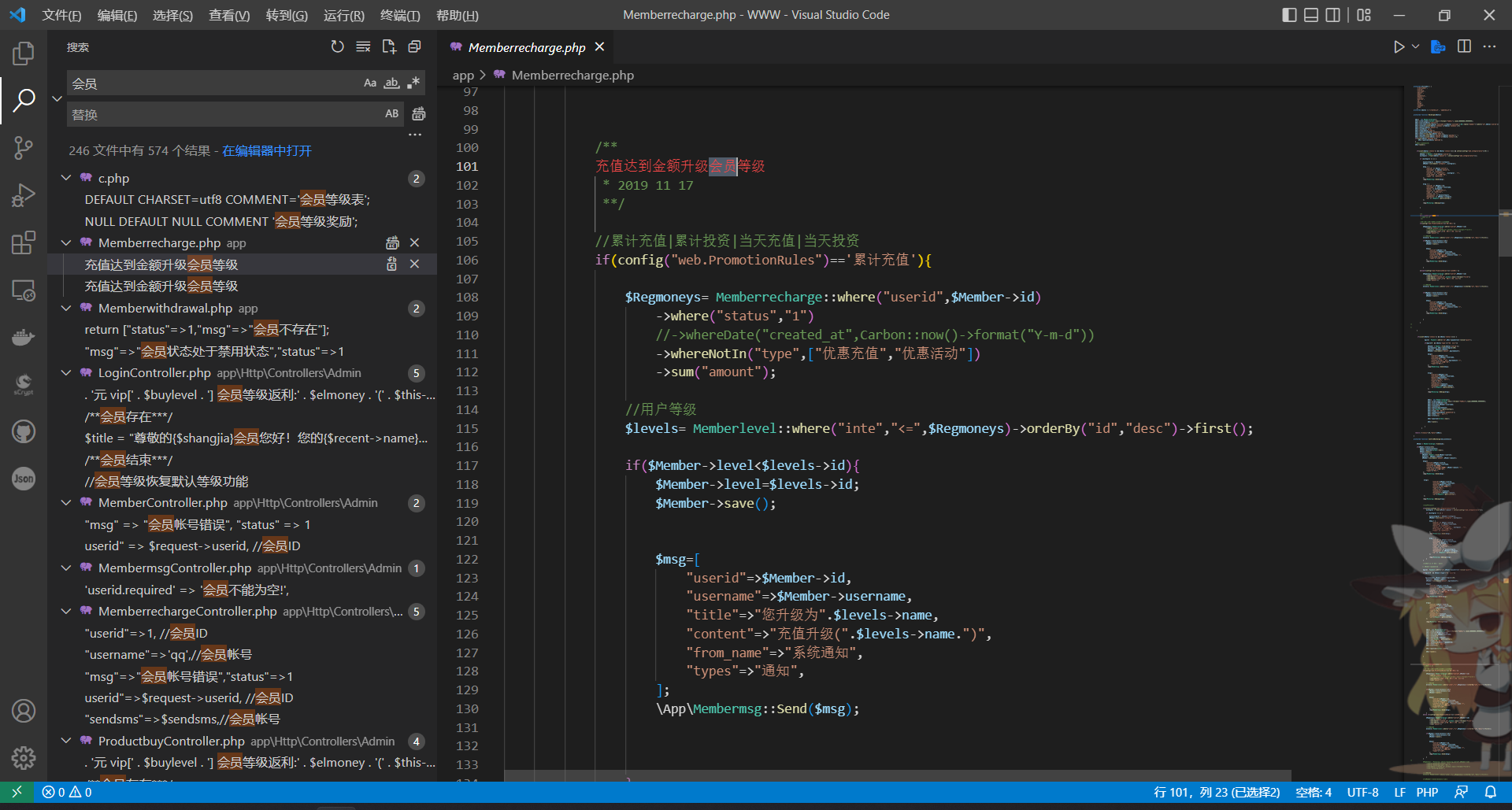

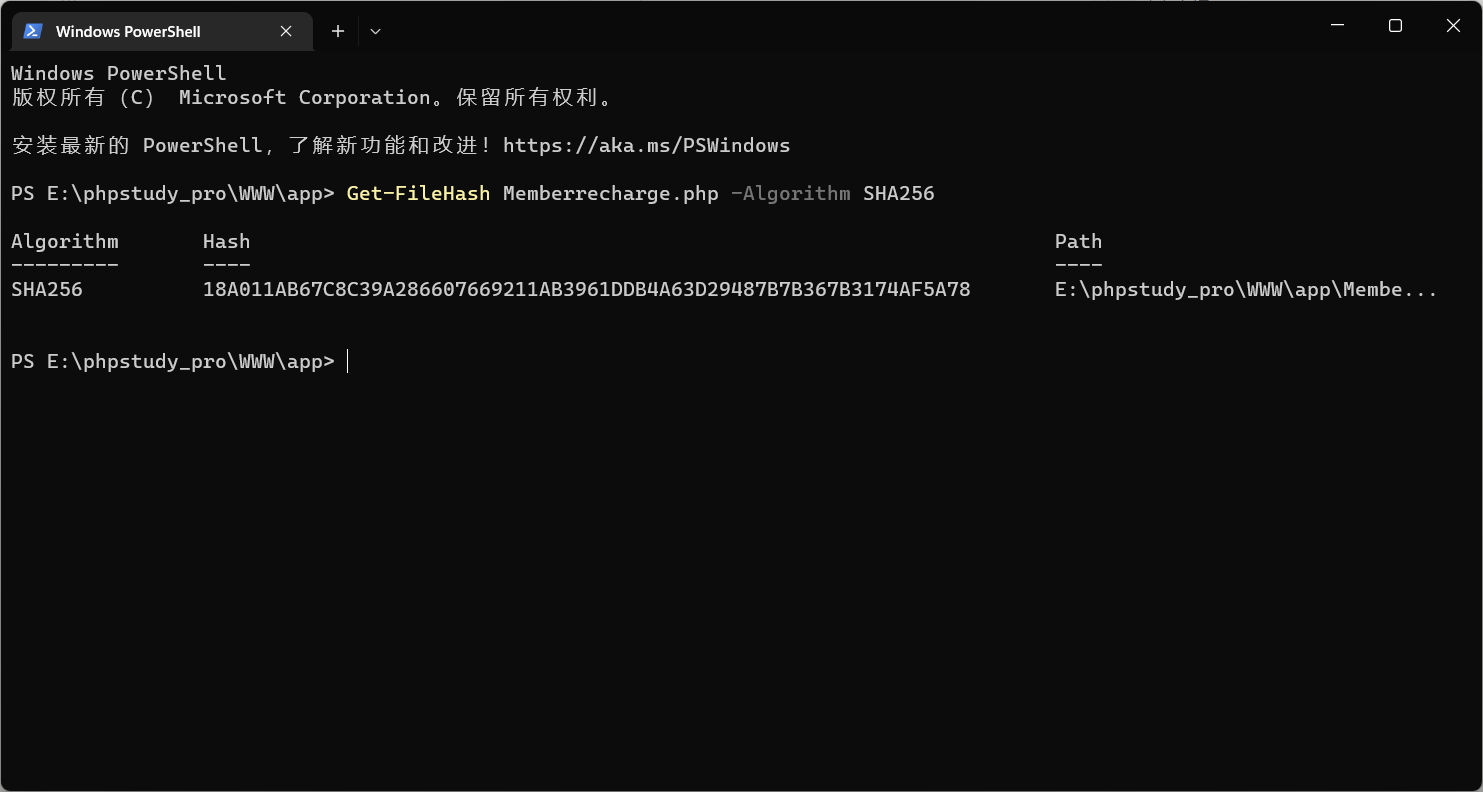

请写出存放网站会员等级变化制度的网站代码文件的SHA256值。(答案参考格式: 8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92)

Writeup

这种题,我一般会使用搜索功能,直接搜索关键词会员然后进行筛选

在其中找到了一个

1 | |

1 | |

服务器取证_11

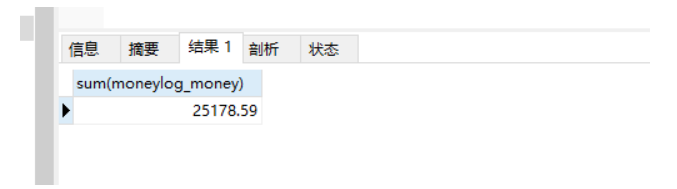

计算向网站中累计充值最多的五名会员,获得的下线收益总和(不包含平台赠送)。(答案参考格式:666.66)

Writeup

开启general_log,去充值界面捕获sql语句,得知其充值表为memberrecharge,且当status=1时,为已处理。

执行sq语句

1 | |

执行sql语句

1 | |

服务器取证_12

统计涉案网站中余额大于0且银行卡开户行归属于四川省的潜在受害人数量。(答案参考格式:6)

Writeup

筛选数据库member

bankaddress要包含 四川

amount>0

如果是数据库直接使用下面的命令

1 | |

筛选出 18 和 478 符合条件

所以有2个人

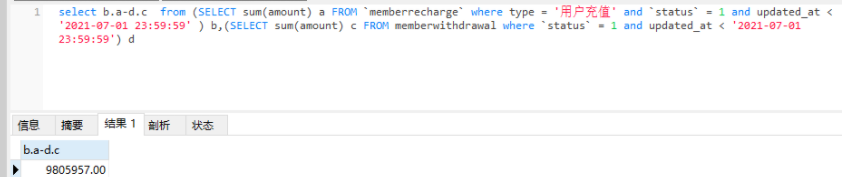

服务器取证_13

统计平台从成立之初至“2021-07-01 23:59:59”共收益多少金额(不包含平台赠送)。(答案参考格式:6666.66)

Writeup

用户成功总充值金额(不包括平台赠送)-用户成功总提现金额

执行sql语句

1 | |

服务器取证_14

统计涉案网站哪一天登录的会员人数最多。(答案参考格式:1999-09-09)

Writeup

执行sql语句

1 | |

答案:2021-07-14

服务器取证_15

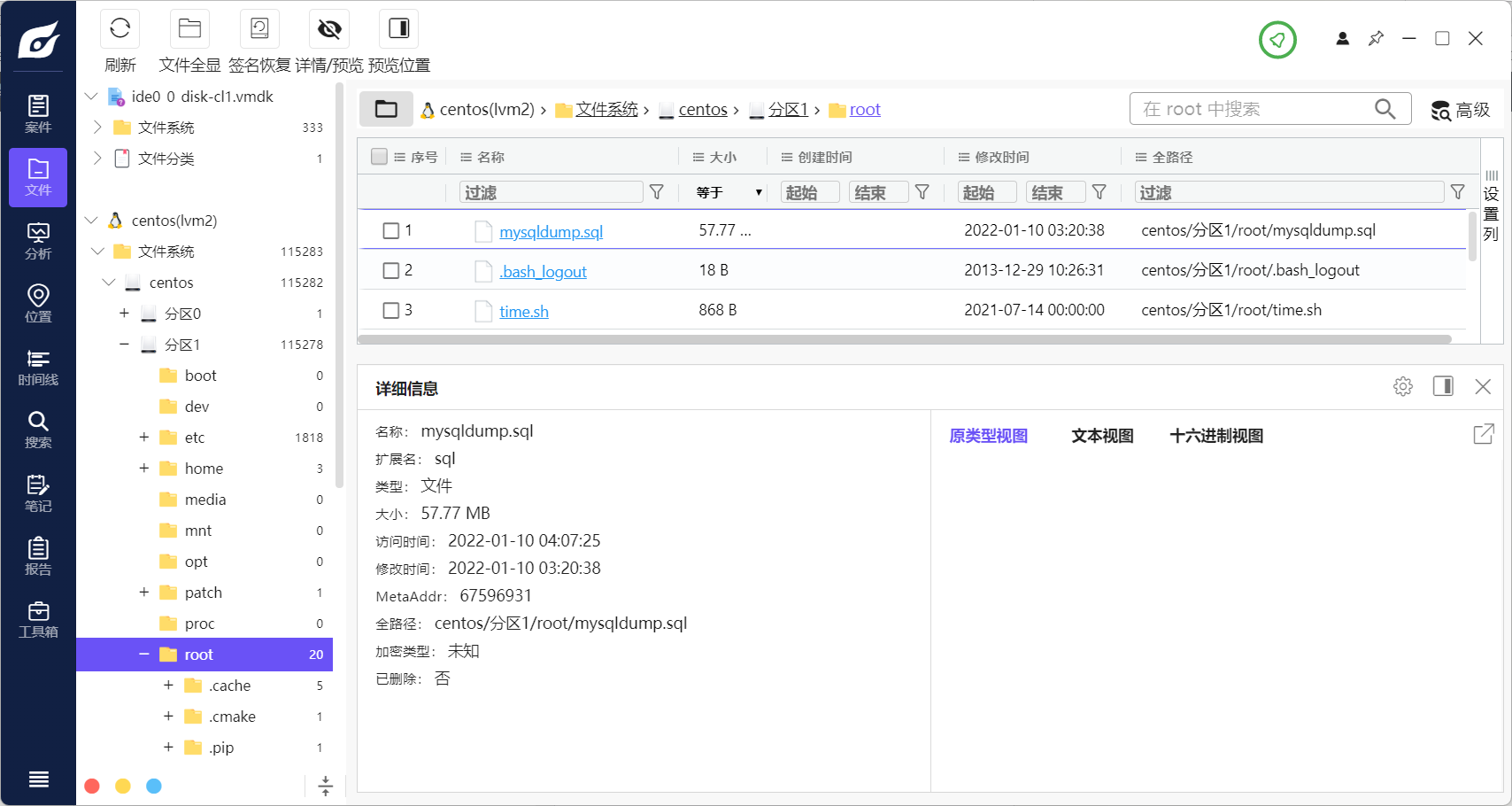

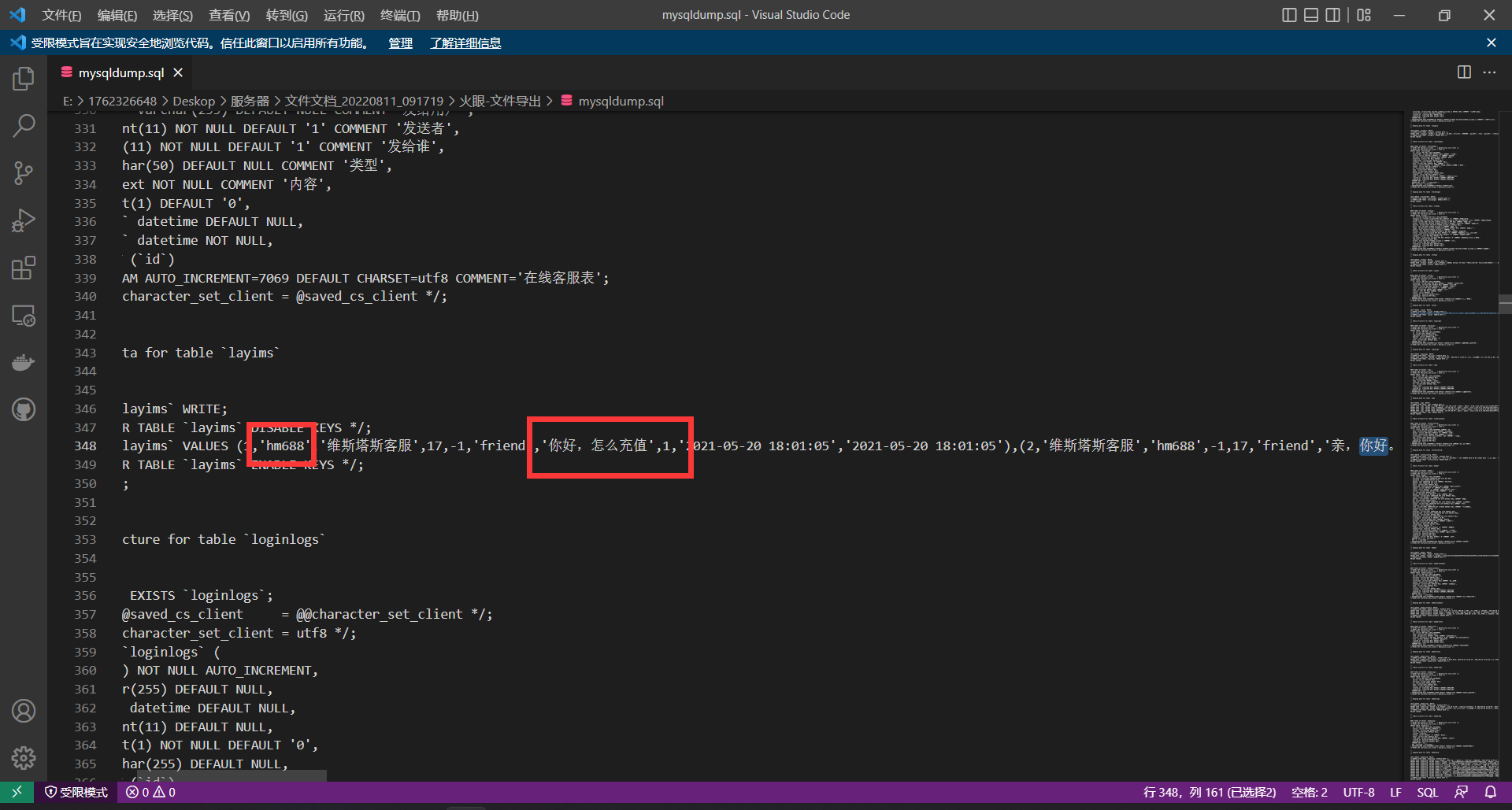

写出涉案网站中给客服发送“你好,怎么充值”的用户的fusername值。(答案参考格式:lanmaobei666)

Writeup

在/root目录下发现一个mysqldump.sql文件,打开直接搜索得到答案

hm688