2022蓝帽杯初赛取证题目Writeup

本文最后更新于:2022年7月14日 早上

手机取证_1

题目

现对一个苹果手机进行取证,请您对以下问题进行分析解答。

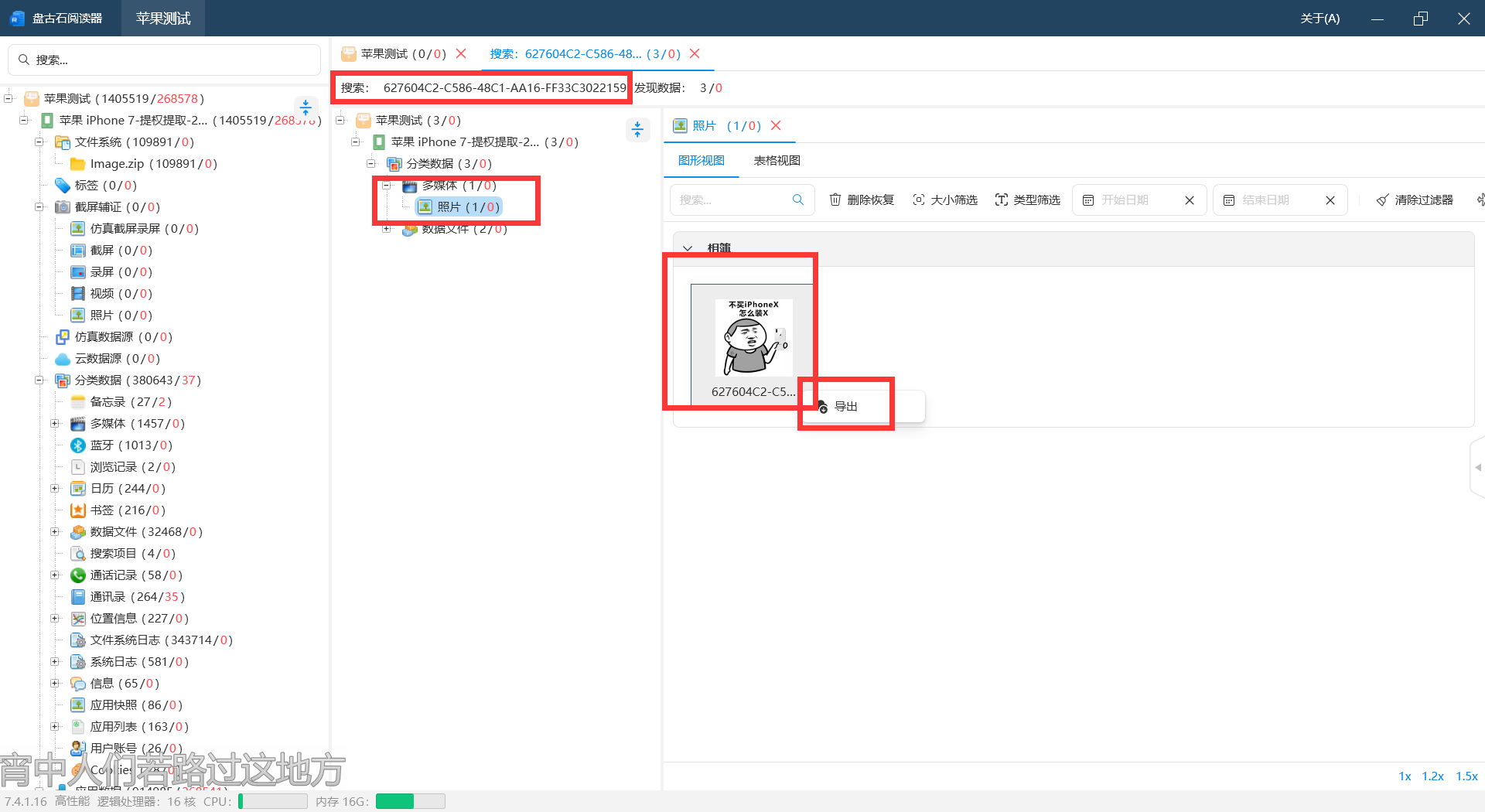

627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?(答案参考格式:1920x1080)

Writeup

解压后发现是 盘古石阅读器 直接打开

题目中已经告诉了文件名称,直接搜索,找到原文件,之后导出源文件,查看分辨率即可

故flag为:360×360

手机取证_2

题目

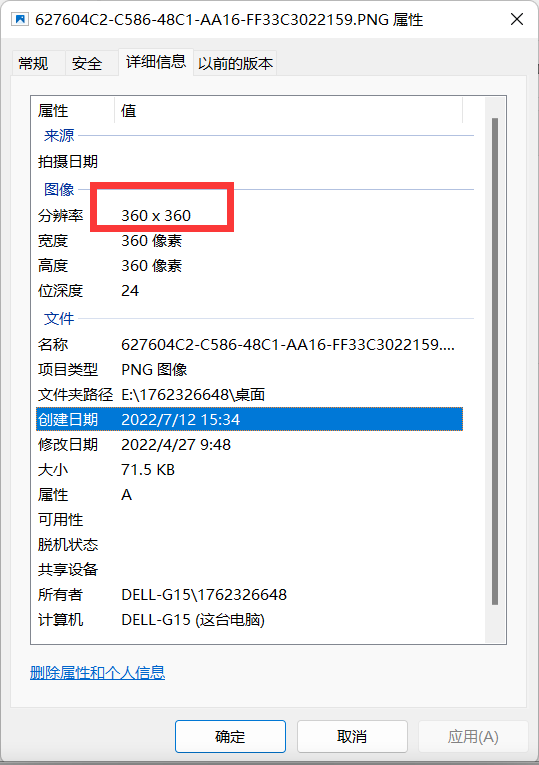

姜总的快递单号是多少?(答案参考格式:abcABC123)

Writeup

之后在Skype中找到该聊天记录,并发现快递单号

故flag为SF1142358694796

计算机取证_1

题目

现对一个windows计算机进行取证,请您对以下问题进行分析解答。

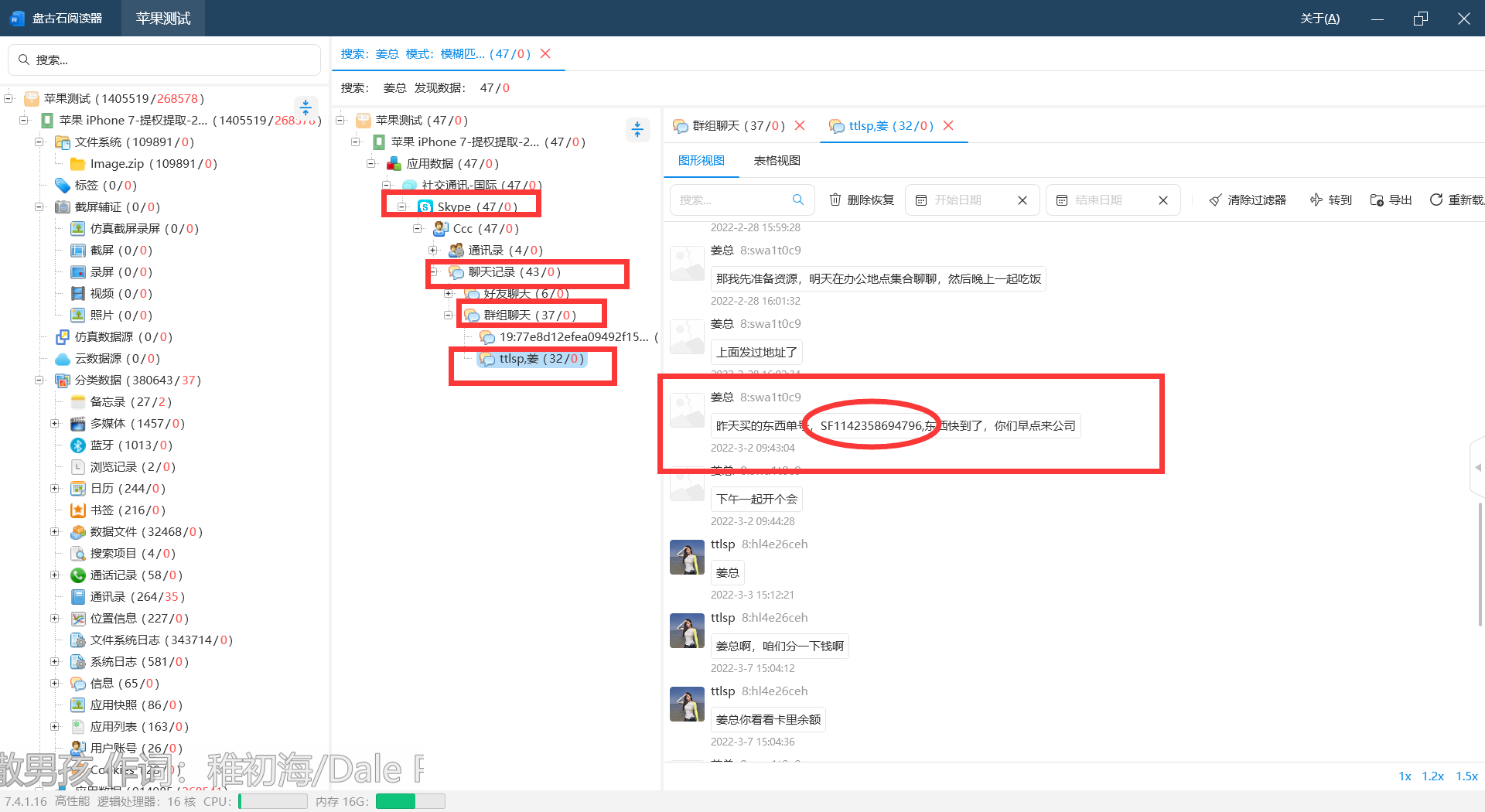

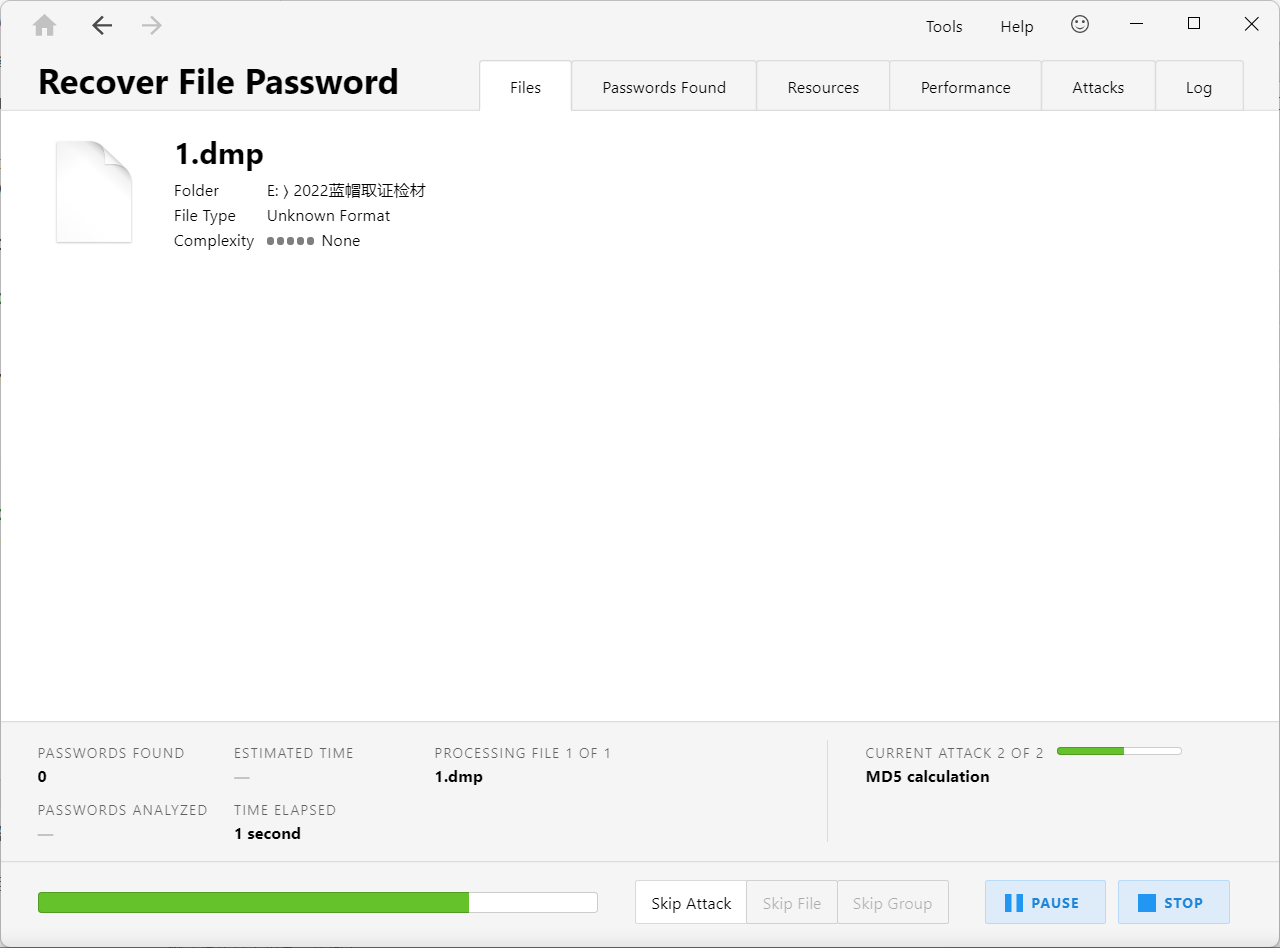

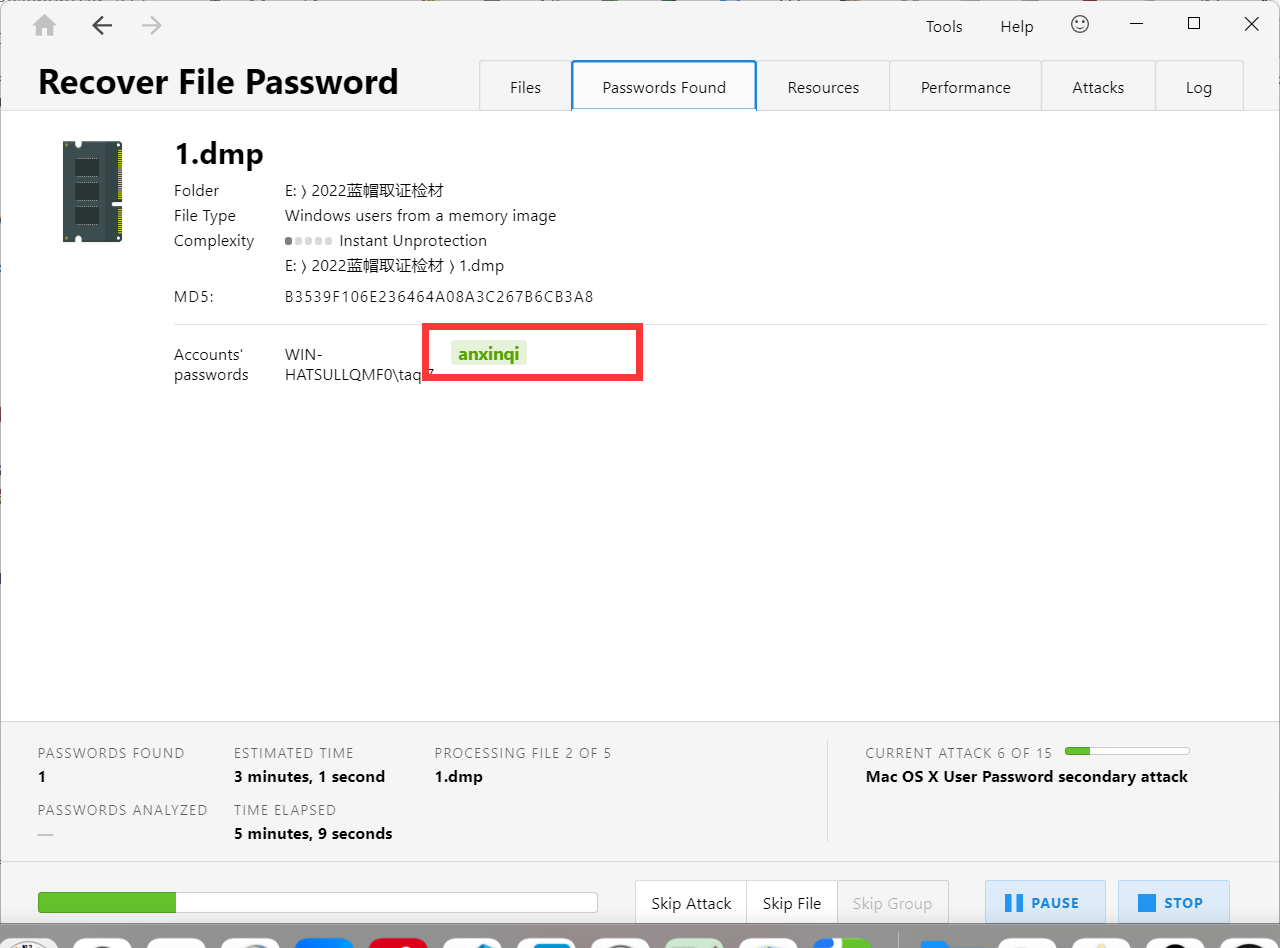

从内存镜像中获得taqi7的开机密码是多少?(答案参考格式:abcABC123)

Writeup

使用工具: Passware分离出密码

软件下载地址及激活教程:https://www.zdfans.com/html/73616.html

点击Next,等待即可,然后查看Passwords Found,即可看见密码

故flag为anxinqi

计算机取证_2

题目

制作该内存镜像的进程Pid号是多少?(答案参考格式:1024)

Writeup

开始分析结果,在进程中,发现了一个进程名称带有Ram,即内存

于是去搜了一下,发现是个内存镜像制作工具

所以可以确定了进程号

故flag为2192

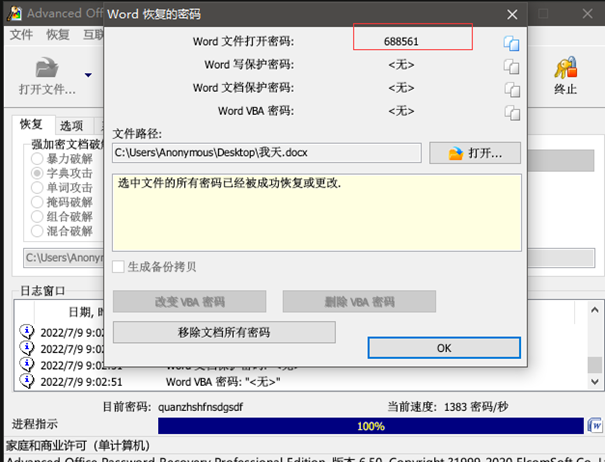

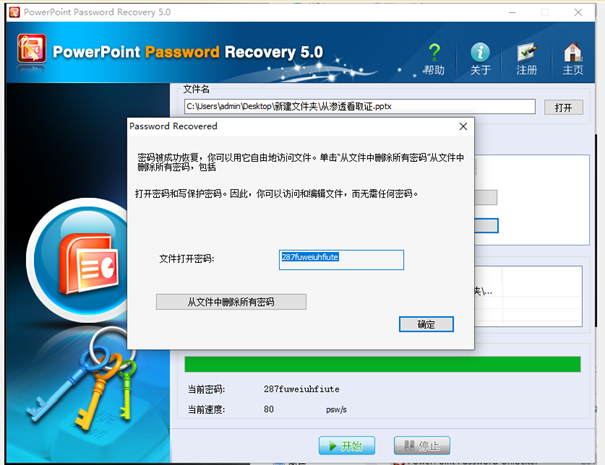

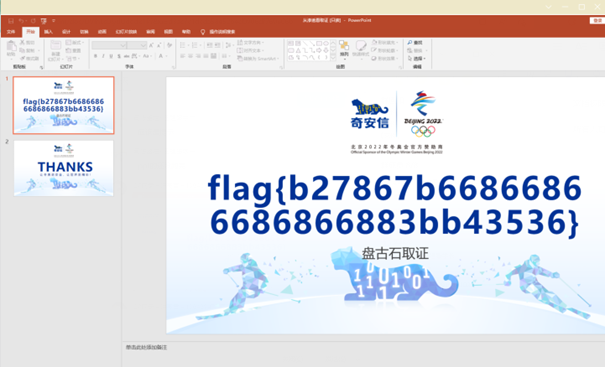

计算机取证_3

题目

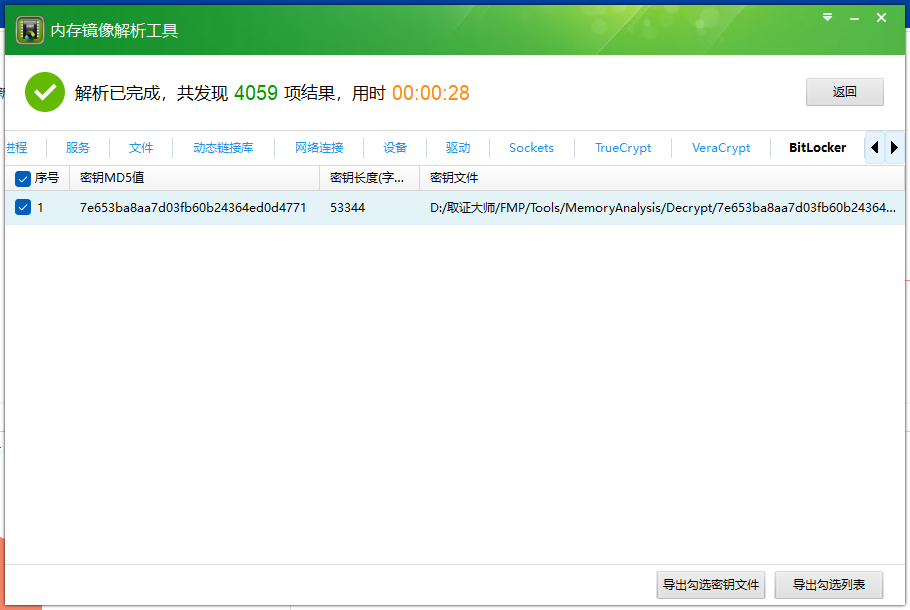

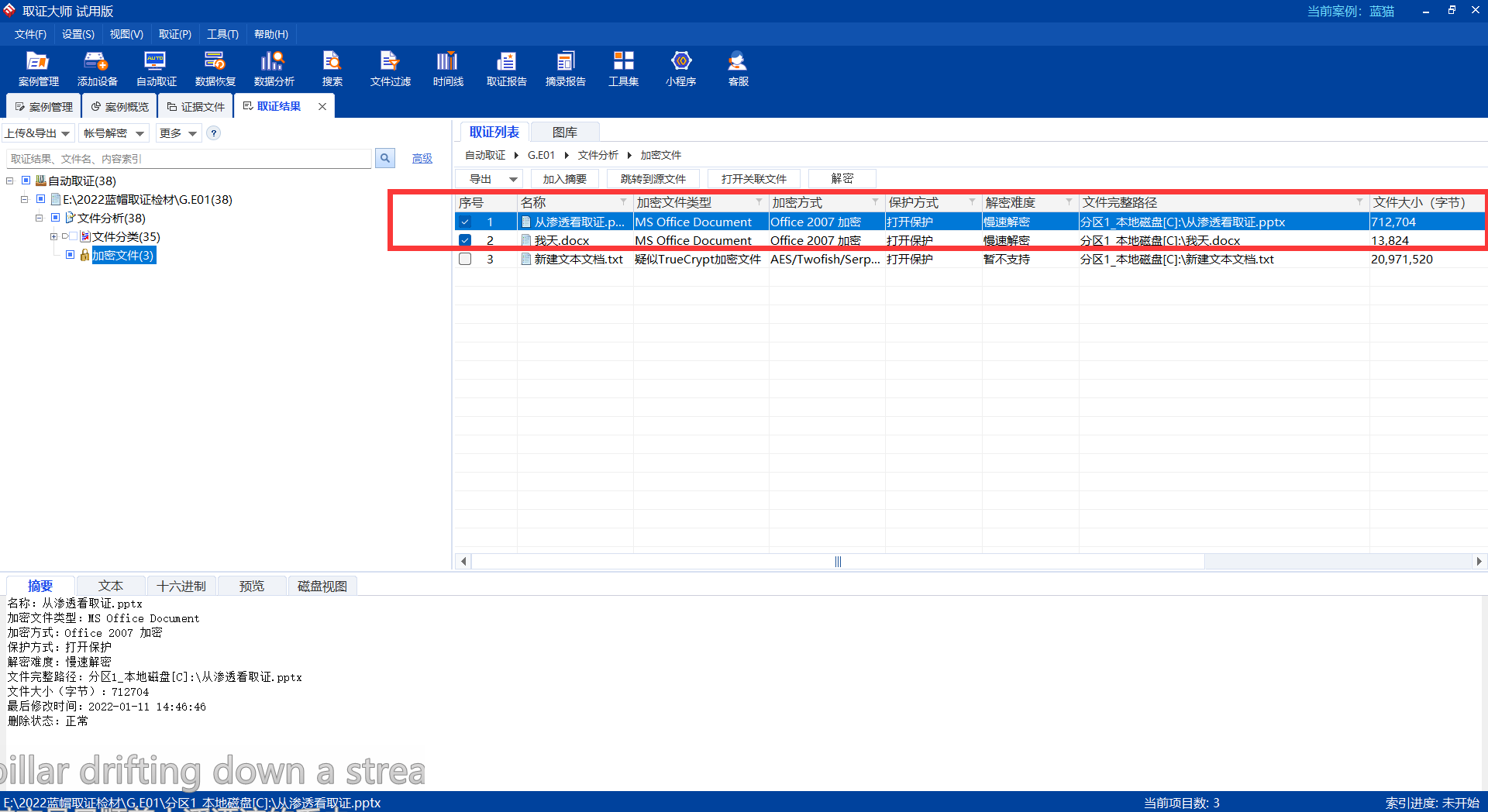

bitlokcer分区某office文件中存在的flag值为?(答案参考格式:flag{abcABC123})

Writeup

上题中的内存分析,发现了Bitlocker密钥,所以先导出来

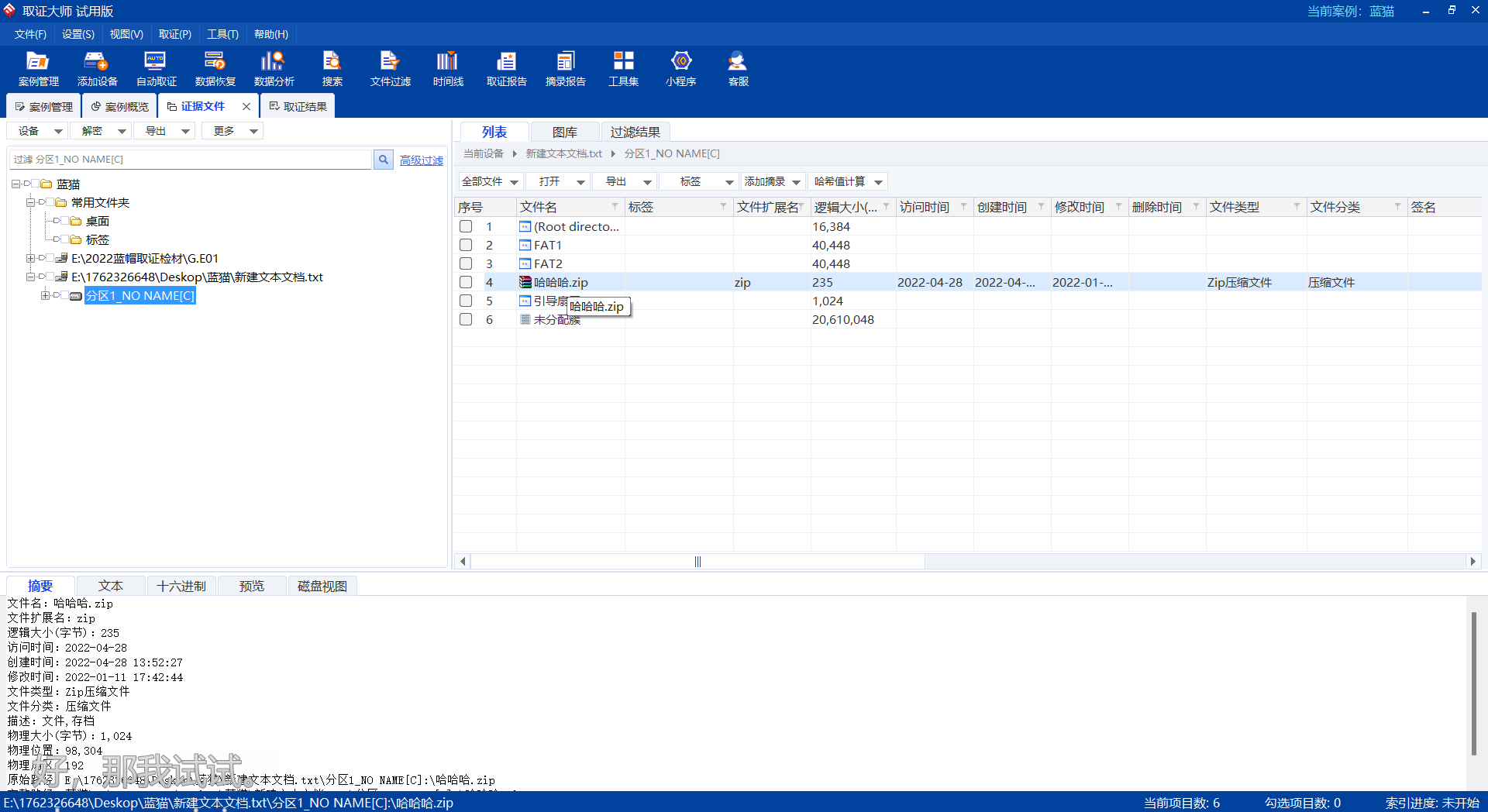

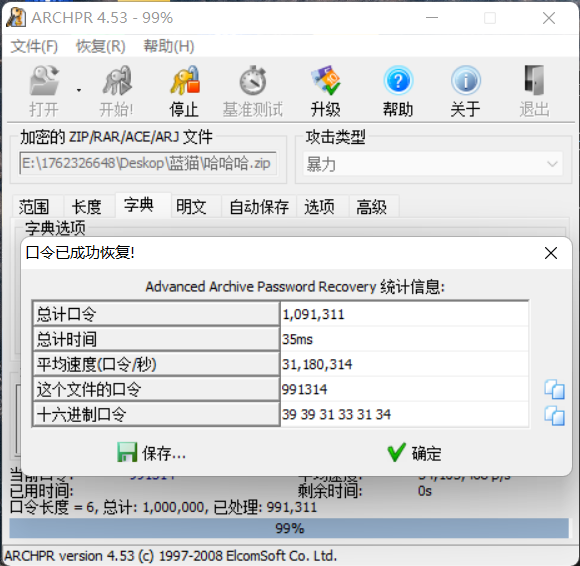

然后利用Bitlocker密钥,对G.E01进行解密,得到了G.E01具体内容,包含3个加密文件,1个字典

得到密码

故flag为flag{b27867b66866866686866883bb43536}

计算机取证_4

题目

TrueCrypt加密中存在的flag值为?(答案参考格式:flag{abcABC123})

Writeup

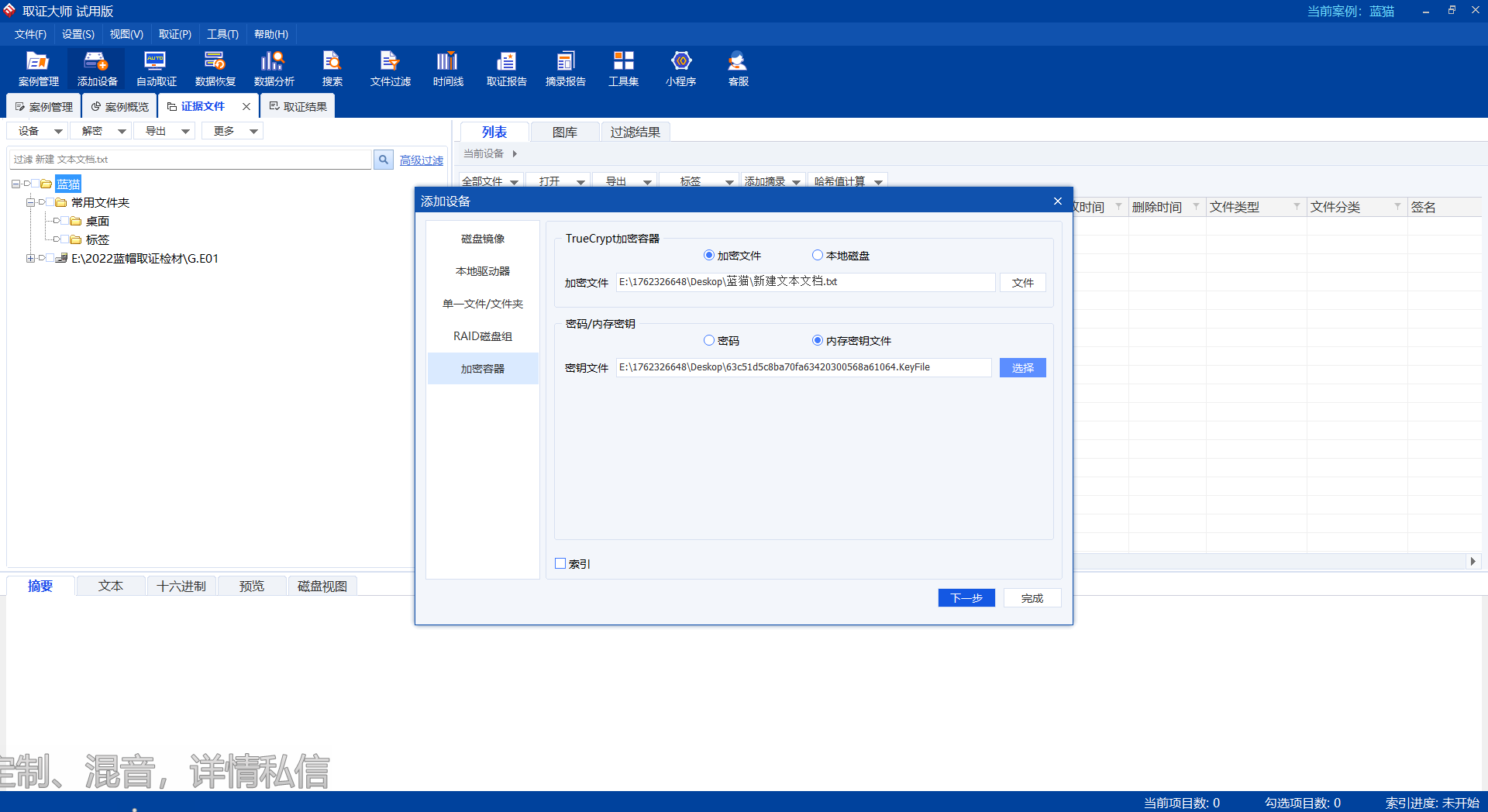

之前内存分析也发现了TrueCrypt密钥,然后G.E01里面有一个文件是TrueCrypt所以可以得知密钥,要用来解密这个文件

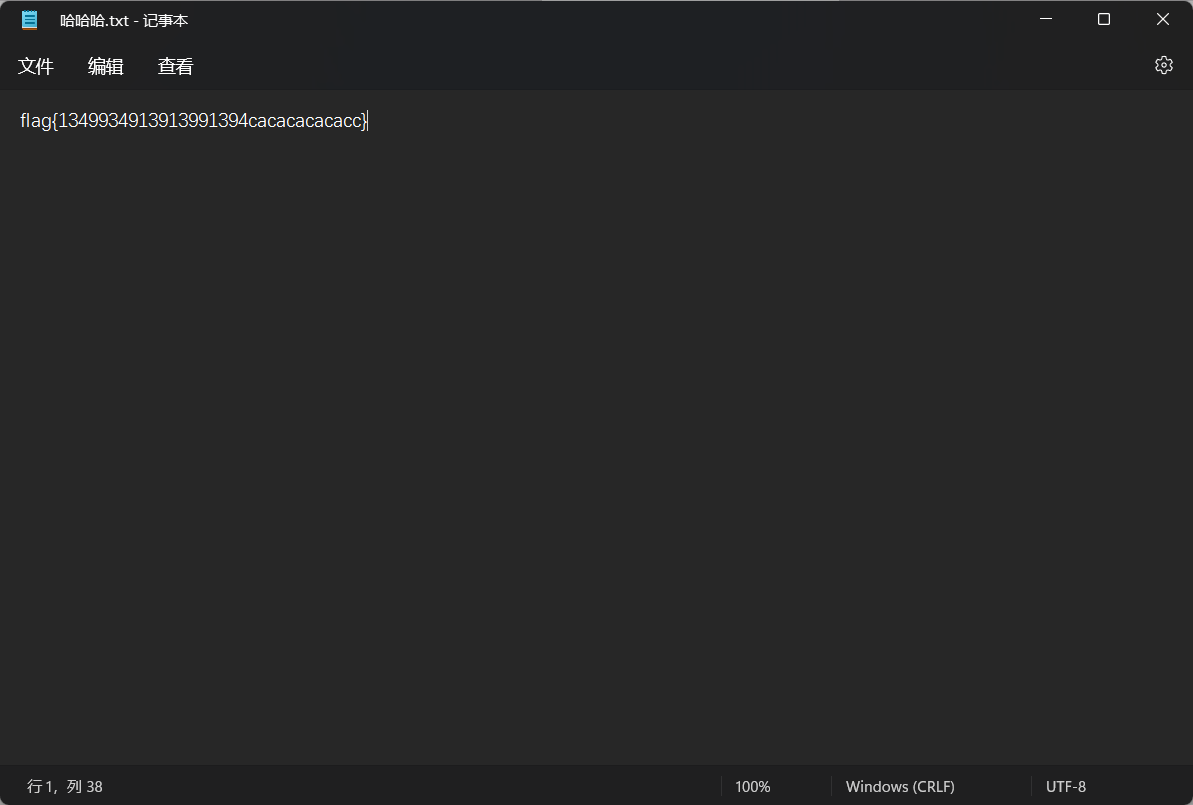

但是在比赛的时候,我们一直在用TrueCrypt导入密钥解密,一直是失败的,显示密码错误。在随后复盘中发现原来是要利用取证大师,先把txt导出,然后导入到取证大师的检材中

不知道是为什么不用能TrueCrypt解密

故flag为flag{1349934913913991394cacacacacacc}

程序分析_1_2

题目

现已获取某个APP程序,请您对以下问题进行分析解答。

本程序包名是?(答案参考格式:abc.xx.de)

本程序的入口是?(答案参考格式:abc.xx.de)

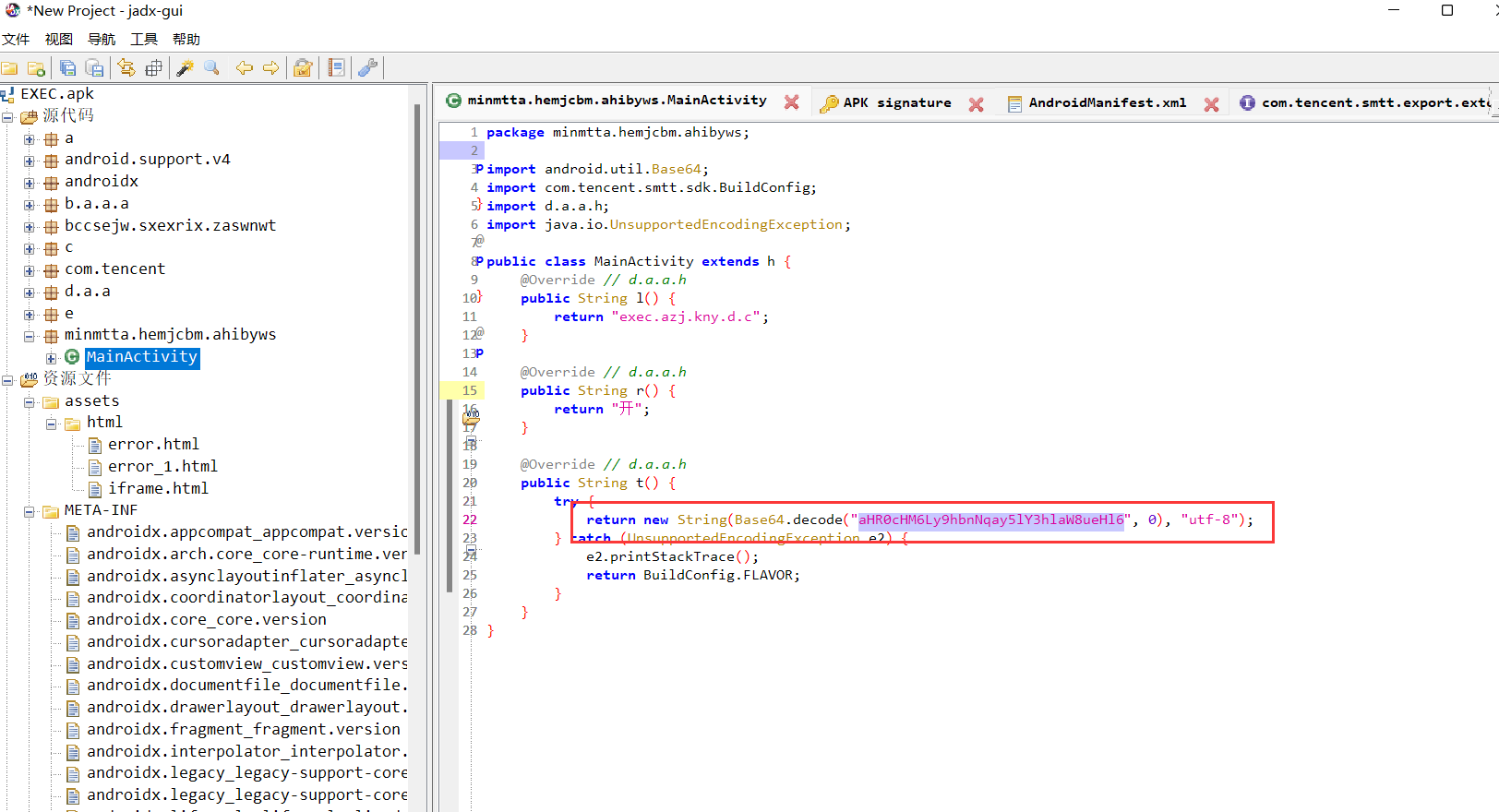

Writeup

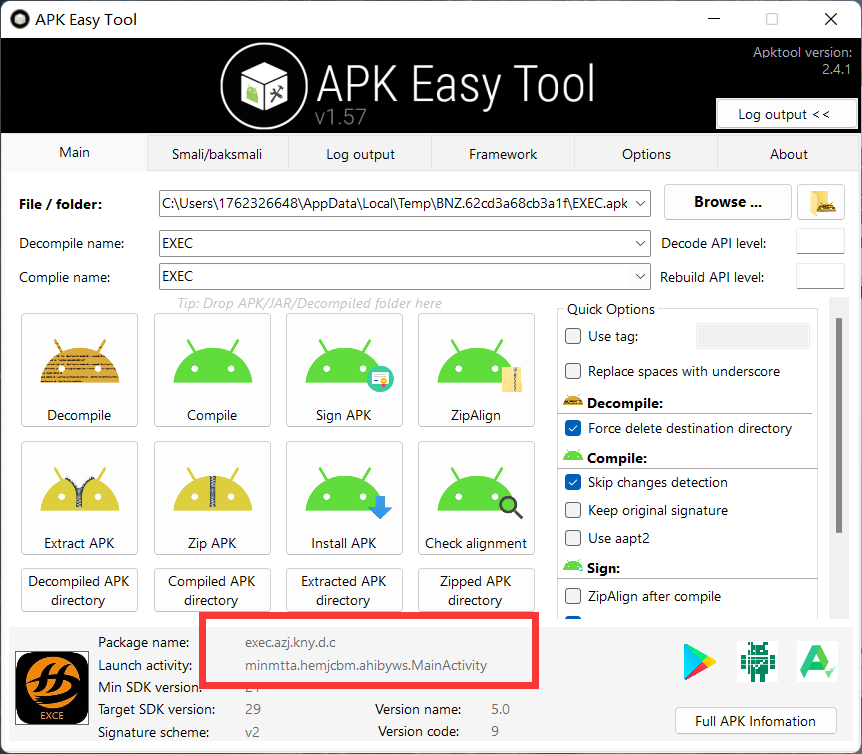

故 包名为:exec.azj.kny.d.c

入口为:minmtta.hemjcbm.ahibyws.MainActivity

程序分析_3

题目

本程序的服务器地址的密文是?(答案参考格式:abcABC123)

Writeup

比赛时,我用模拟器打开,是空白页,然后就发送到了手机,在手机查看后,发现能打开,但是速度很慢,内容为国外网站,于是猜想到这个APK是网页封装的,于是进行抓包

得到了主页地址为:https://ansjk.ecxeio.xyz

然后进行base64编码,得到flag

之后队里其他人发现了密文,验证了我的猜想

故flag为aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6

程序分析_4

题目

本程序实现安全检测的类的名称是?(答案参考格式:abcABC123)

Writeup

apk跑不起来,弹窗

1 | |

调用了a类,类的名称即为答案

故flag为a