DIDCTF 2022 网络安全新生赛电子数据取证Writeup

本文最后更新于:2022年12月10日 晚上

介质与手机

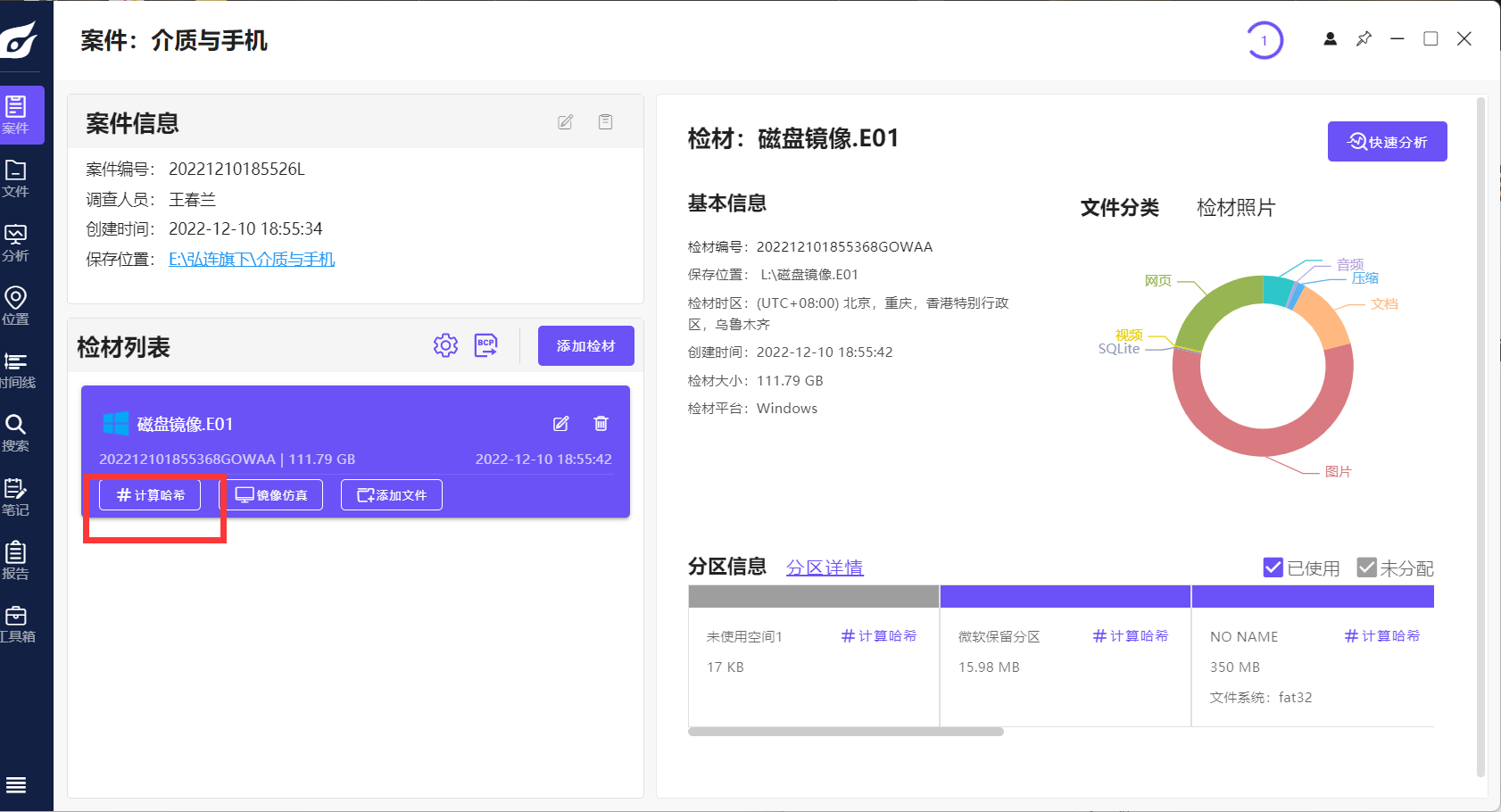

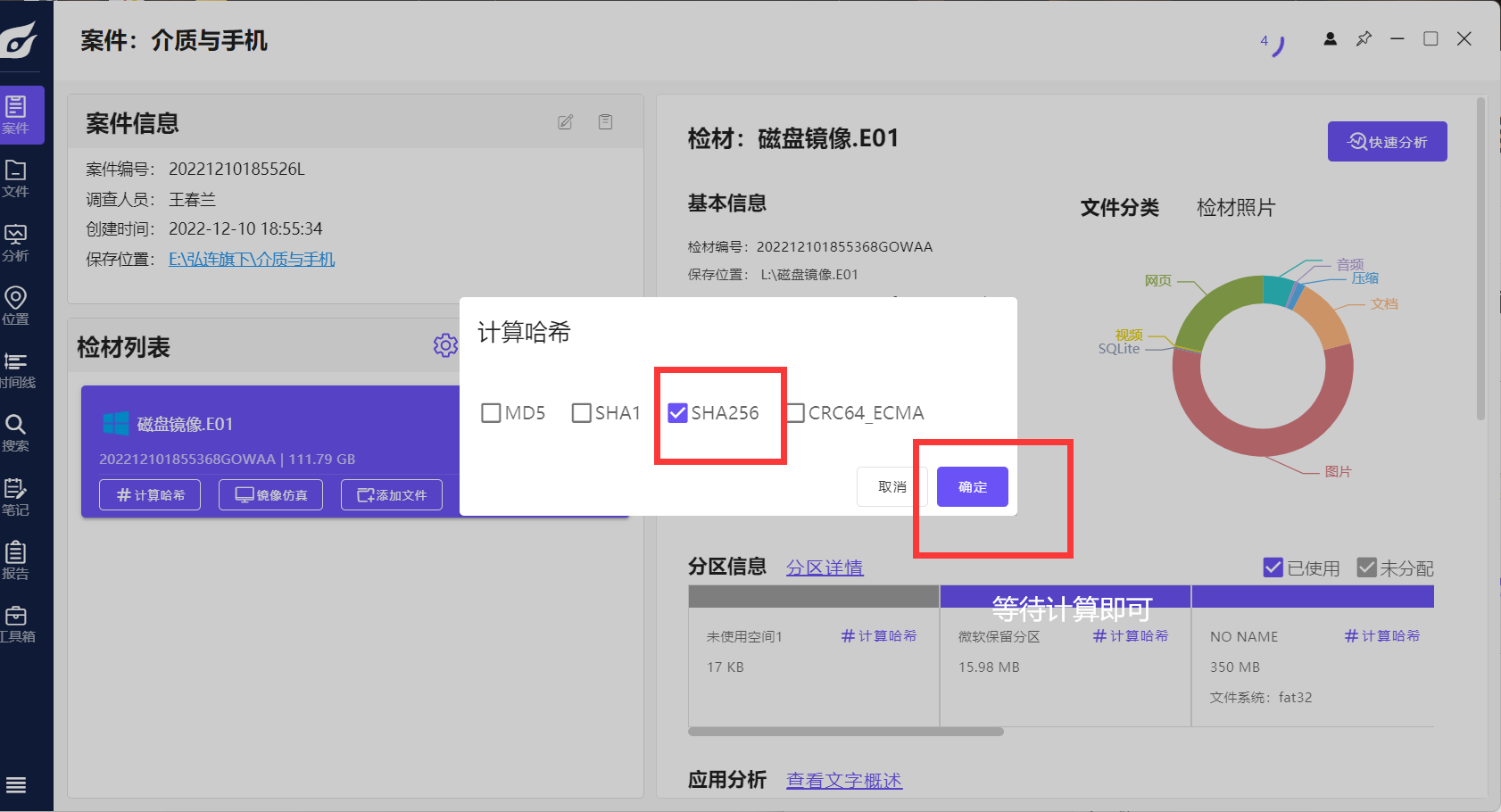

1. 请计算计算机的磁盘SHA256值

火眼直接计算

2B18B049698C725E42BCF9A8ED04B6D206F9473FC5D23571EAEC3F1E1E71BF9E

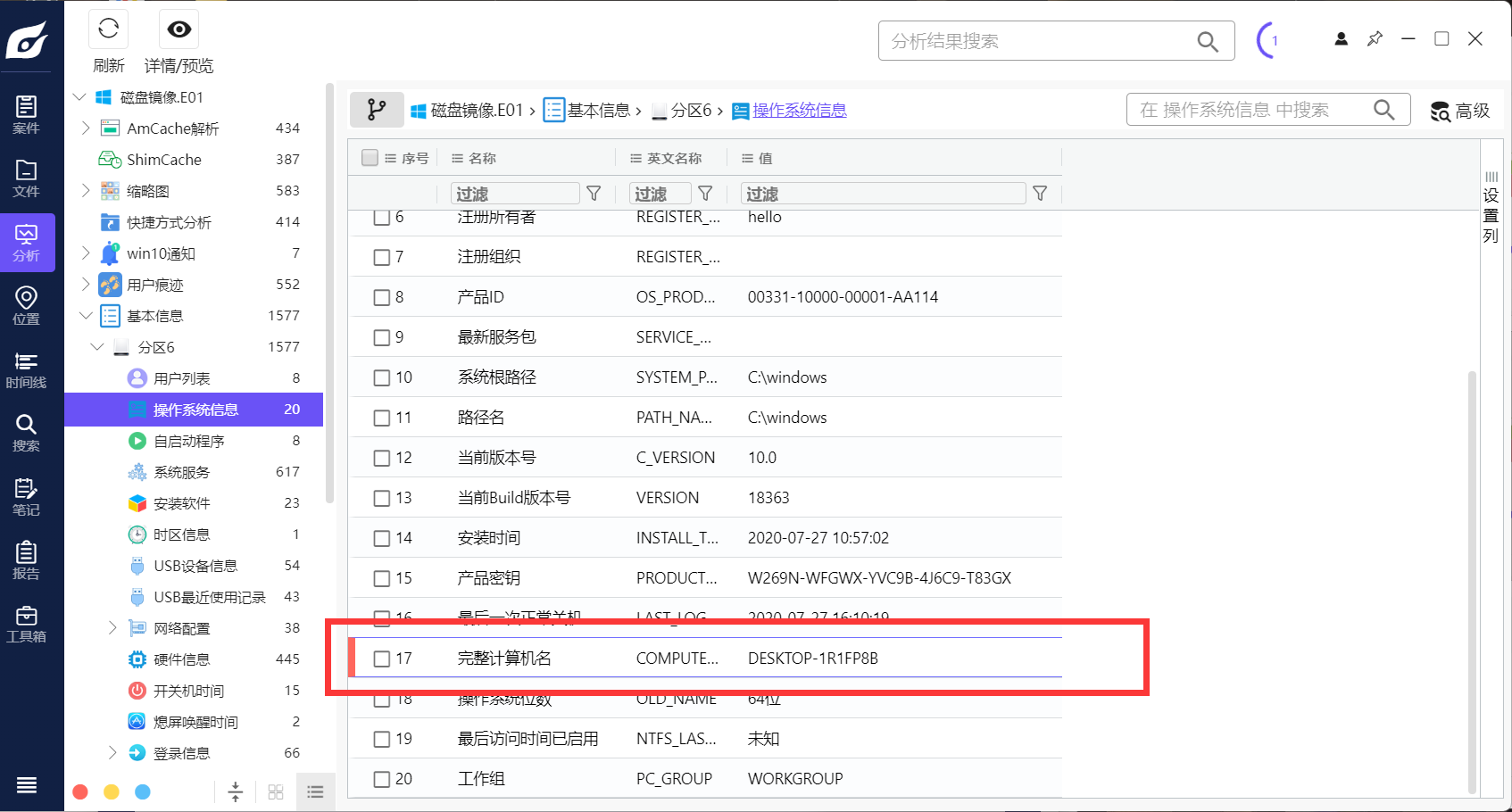

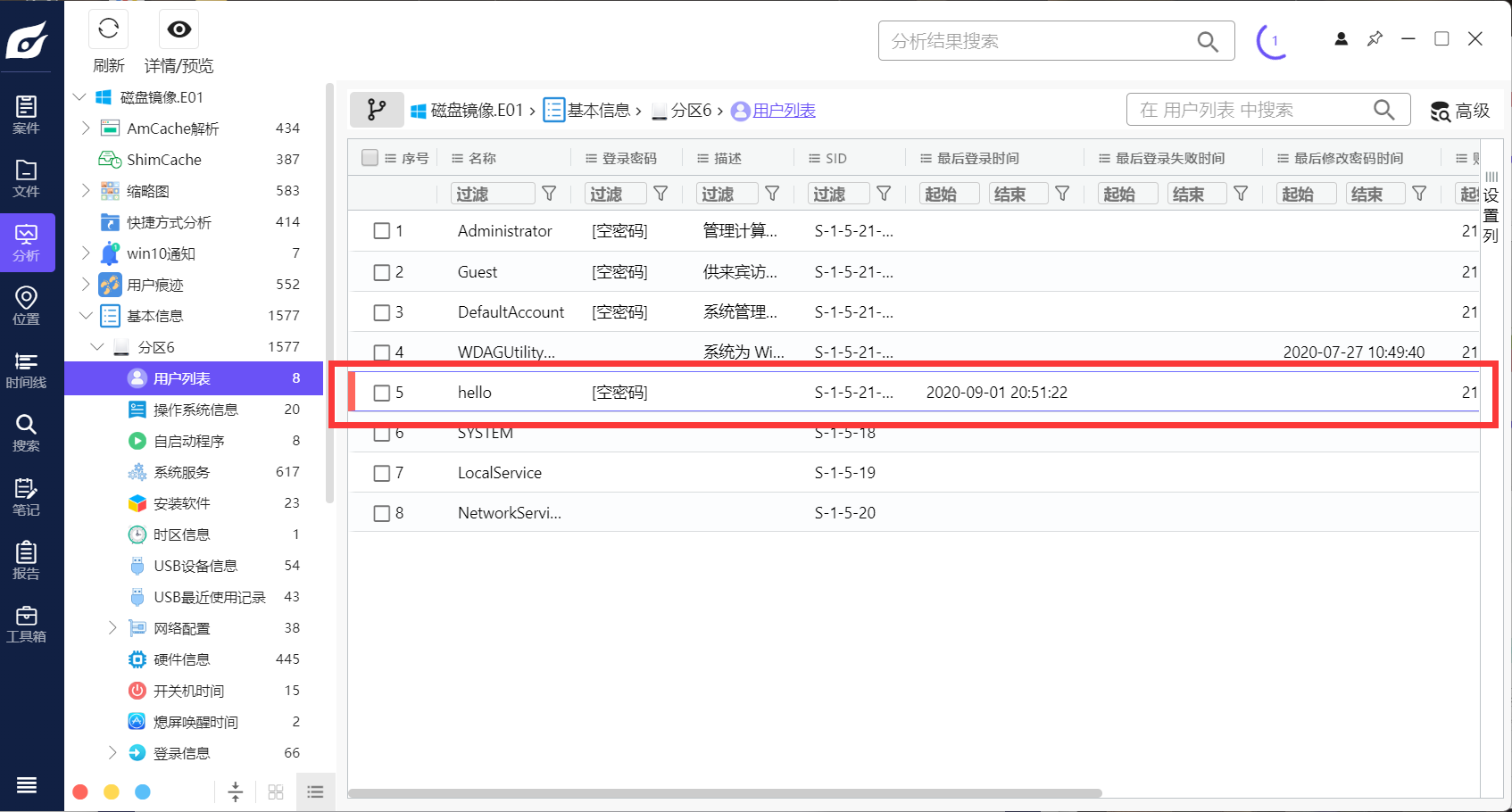

2. 记录计算机名与开机用户名

DESKTOP-1R1FP8B-hello

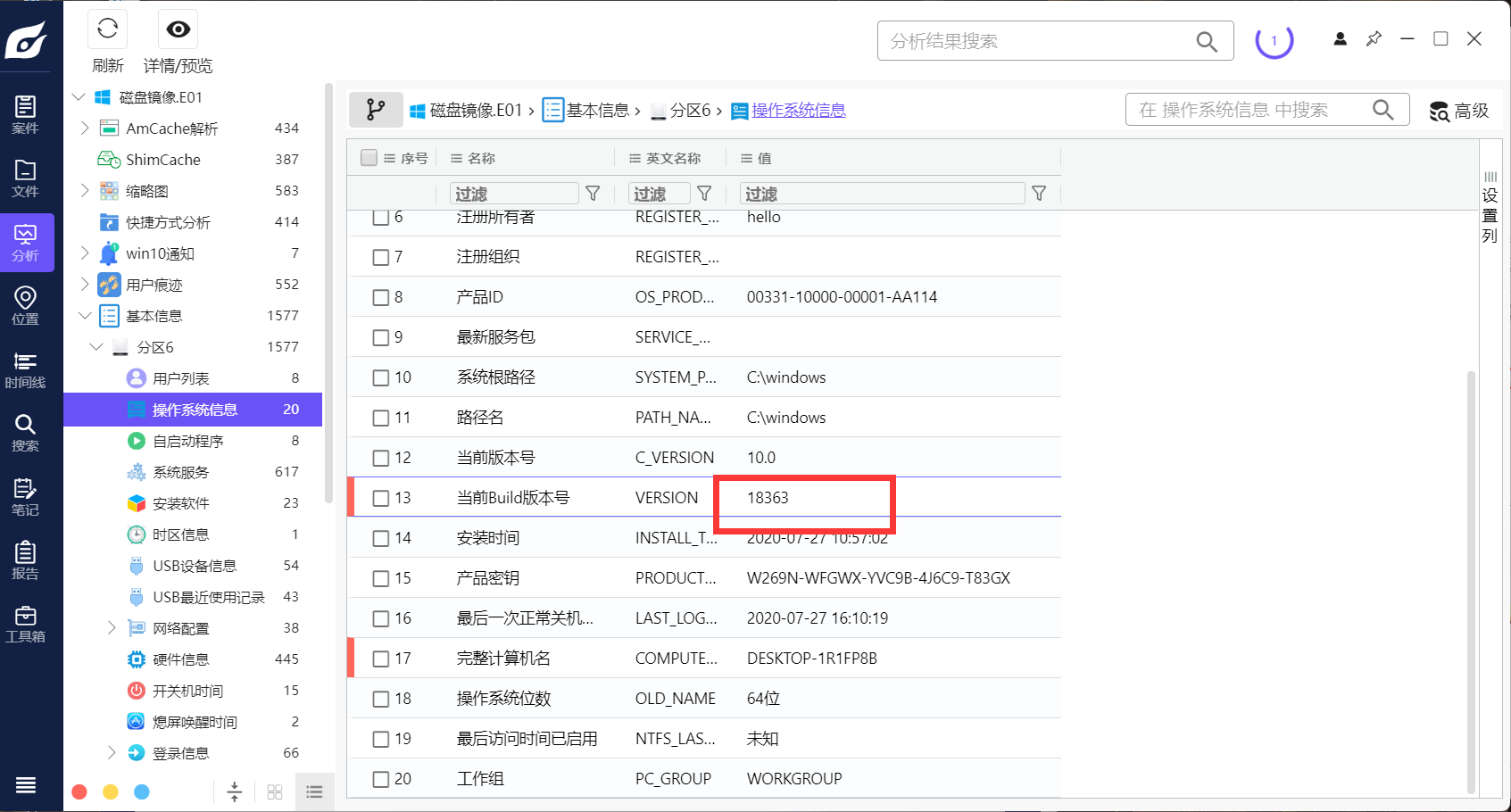

3. 记录计算机操作系统的具体Build版本号

18363

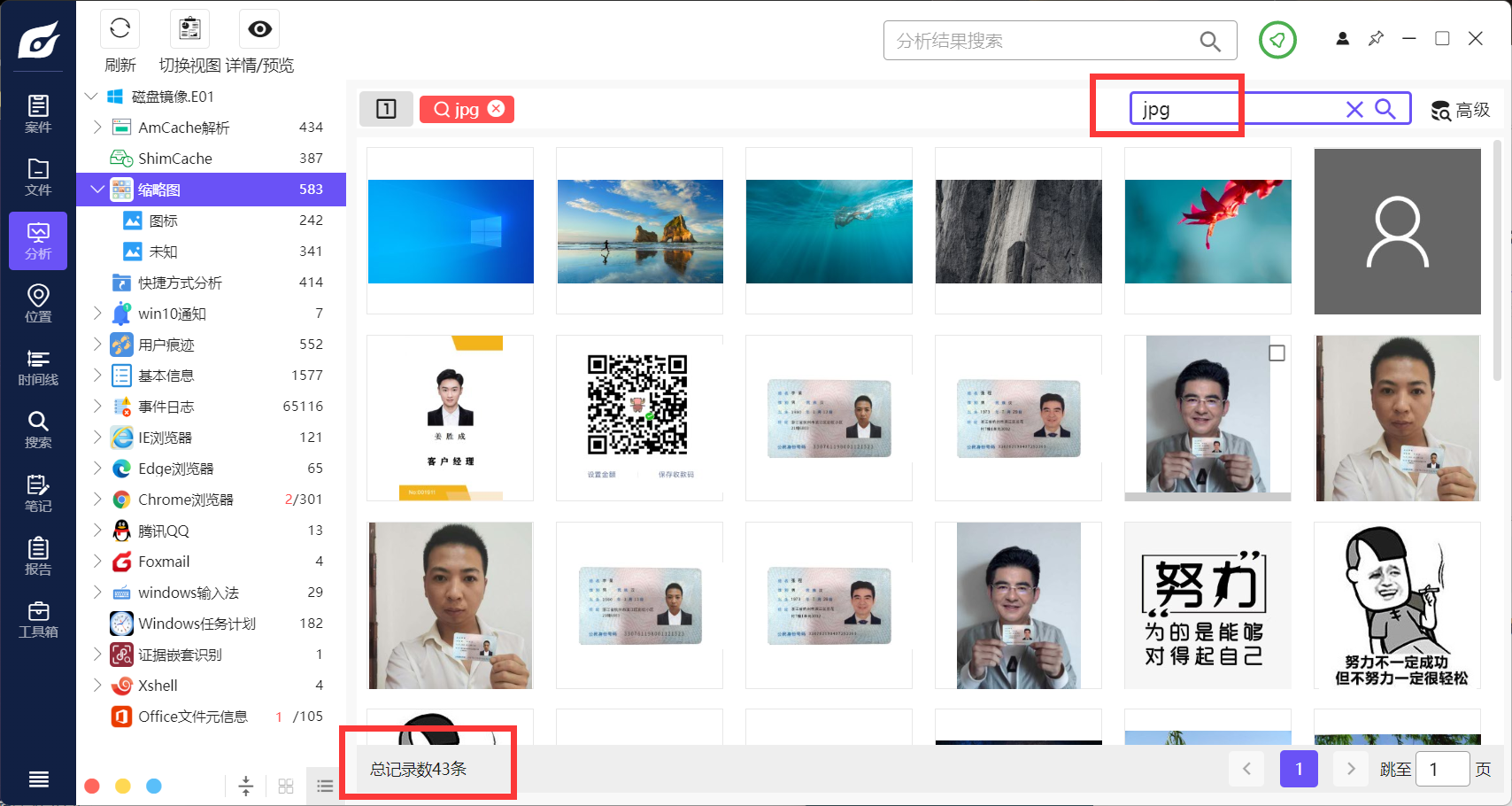

4. 计算机中后缀名是jpg的缩略图数量为

43

5. 计算机系统桌面管理应用相关的记录事件ID为

电子数据取证常识

9027

6. 记录当前计算机操作系统使用的文件系统格式

NTFS

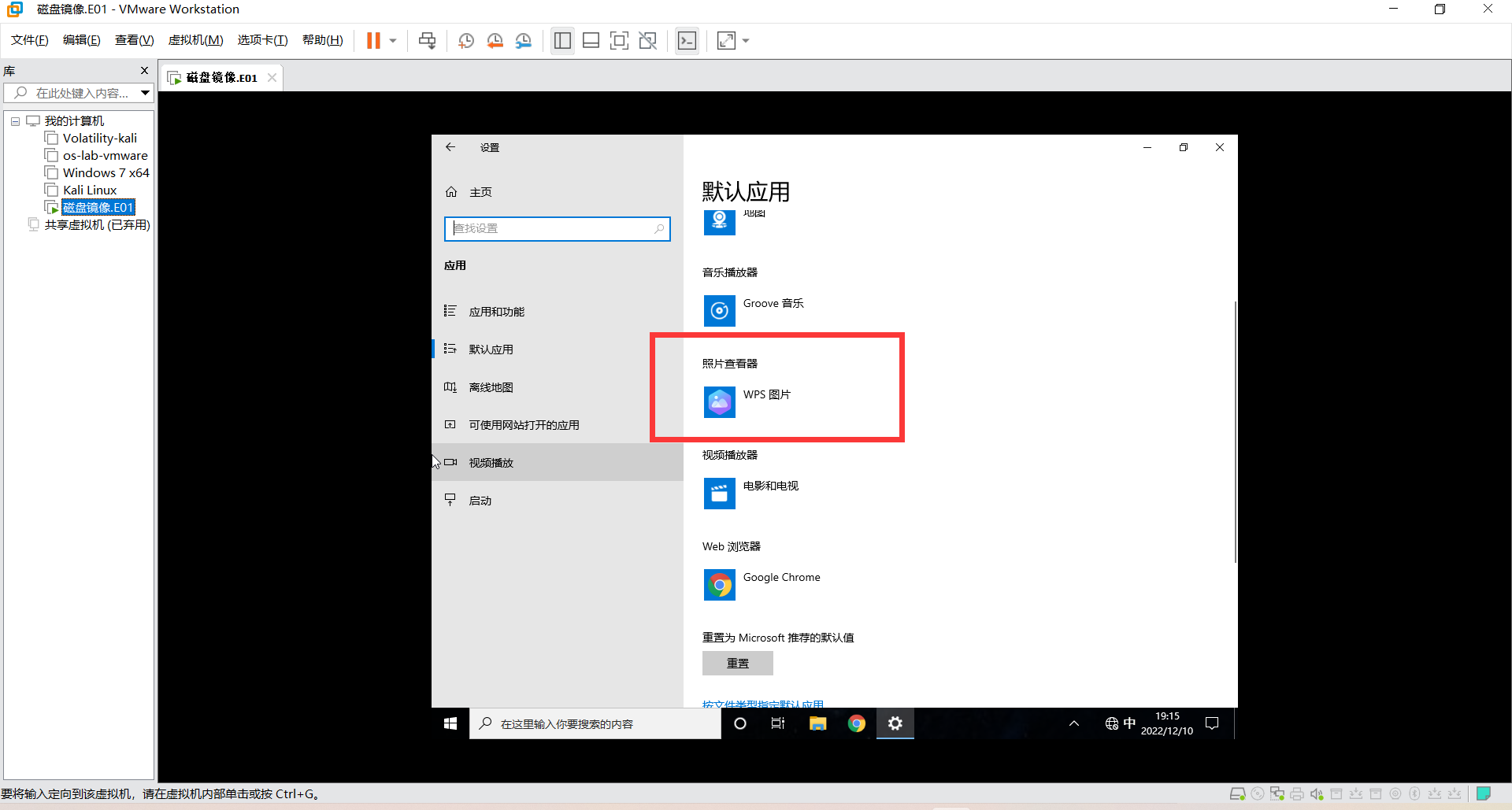

7. 当前计算机操作系统默认的照片查看器为

镜像仿真起开查看

WPS图片

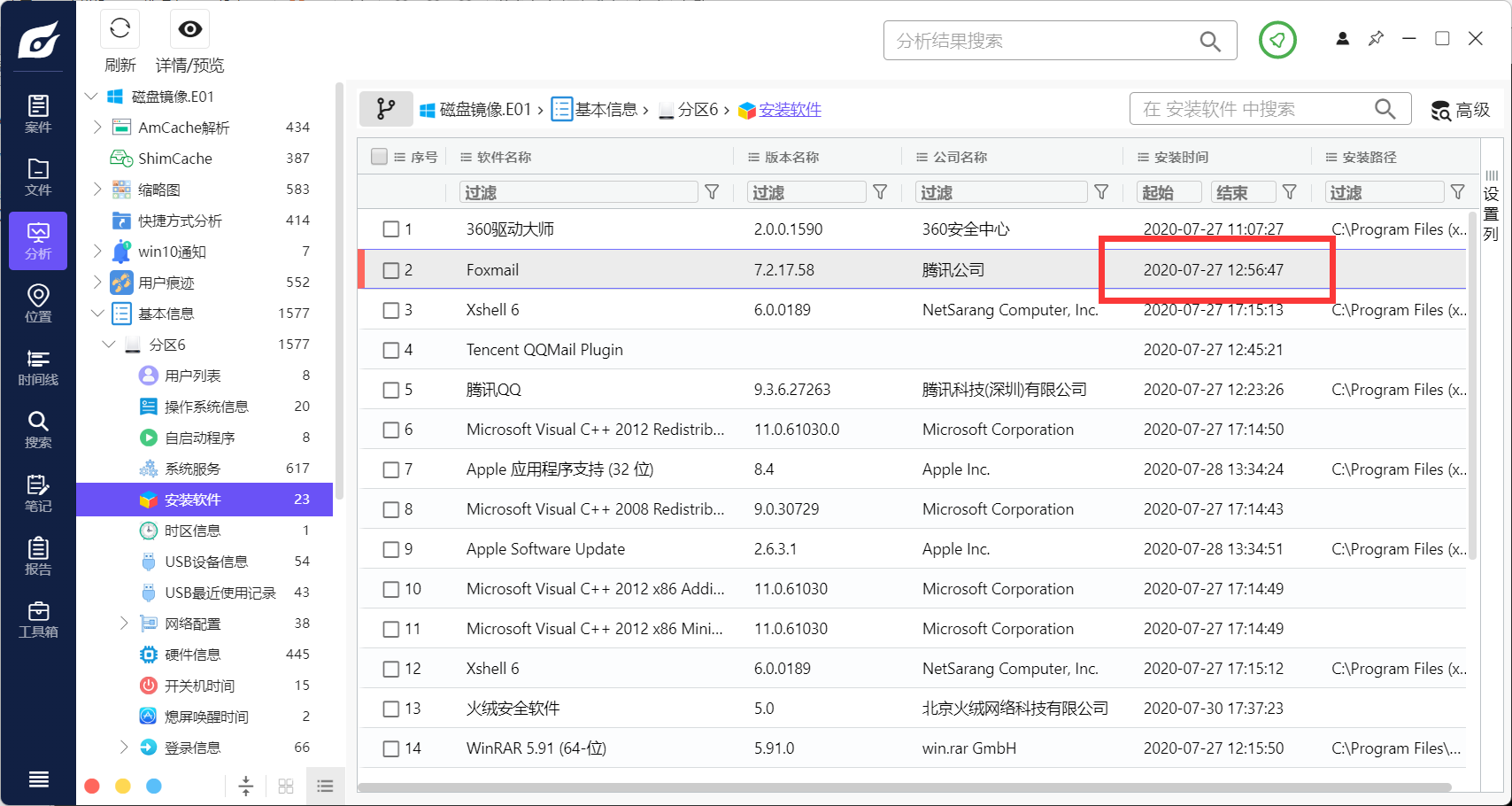

8. 记录计算机Foxmail软件的安装时间

2020-07-27 12:56:47

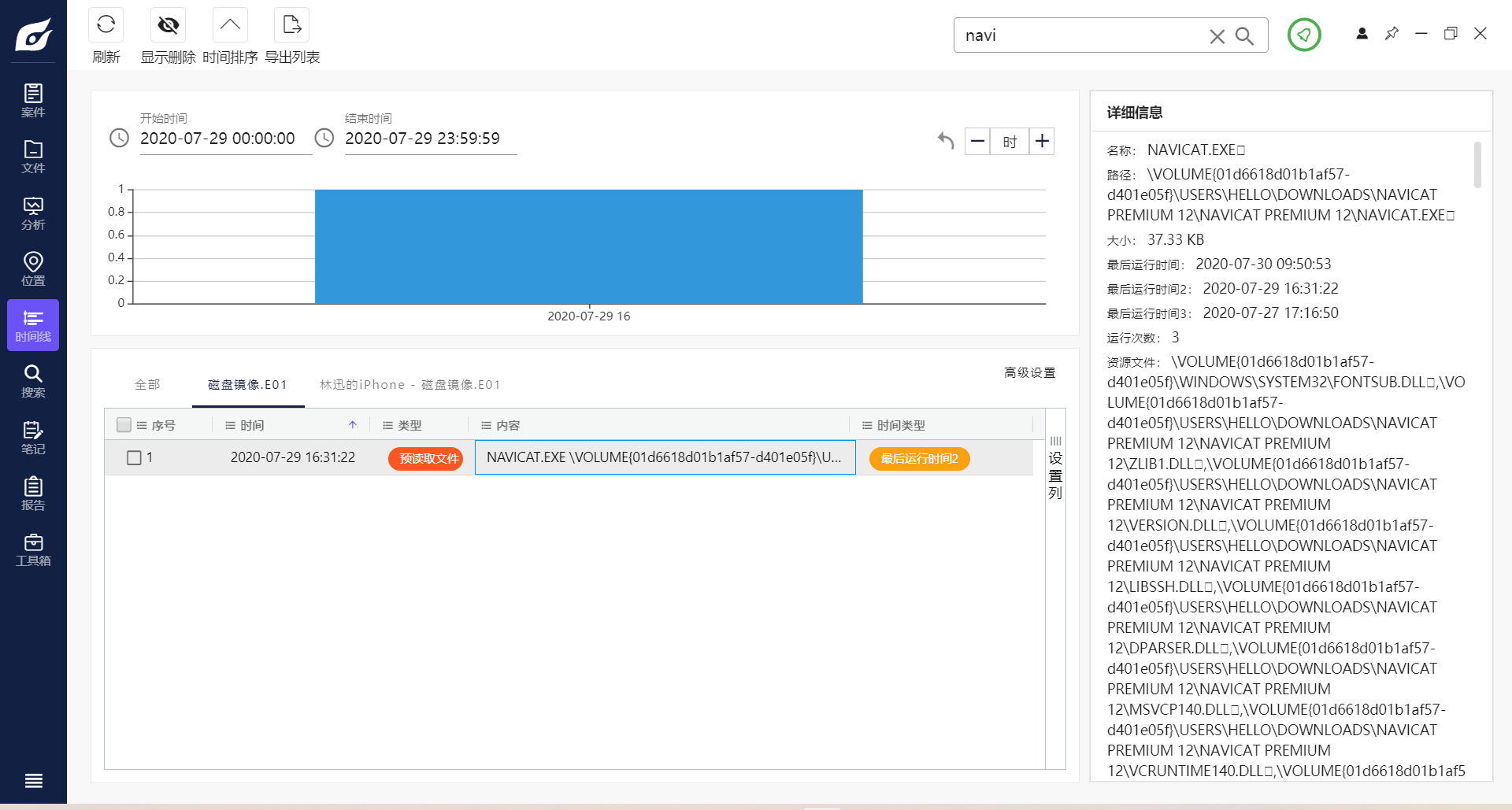

9. 记录计算机于2020年7月29日最后一次运行navicat时间

2020-7-29 16:31:22

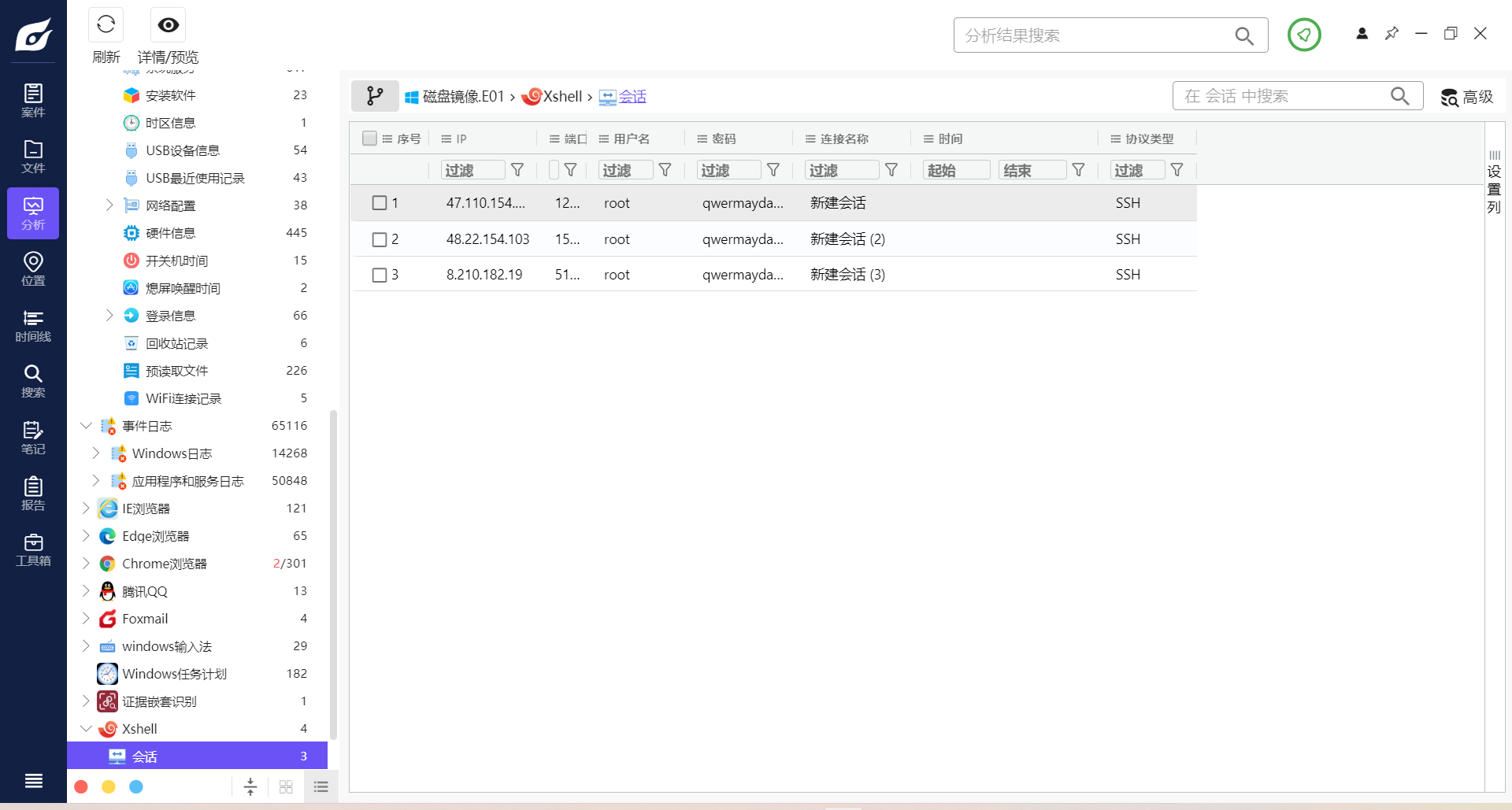

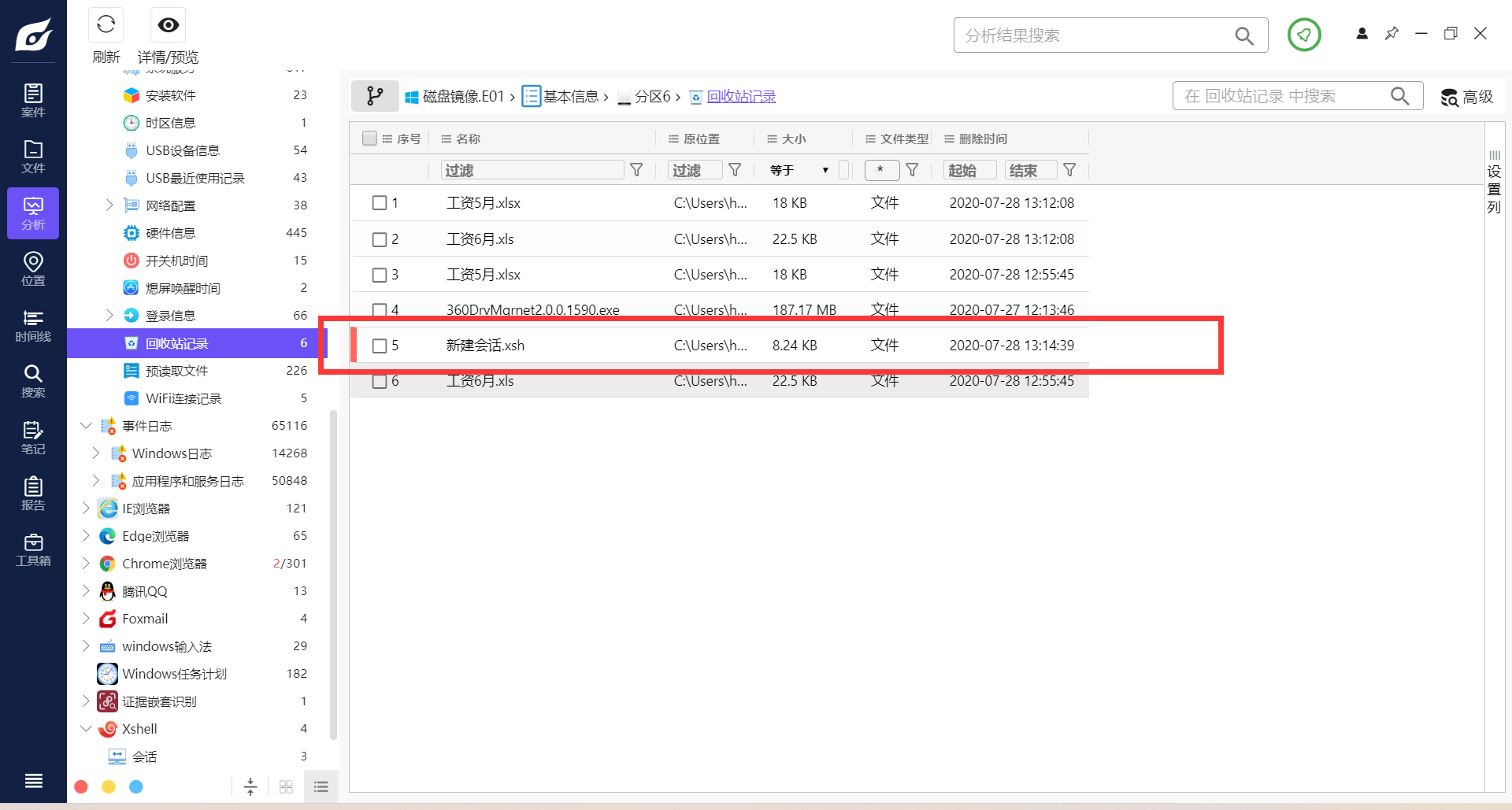

10. 嫌疑人曾用远程工具连接过__台服务器

Xshell中有3个,回收站中还有1个

4

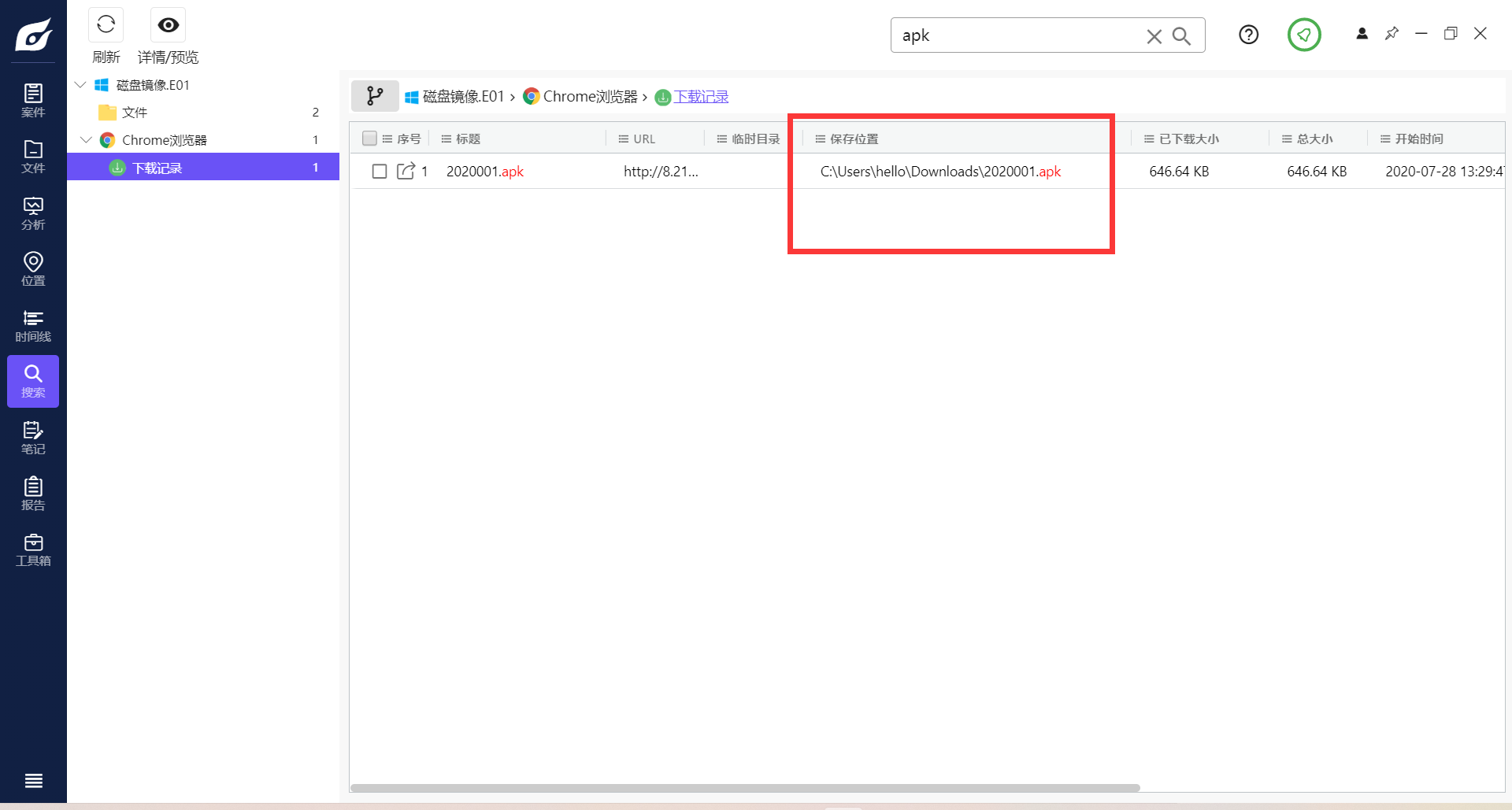

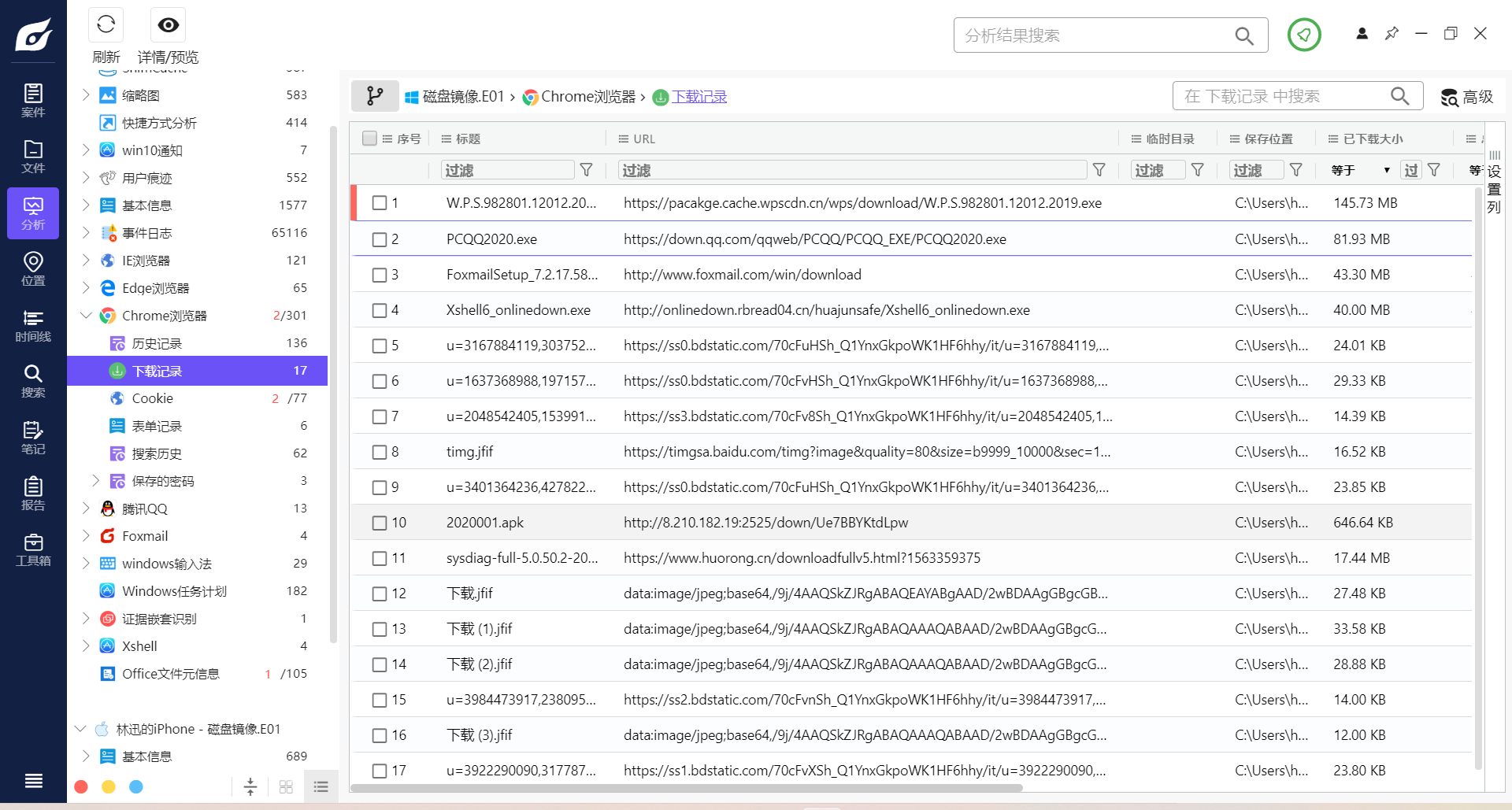

11. 查找计算机中有关手机应用的痕迹,记录APP文件所在路径,无需输入盘符(例:/Program/apk/999.jpg)

搜索apk

/Users/hello/Downloads/2020001.apk

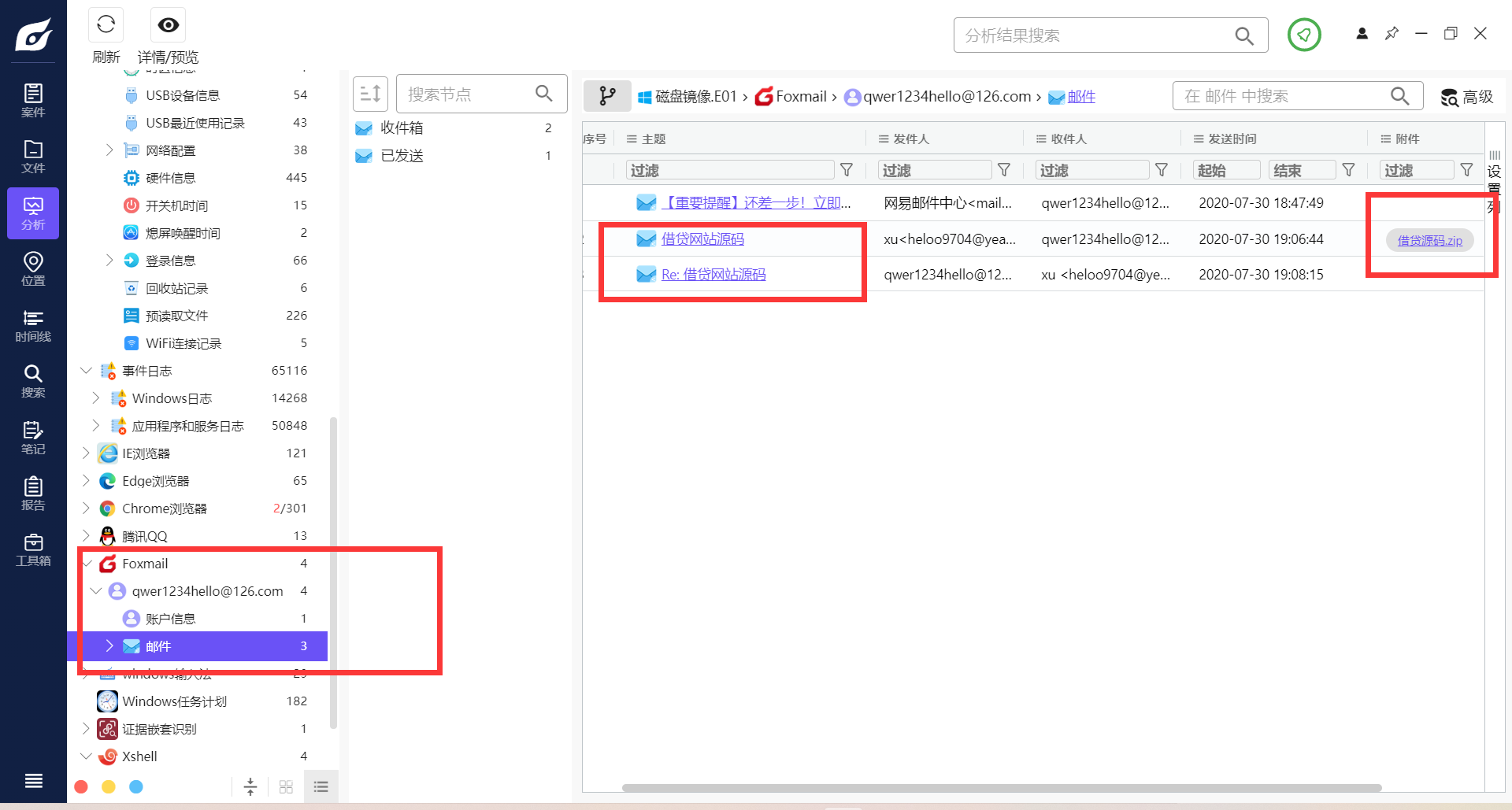

12. 查找嫌疑人电脑上网站源码最可能的来源

邮箱获得

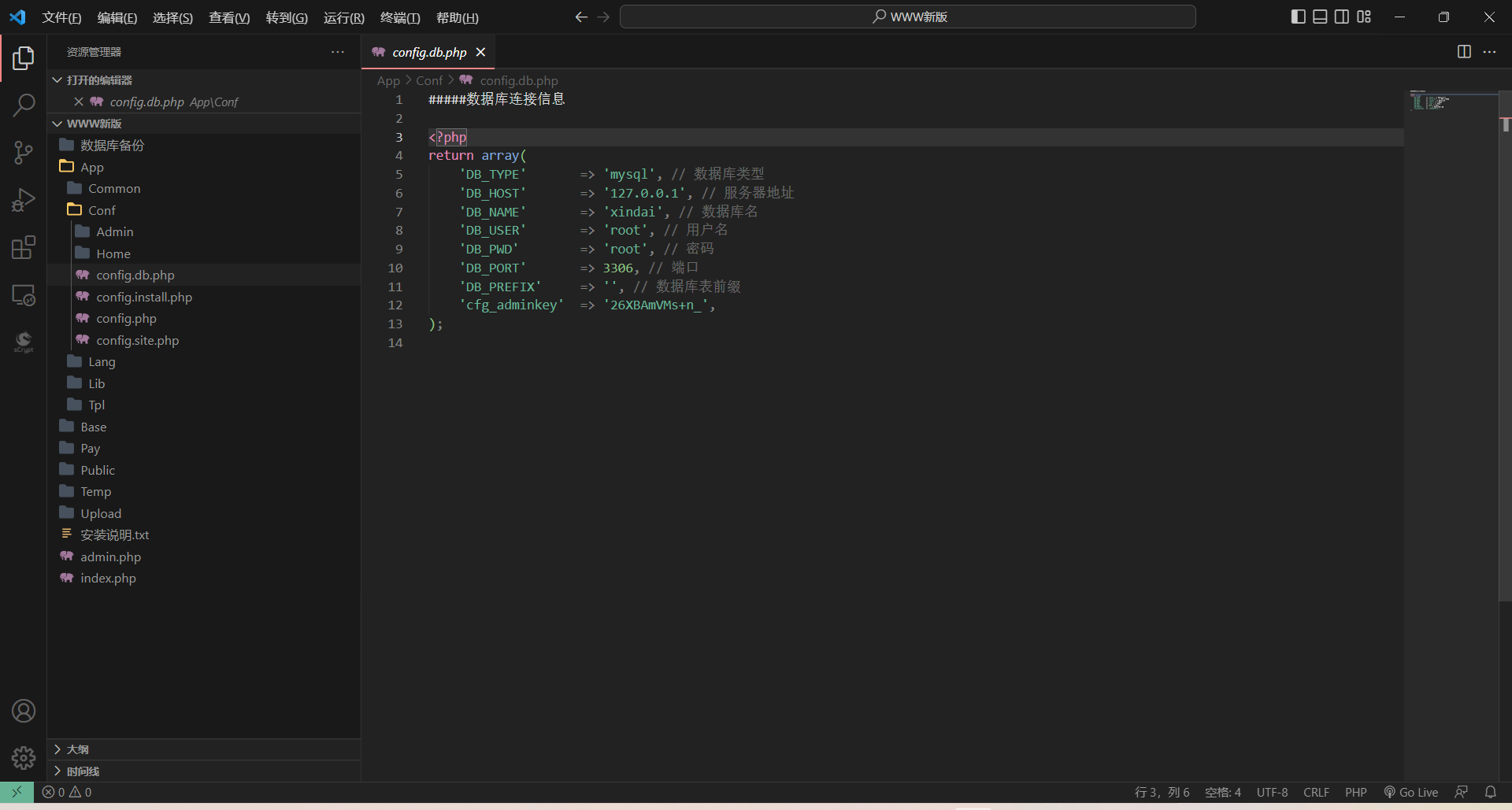

13. 接上题,通过对源码分析,判断源码中有关数据库连接信息配置文件名为

导出邮件附件,搜索127.0.0.1,一个一个排查

config.db.php

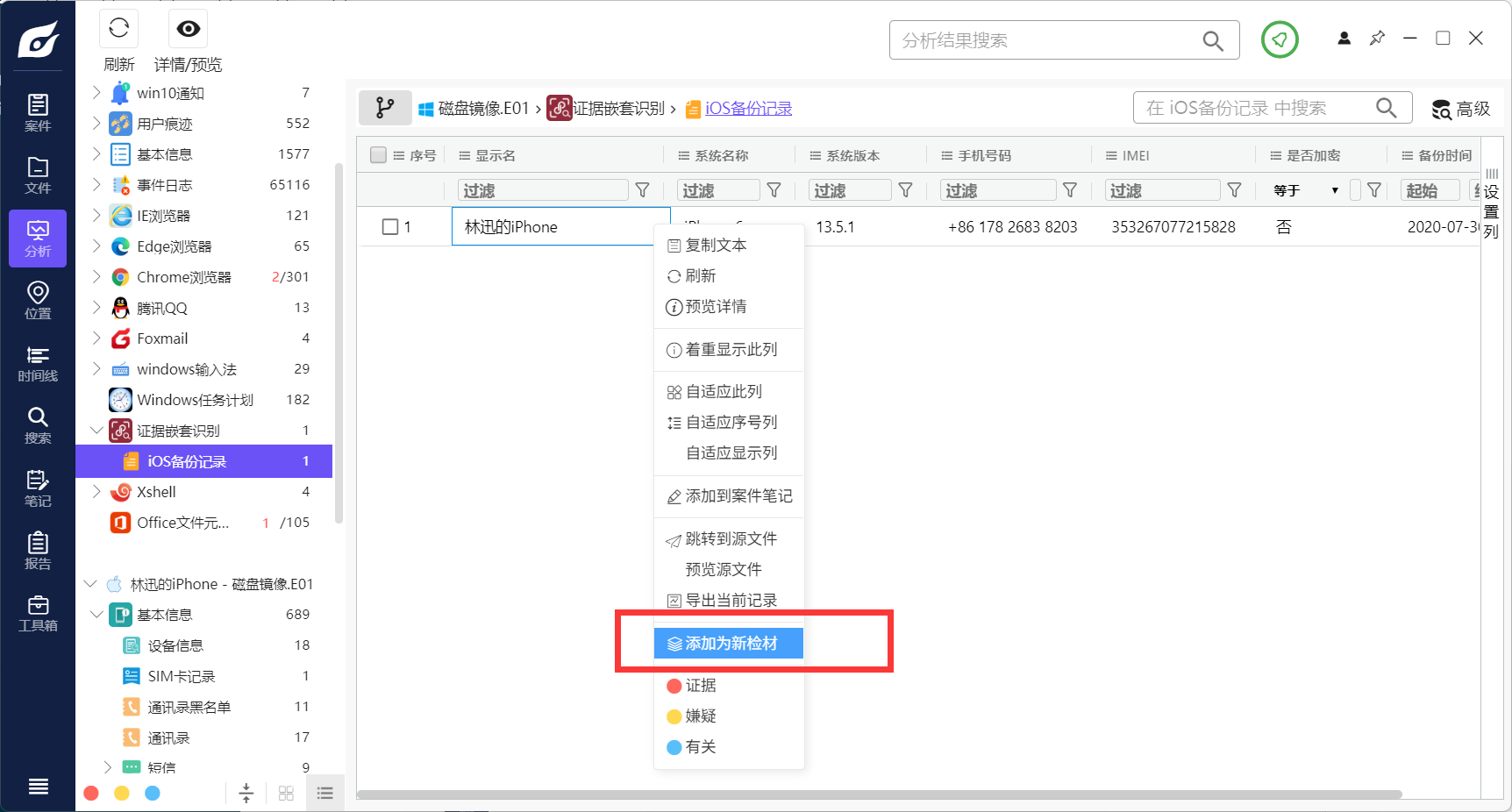

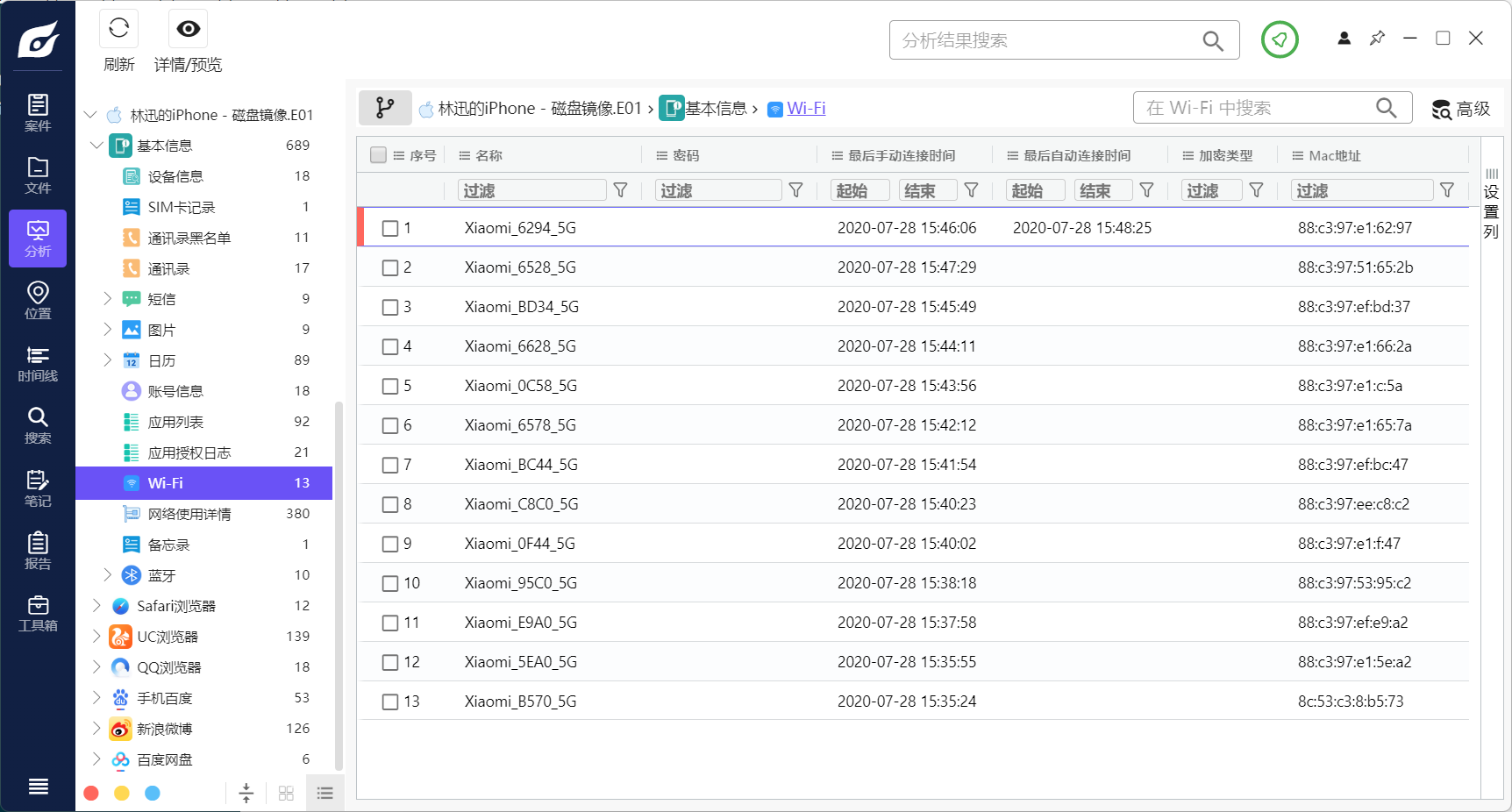

14. 记录手机自动连接过的WIFI名称

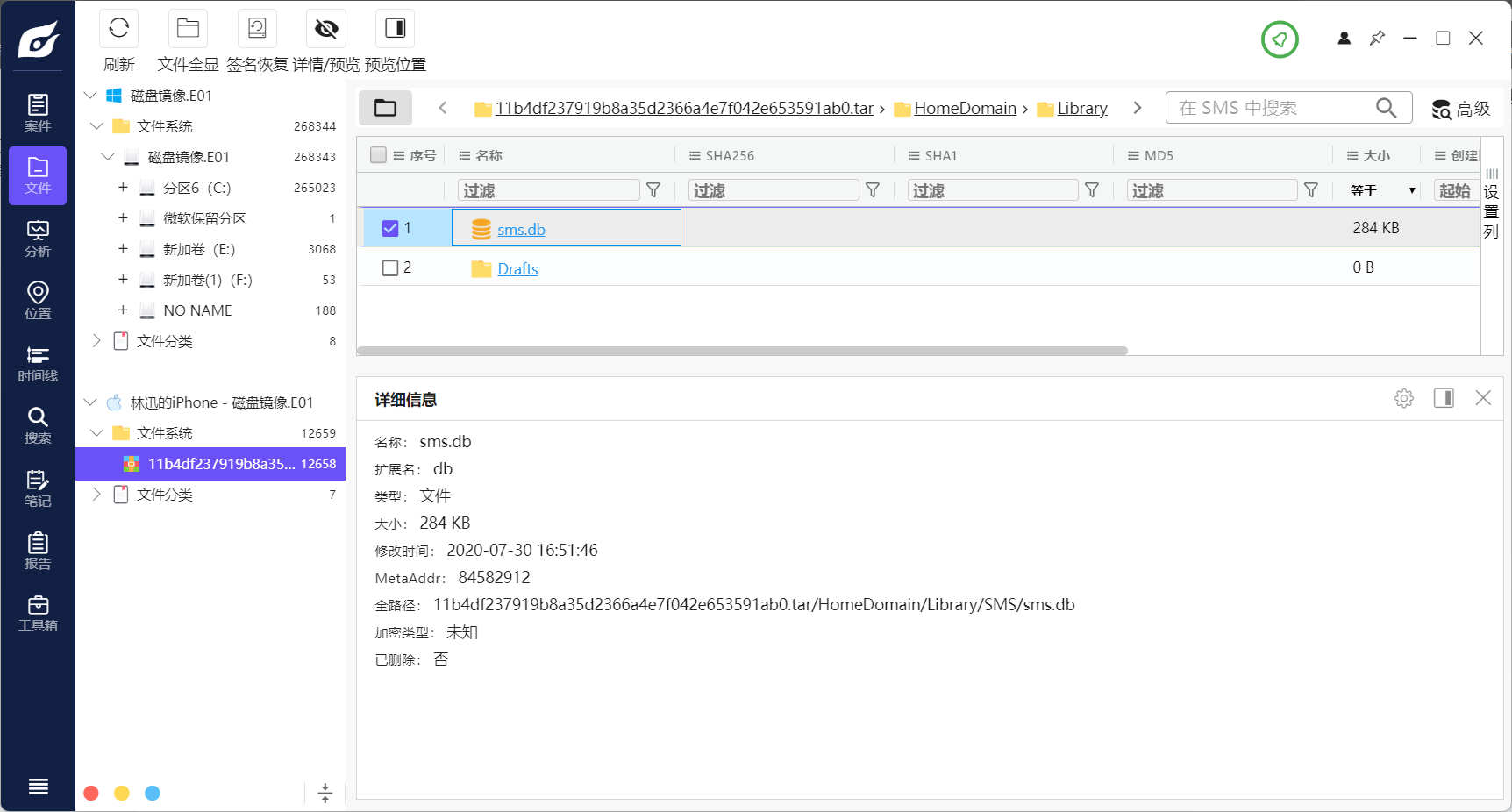

此处开始分析手机镜像,在pc镜像中,将手机镜像挂载为新检材

查看分析结果中的无线连接,查看内容中的自动连接时间,可以看到只有Xiaomi_6294_5G有自动连接记录

Xiaomi_6294_5G

15. 分析手机数据,请判断微博发送的验证码的短信是否已读,若已读,请写出读取时间

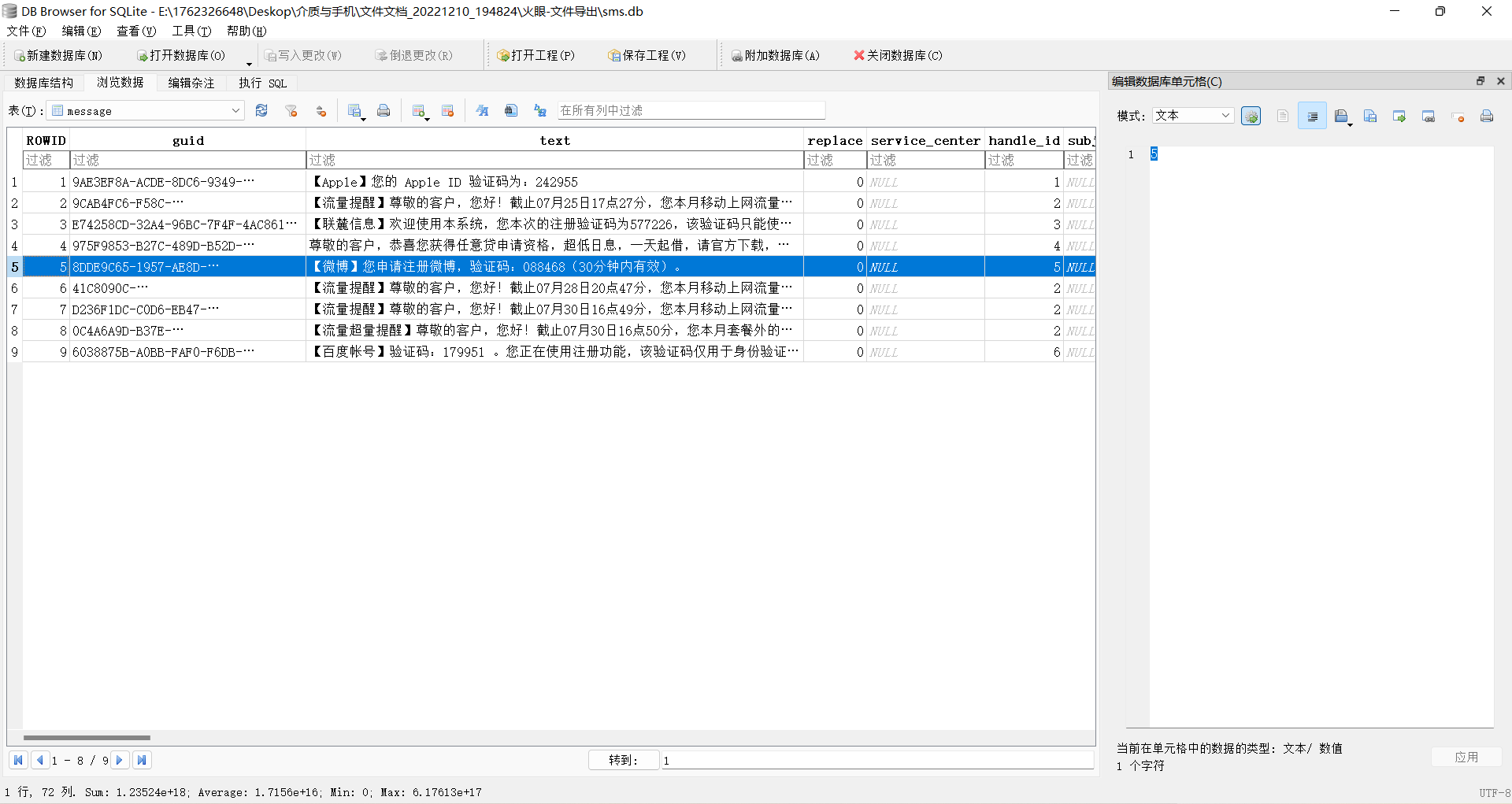

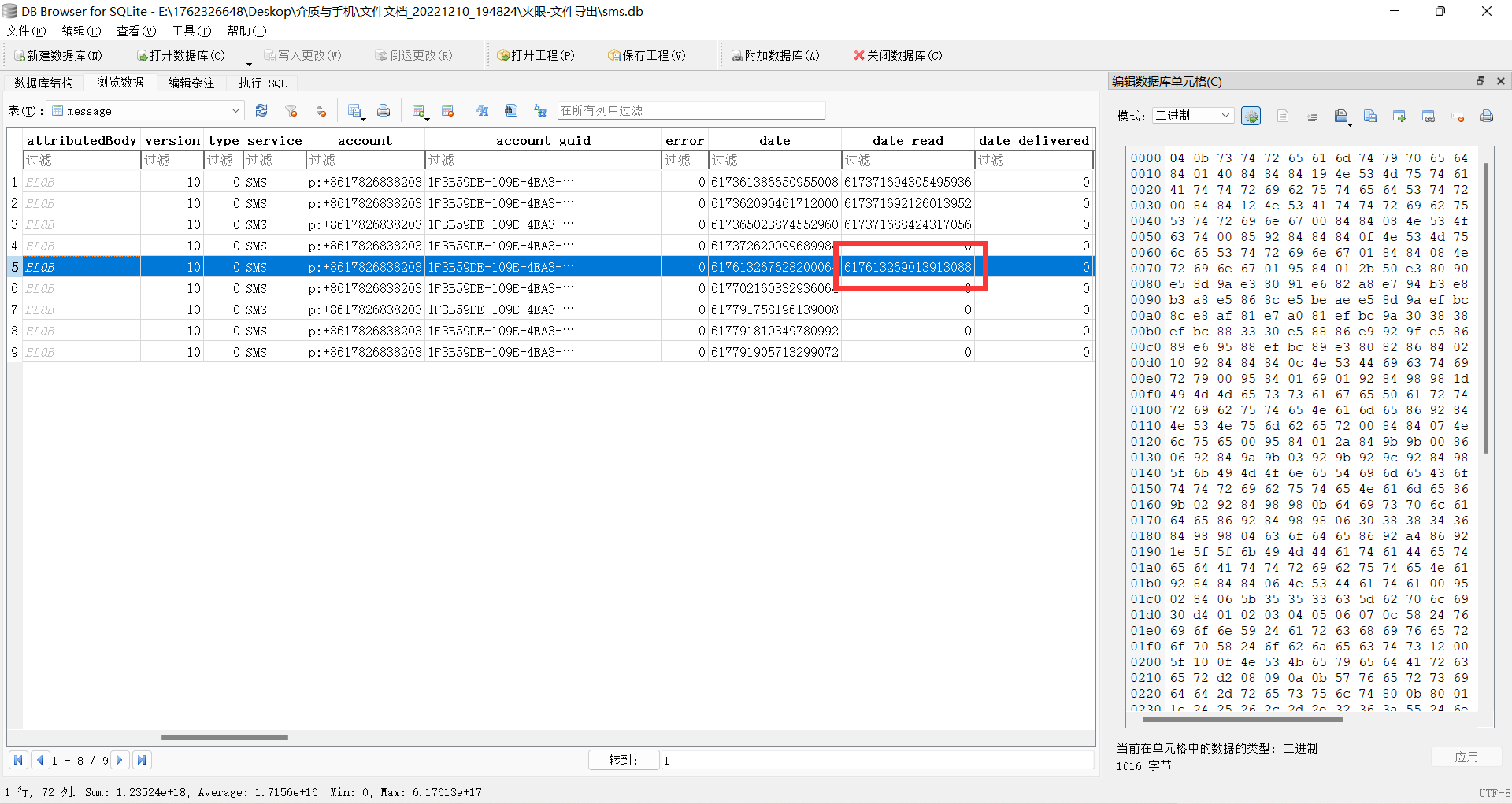

使用插件的的SQLite浏览器,打开短信的数据库SMS.db,找到message表,可以看到date_read列下,微博验证码这条短信有记录,说明被阅读过。并记录有时间戳,转换后得2020-07-28 15:14:29

转换时间戳即可,18位时间戳转换方法:取前9位的数值,数值+978307200,得到一个常见的9位时间戳,使用工具转换成正常时间即可。

2020-07-28 15:14:29

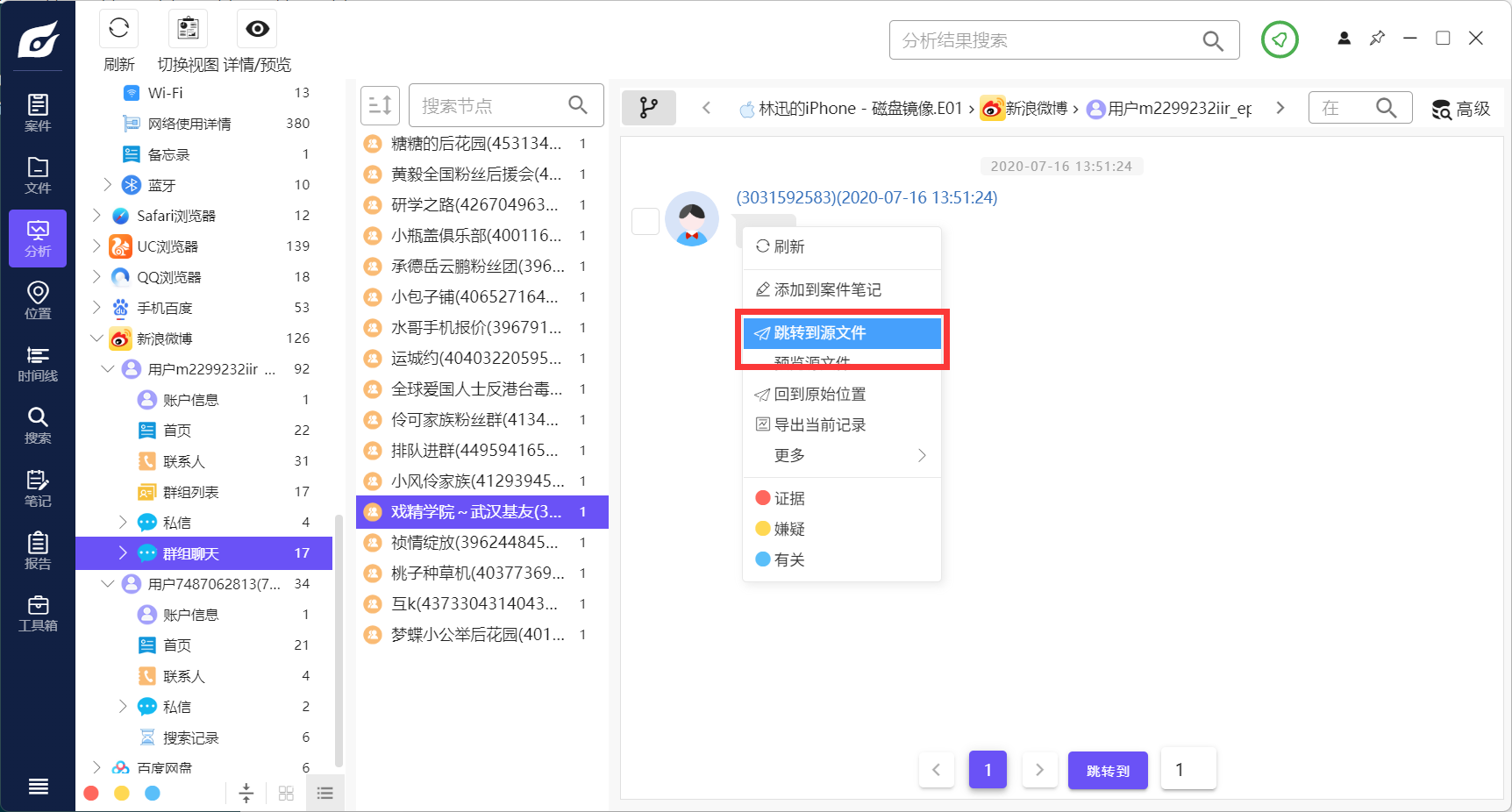

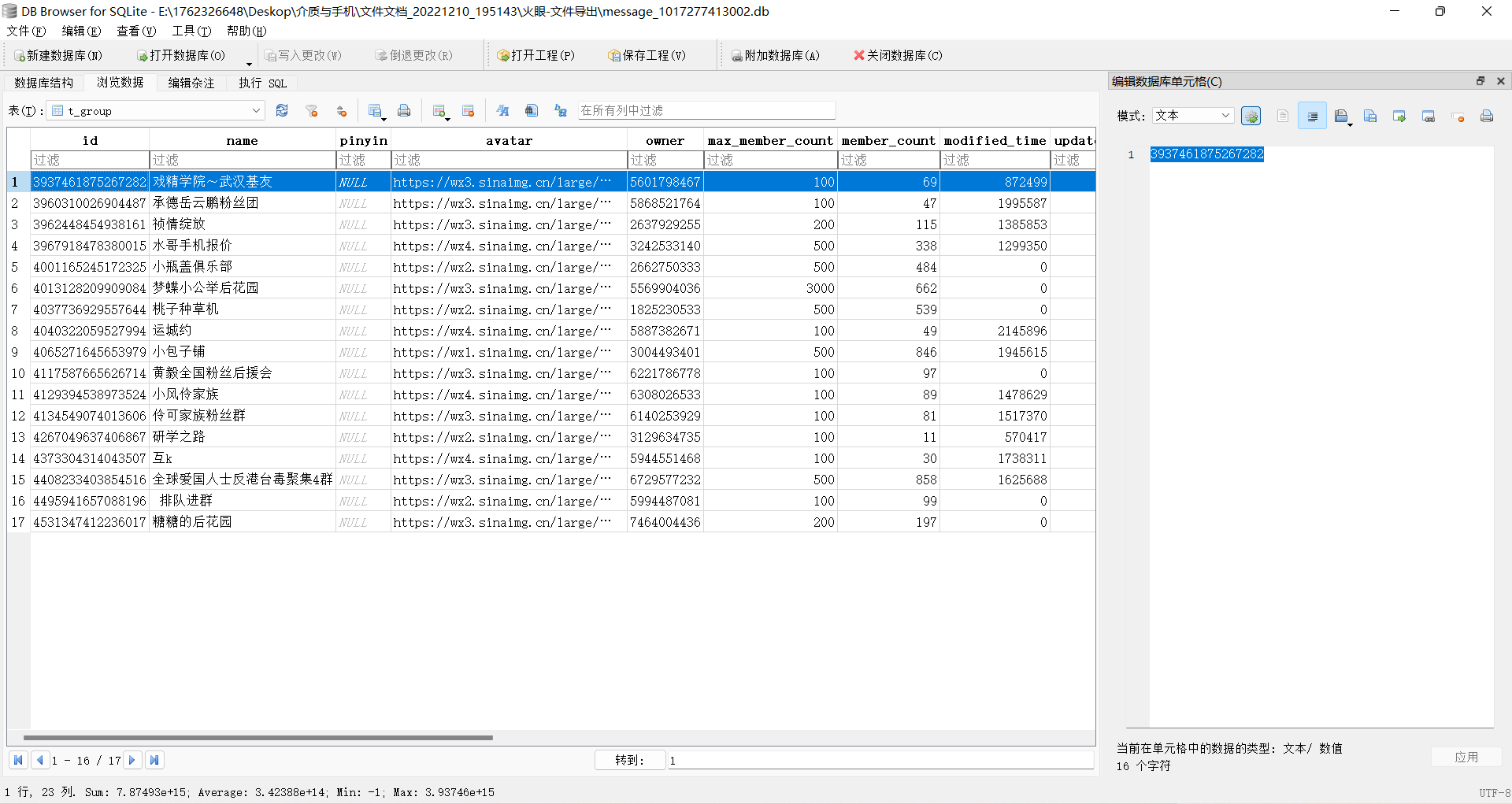

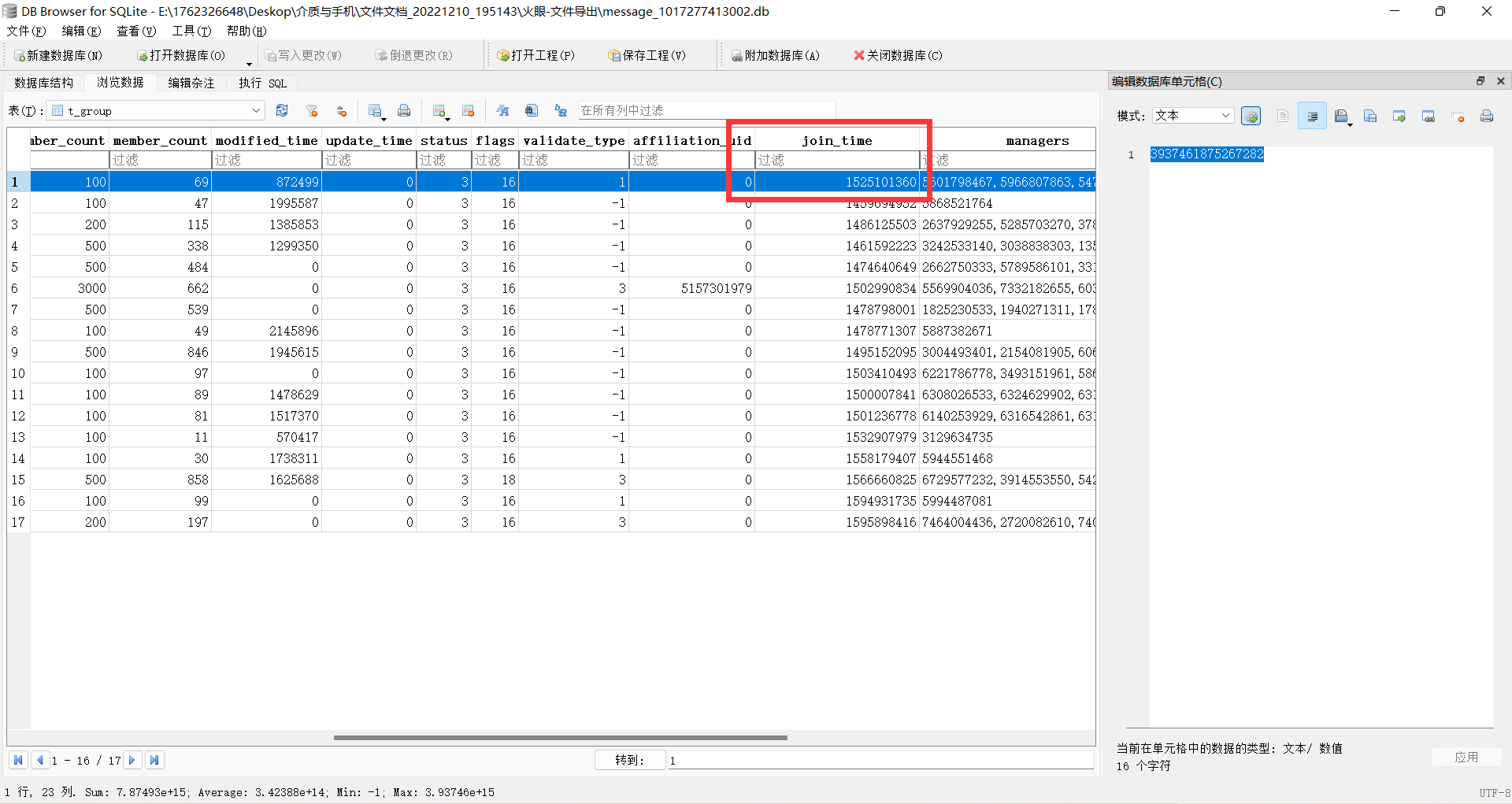

16. 接上题,分析微博账号加入群(戏精学院~武汉基友)的时间

打开微博的账号的消息数据库message_1017277413002.db(路径:com.sina.weibo\Documents\message_1017277413002.db),在可以看到群的信息,其中有一列join_time,即入群时间2018-04-30 23:16:00

2018-04-30 23:16:00

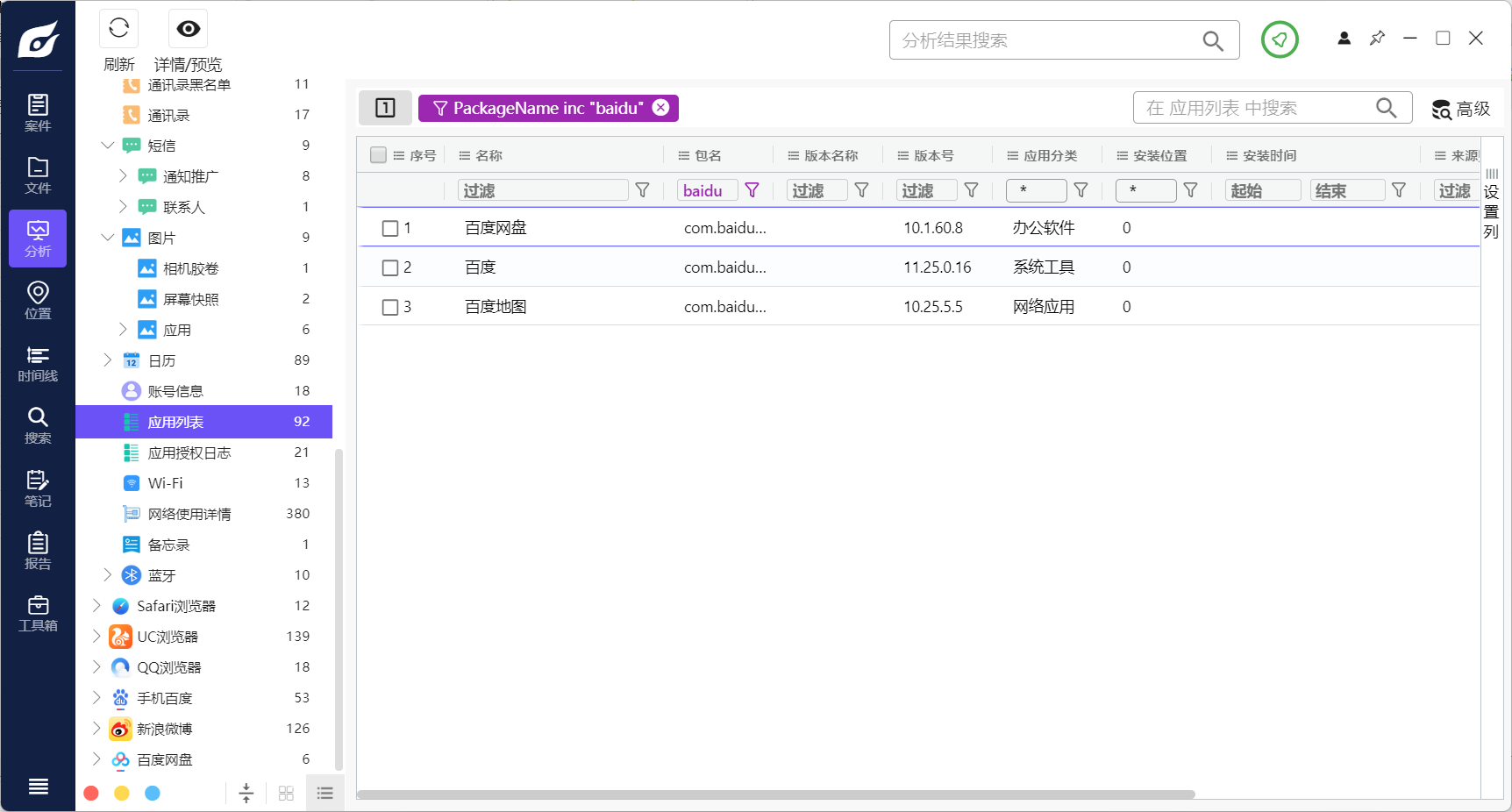

17. 选择手机数据当中,与百度相关的应用名

手机百度 百度网盘 百度地图

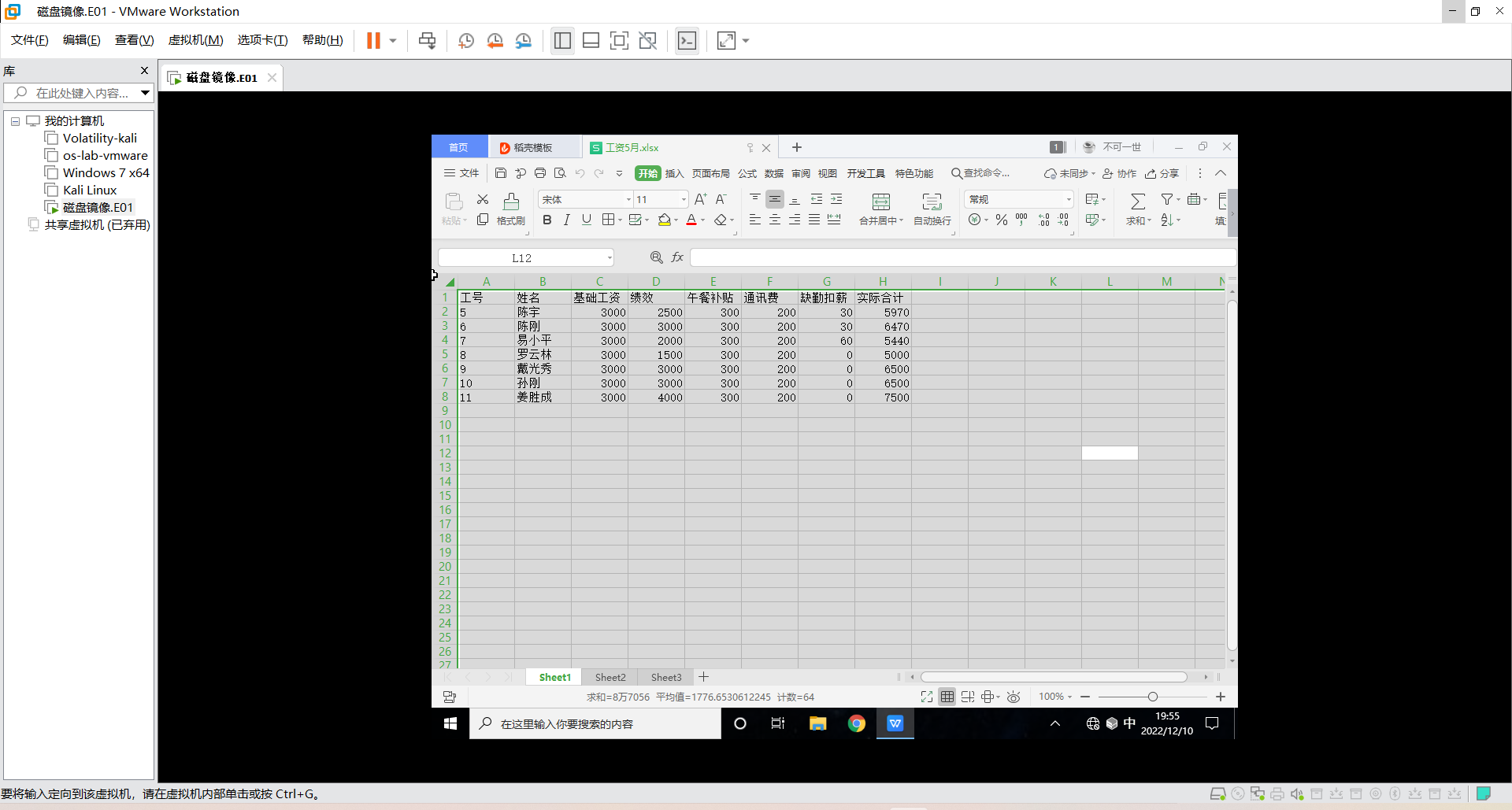

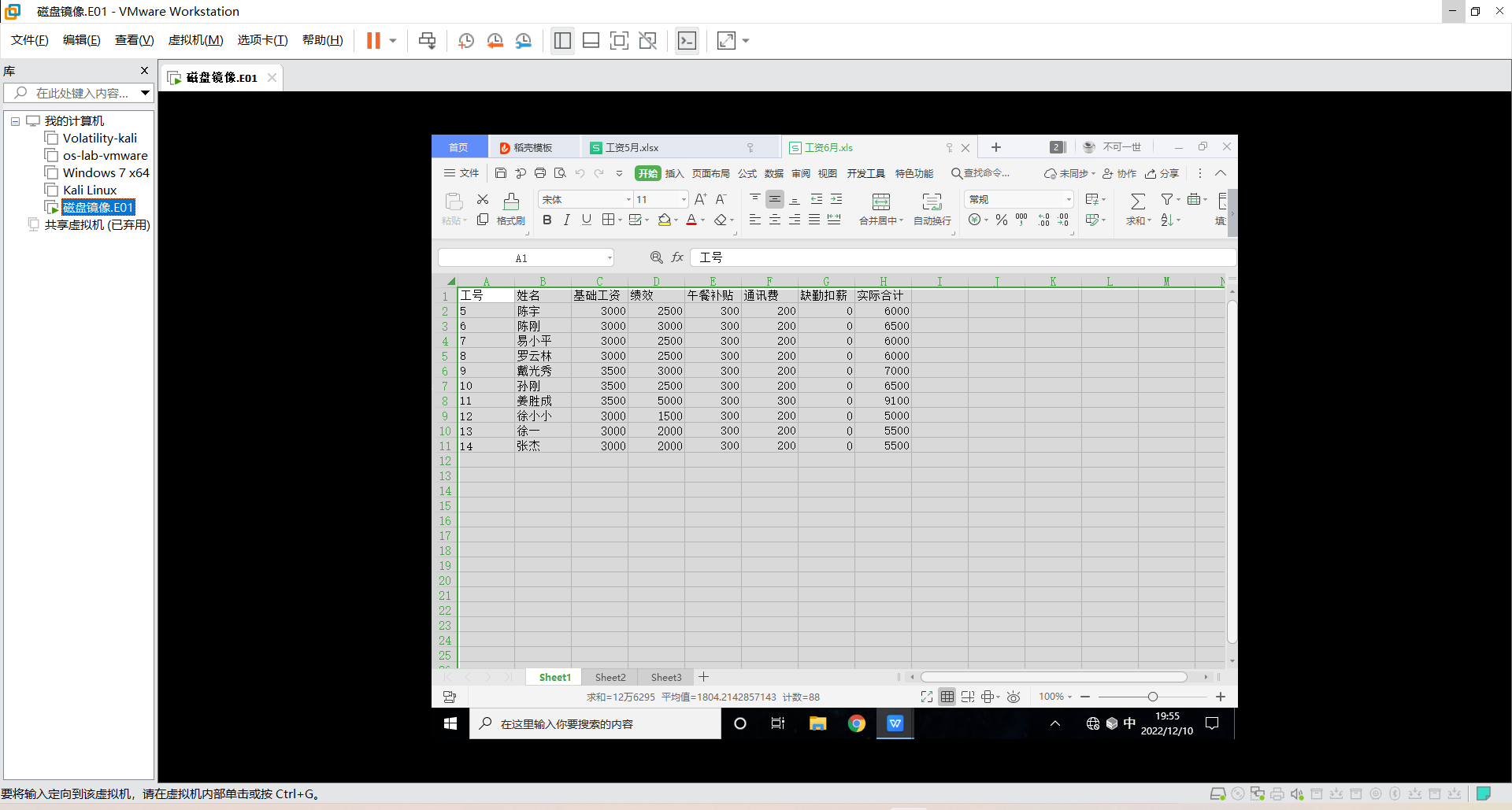

18. 统计计算机中,5、6月份工资表发放总额为多少元

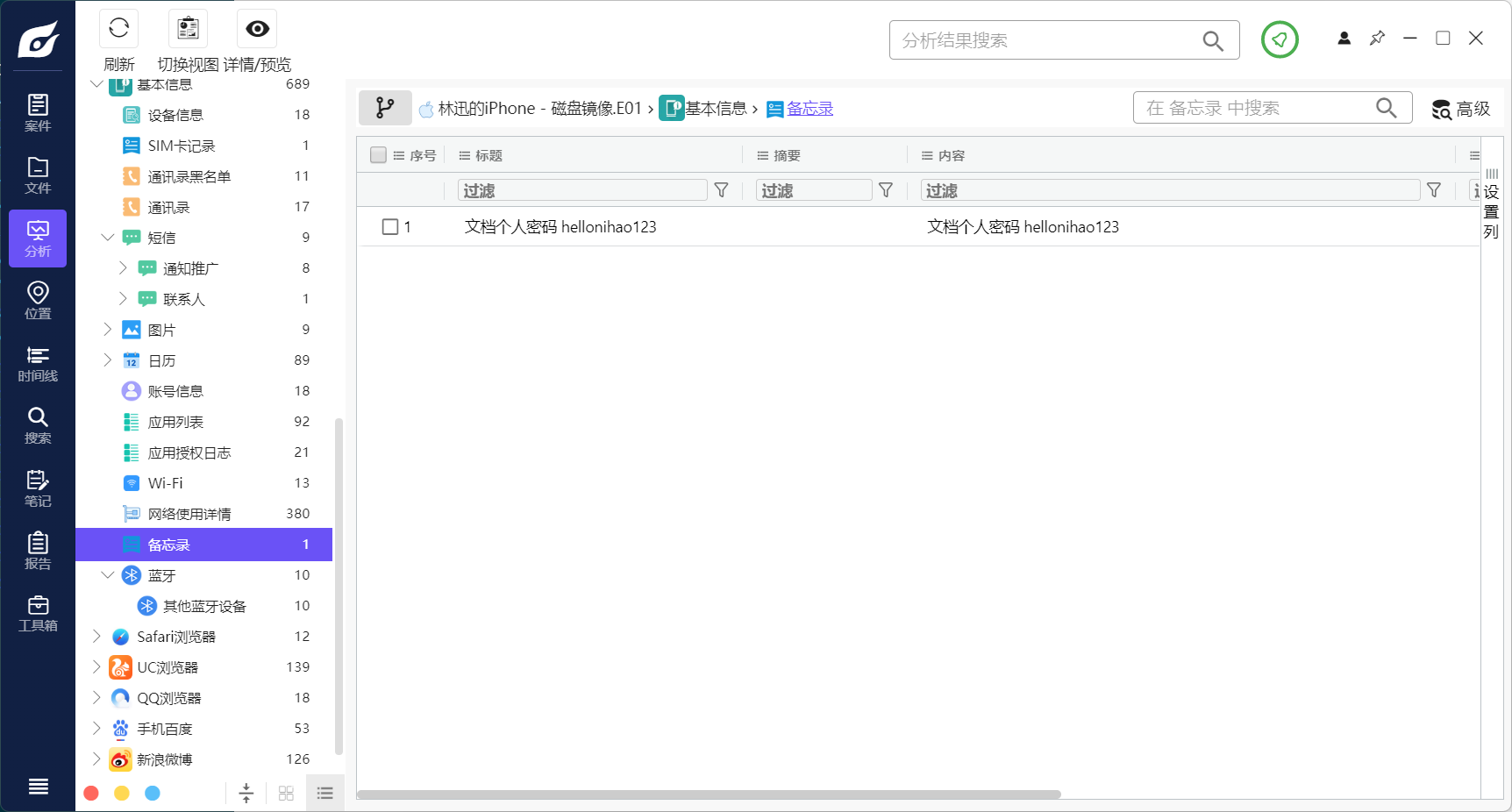

通过查看手机备忘录找到文档密码,从计算机分析软件中导出回收站的5、6月份工资计算得到

106480

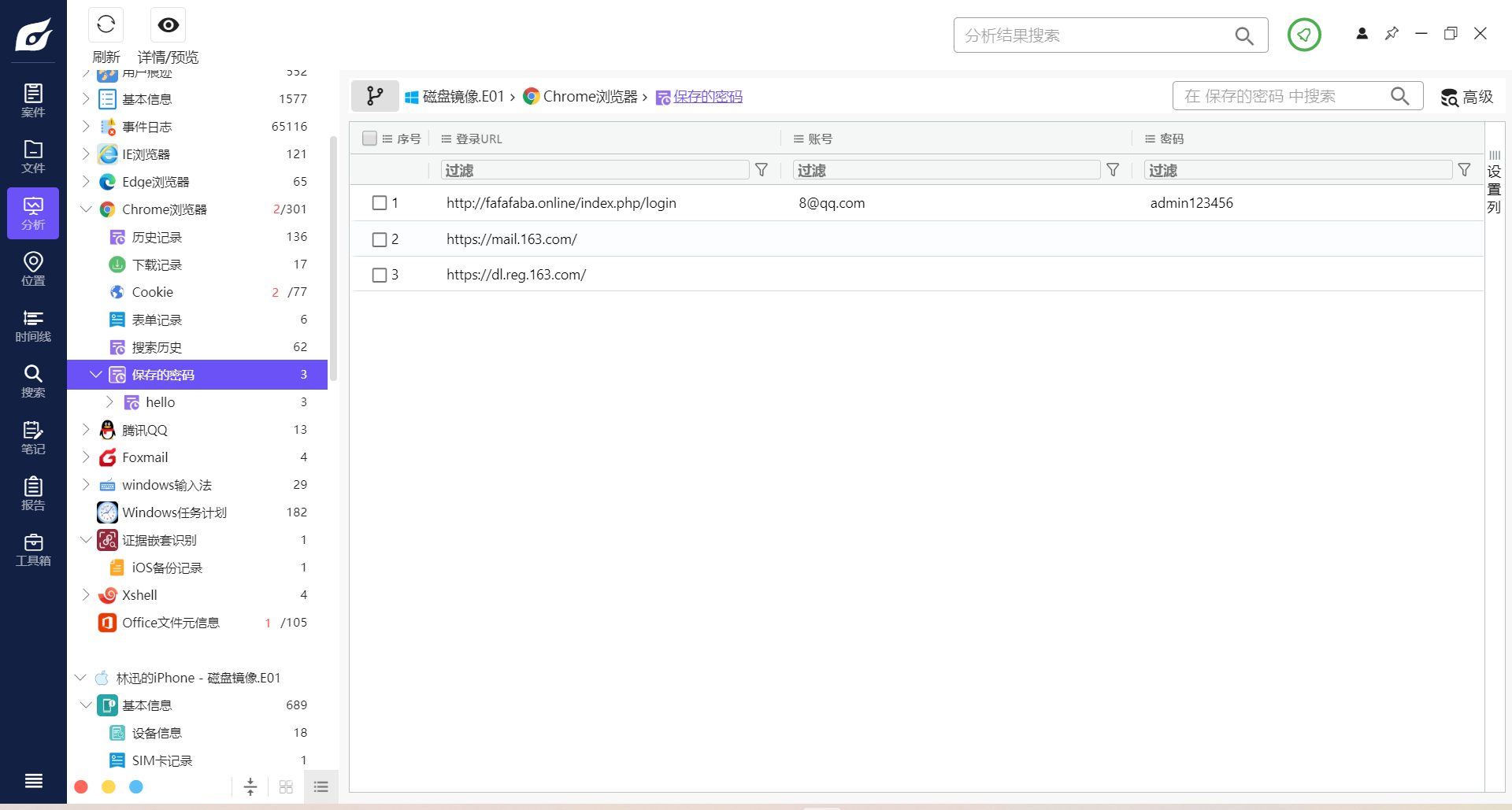

19. 嫌疑人曾经登录过某分发网站,查找登录的用户名和密码

在PC的Google Chrome中找到保存的账号密码

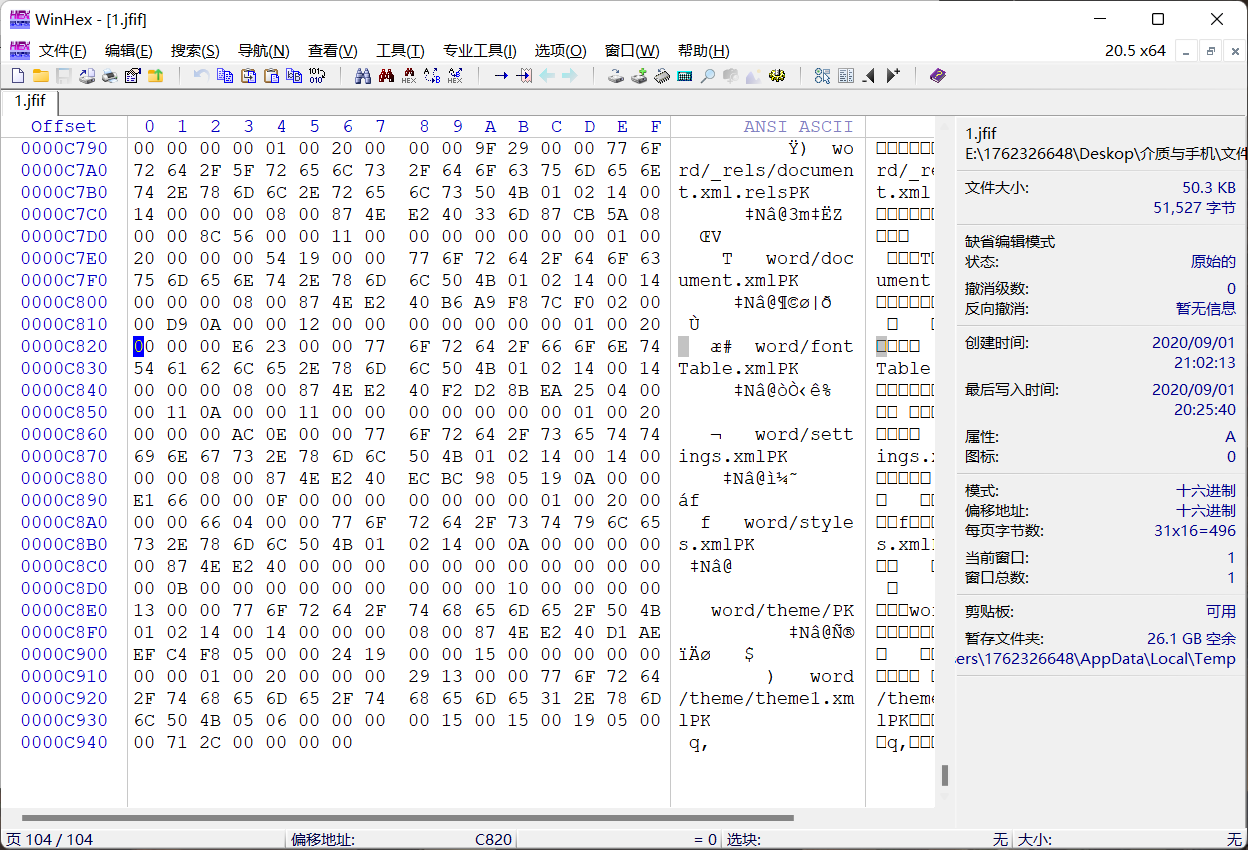

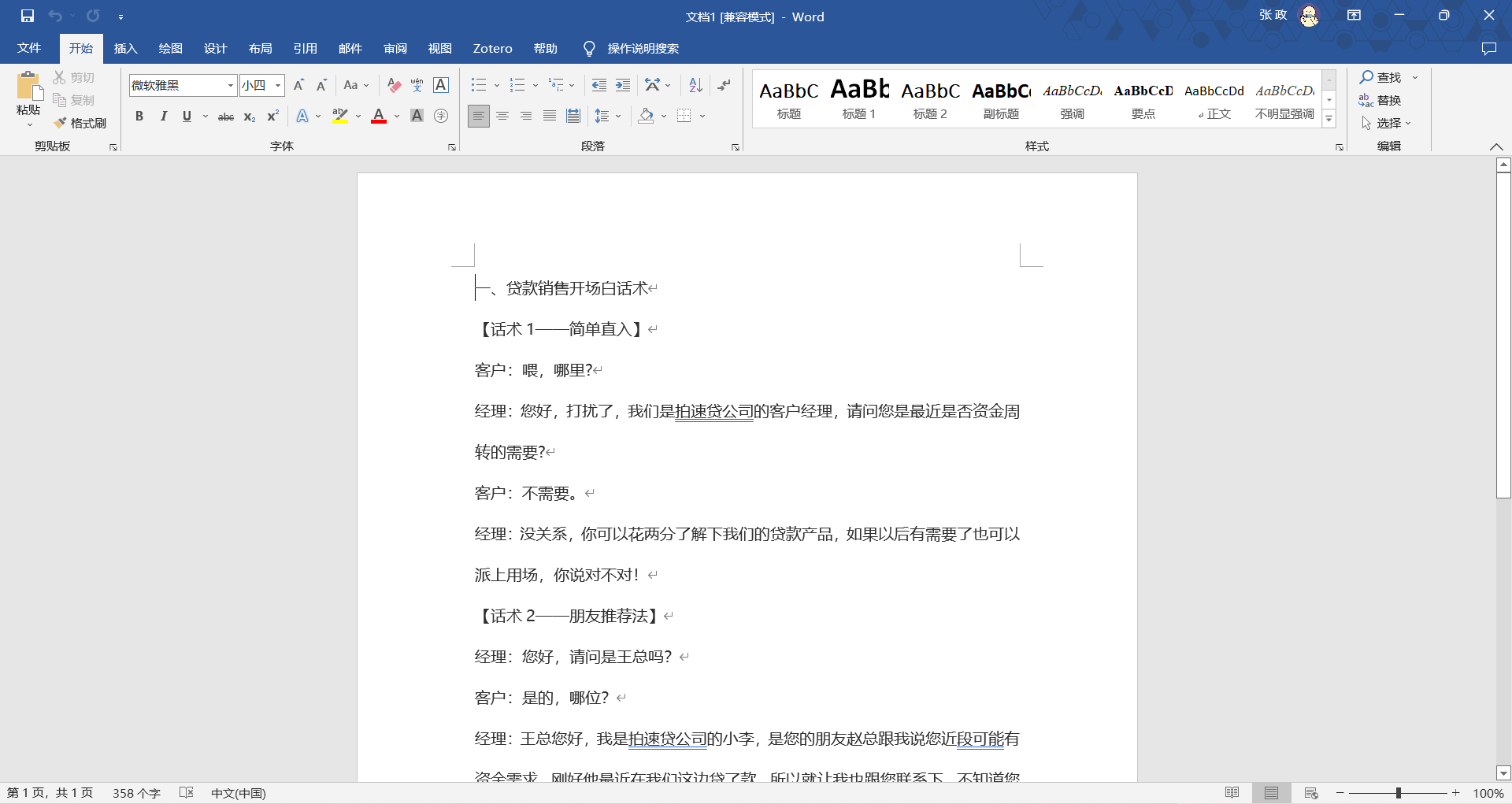

20. 提取计算机中名称为“1.jfif”图片中的隐藏文件,并获取第一行内容

使用winhex发现是docx文件

修改为docx后缀打开

一、贷款销售开场白话术

21. 找出计算机中WPS的下载网址

https://pacakge.cache.wpscdn.cn/wps/download/W.P.S.982801.12012.2019.exe

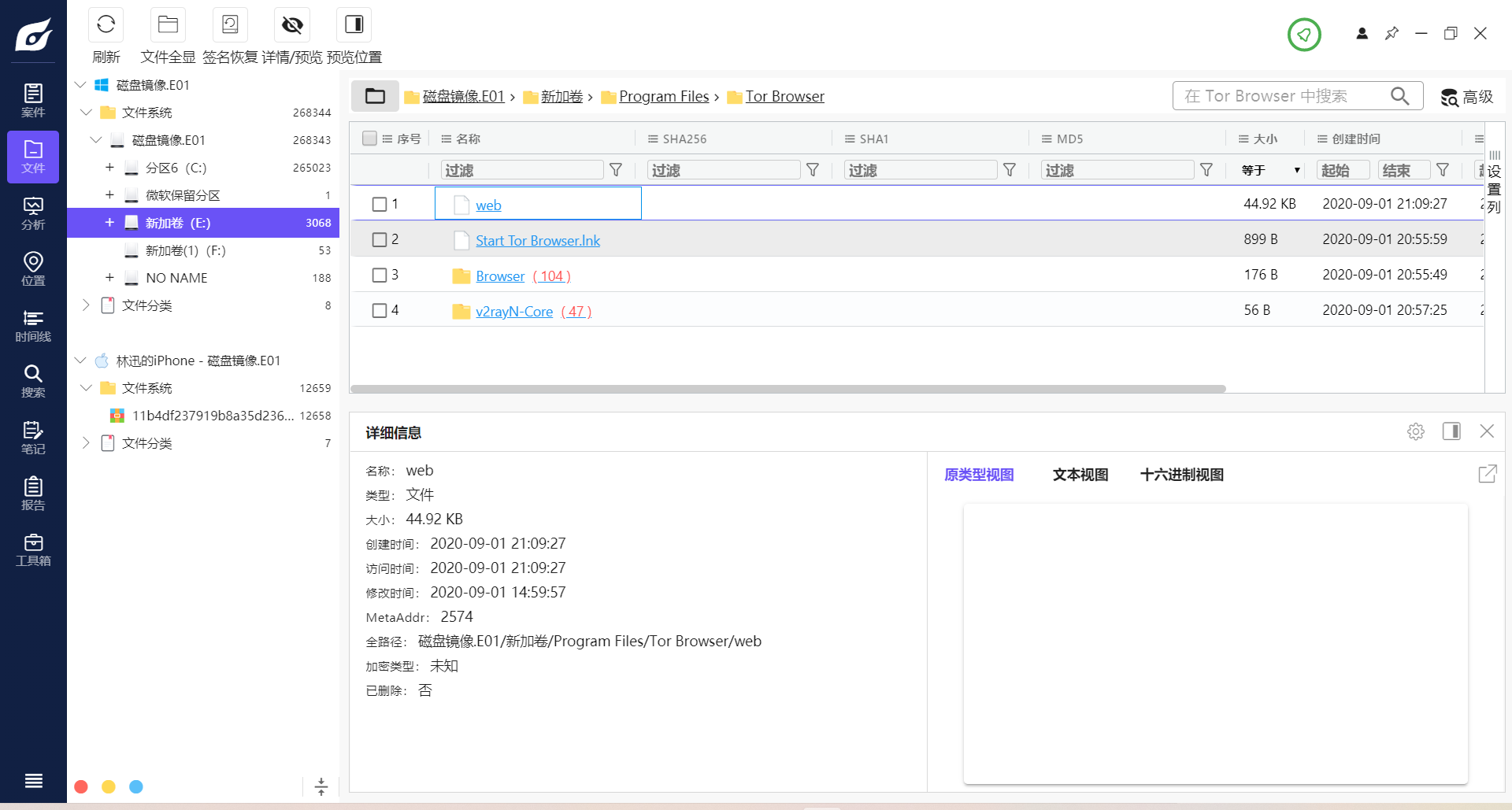

22. 嫌疑人最可能使用哪两个工具登录访问暗网

常识性问题

Tor浏览器 v2rayN-Core VPN

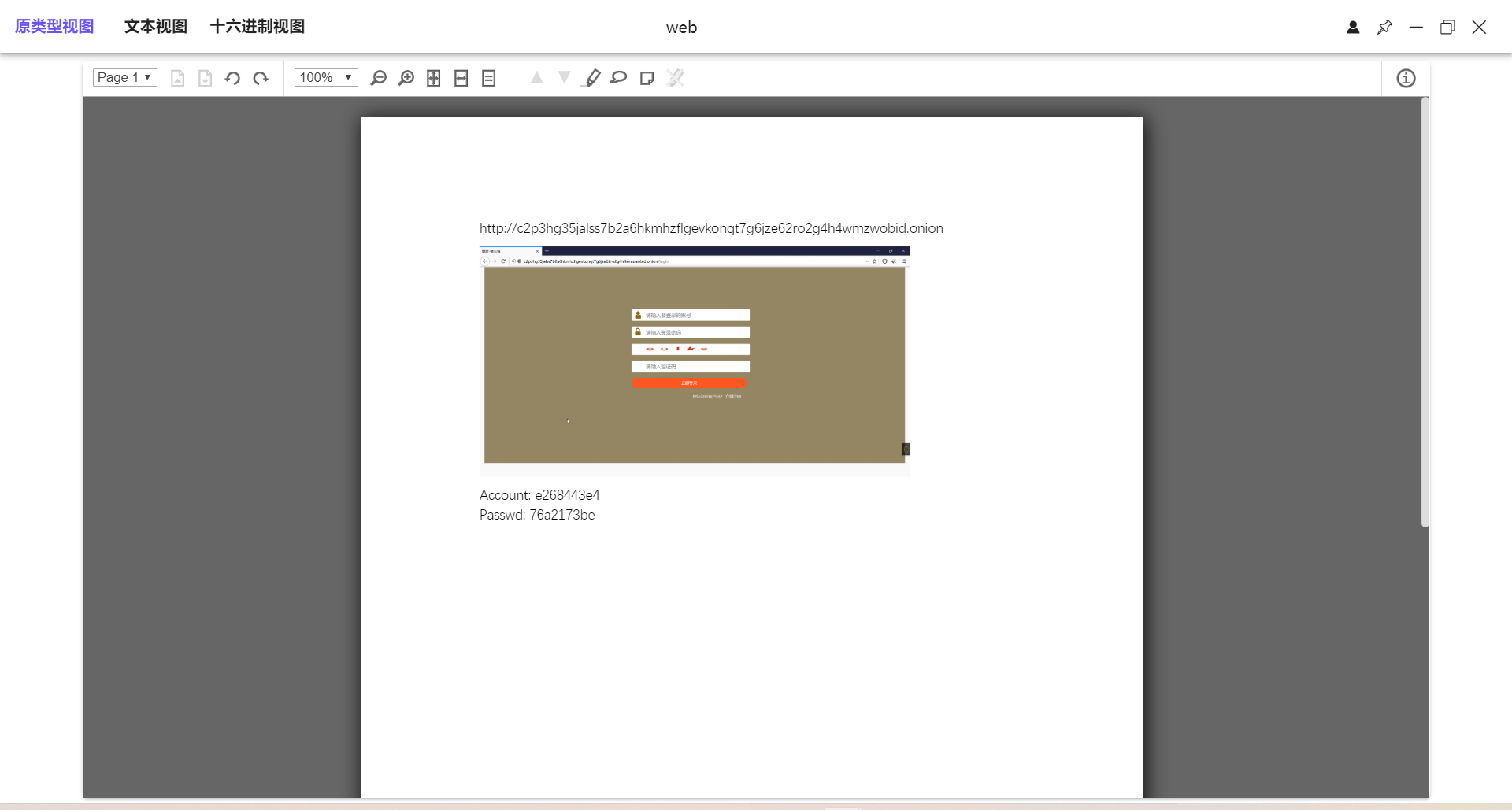

23. 暗网登录地址账号密码

查看tor和vpn同级目录下的可以web文件,发现是docx的文件头,导出查看发现是登录的暗网信息

http://c2p3hg35jalss7b2a6hkmhzflgevkonqt7g6jze62ro2g4h4wmzwobid.onion e268443e4 76a2173be

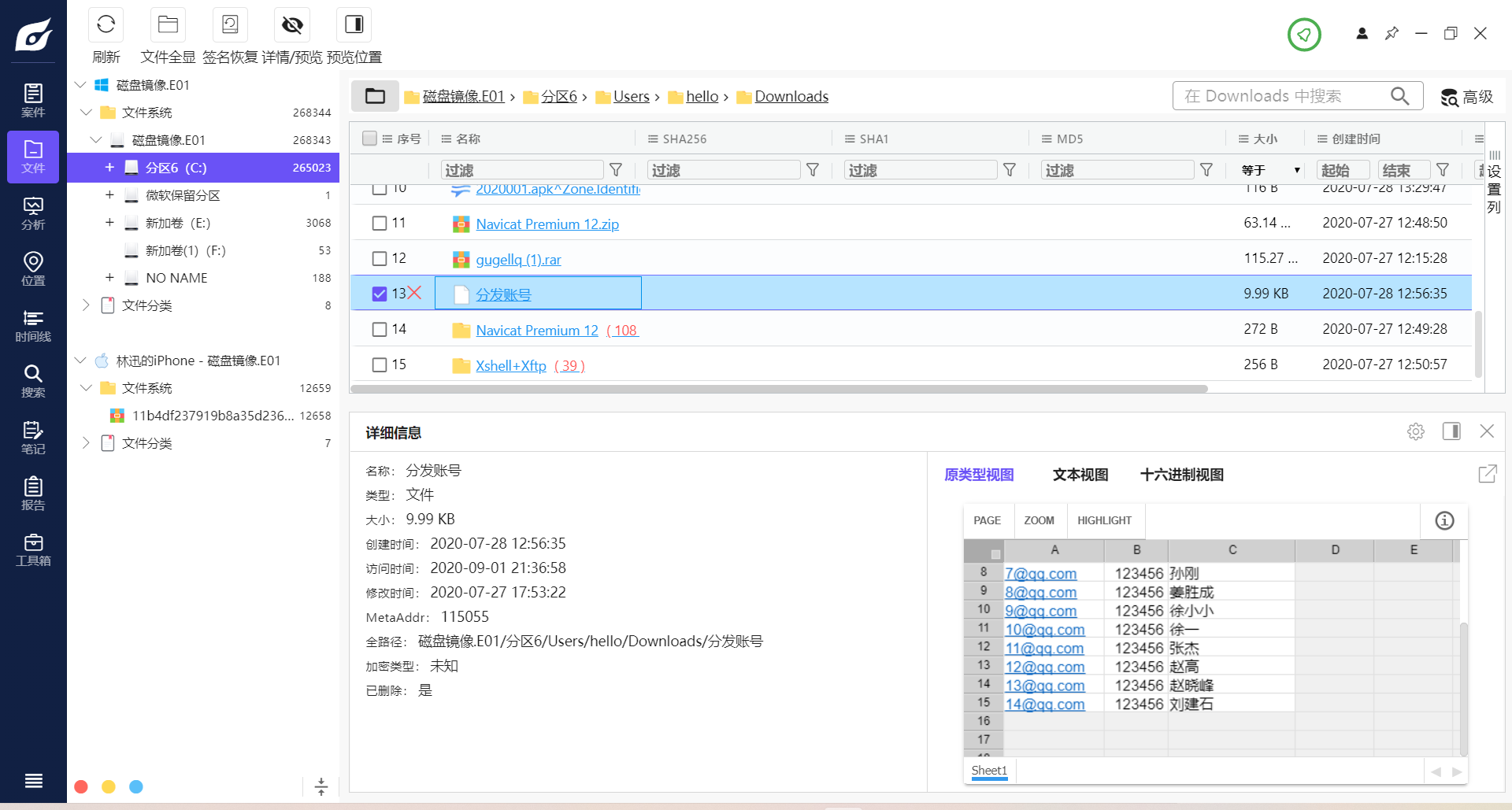

24. 查找嫌疑人电脑上存有的分发账号,里面的账号共有多少条

直接搜索分发账号,导出文件后修改后缀名直接得到

14

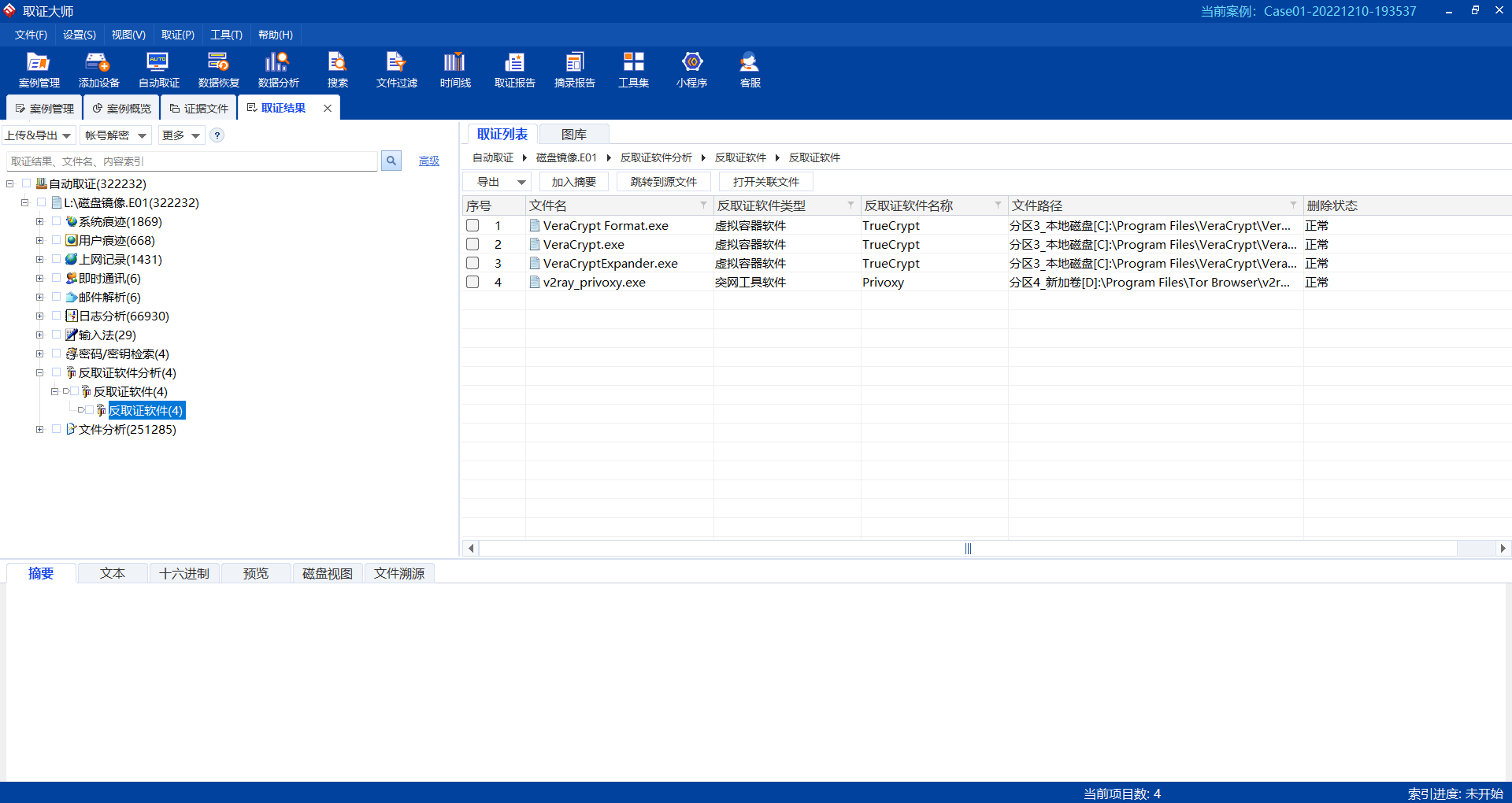

25. 计算机中是否存在加密容器,其软件应用名为

vearcrypt

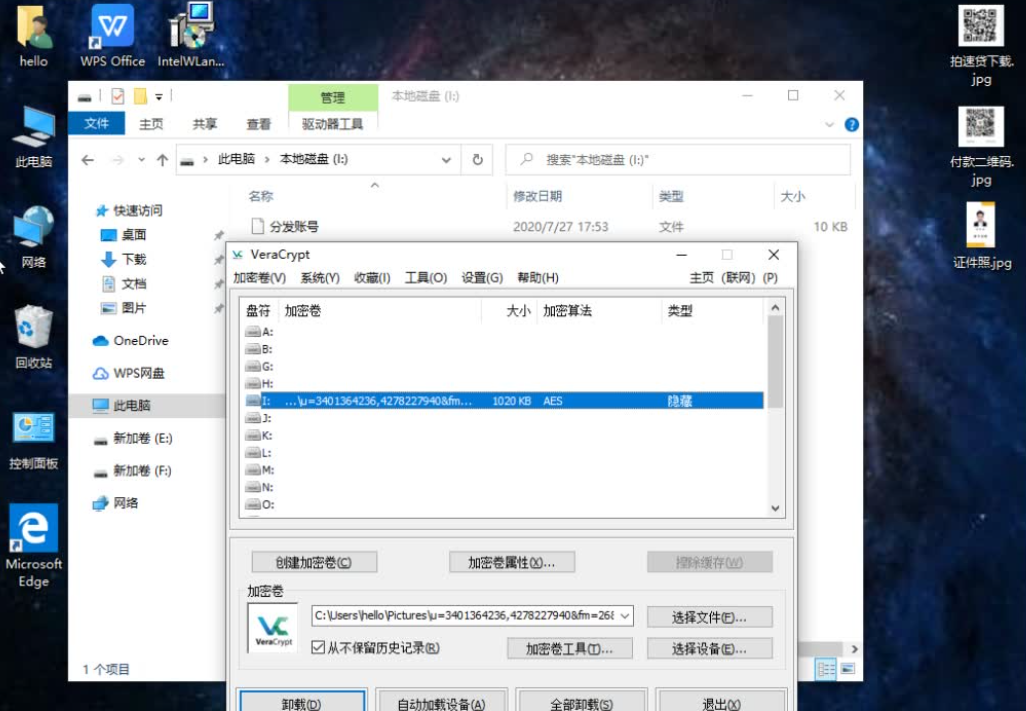

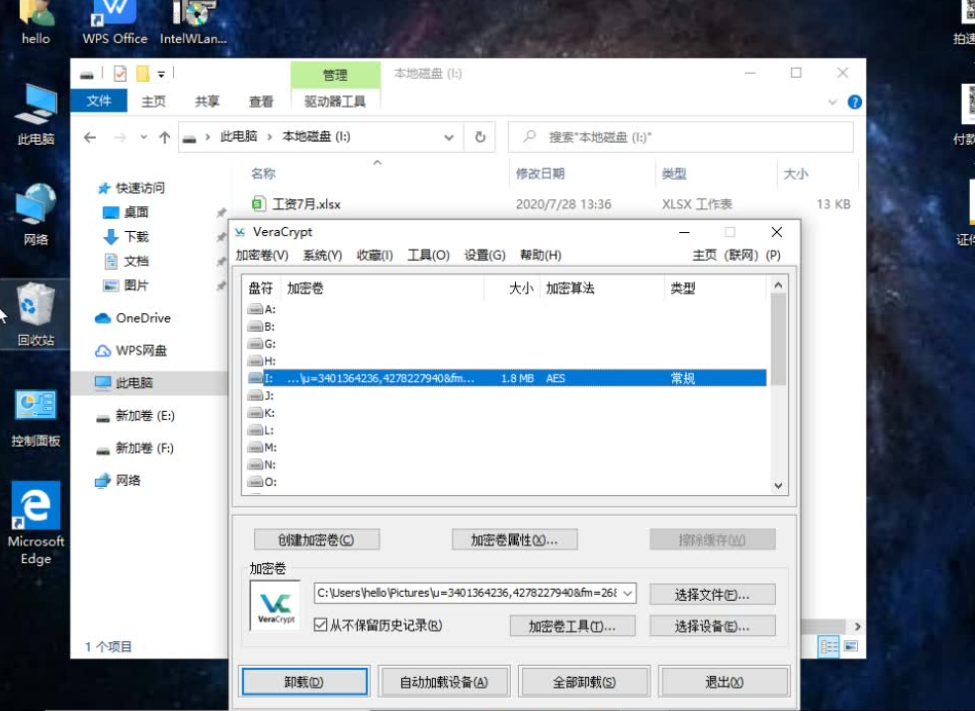

26. 接上题,尝试运行容器加密文件,获得加密文件包含的文件名

同一个加密容器中存在常规和隐藏两个不同的挂载区

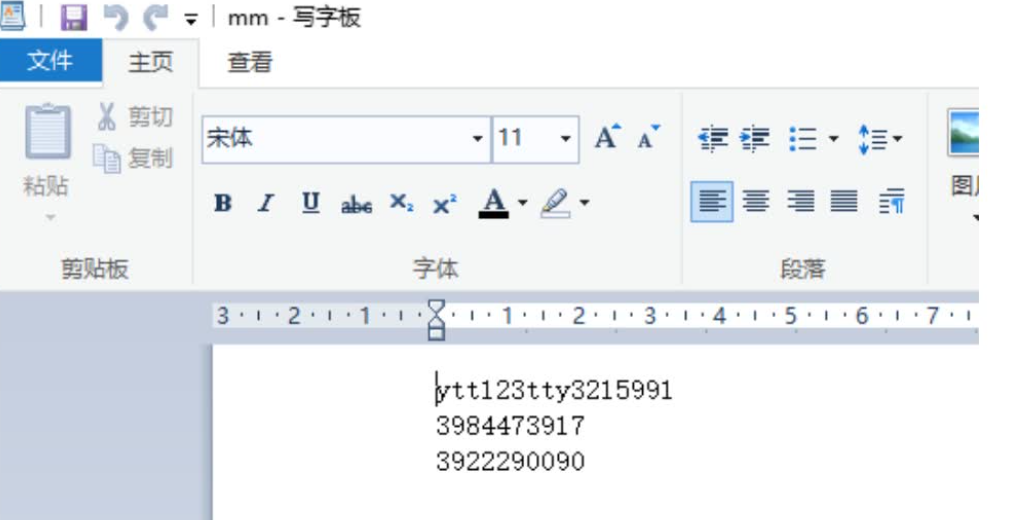

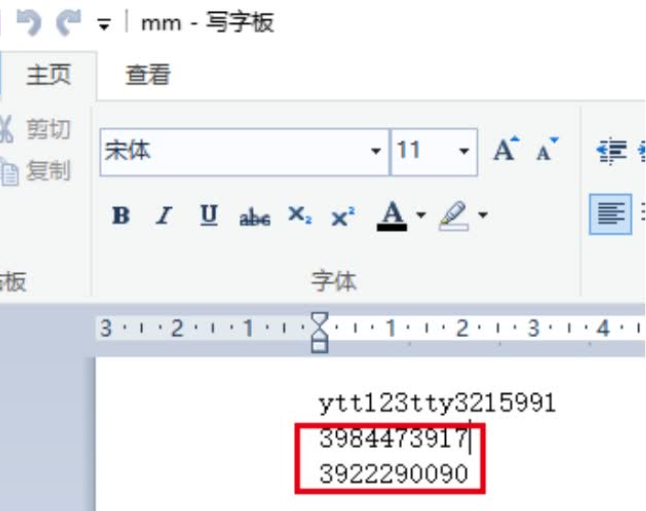

通过仿真发现图片路径下存在一个无法浏览的jpg文件和mm文件,查看内容发现mm文件内存储着密码信息,推断jpg为容器文件

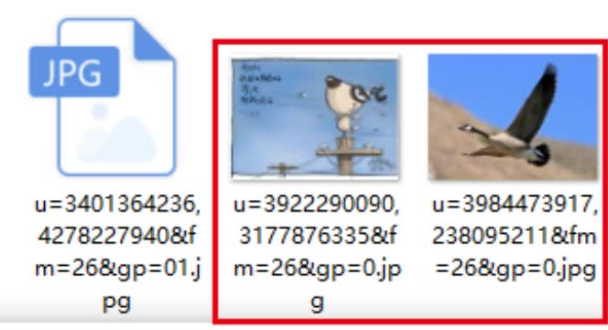

余下的数字与剩下两个图片相同,推断可能是同时存在加密密码和密钥,而且是双层加密,尝试使用veracrypt挂载容器

分两次分别加载密码ytt123tty3215991和两个不同的图片,得到两个不同的挂载区

工资七月.xlsx-分发账号

服务器分析

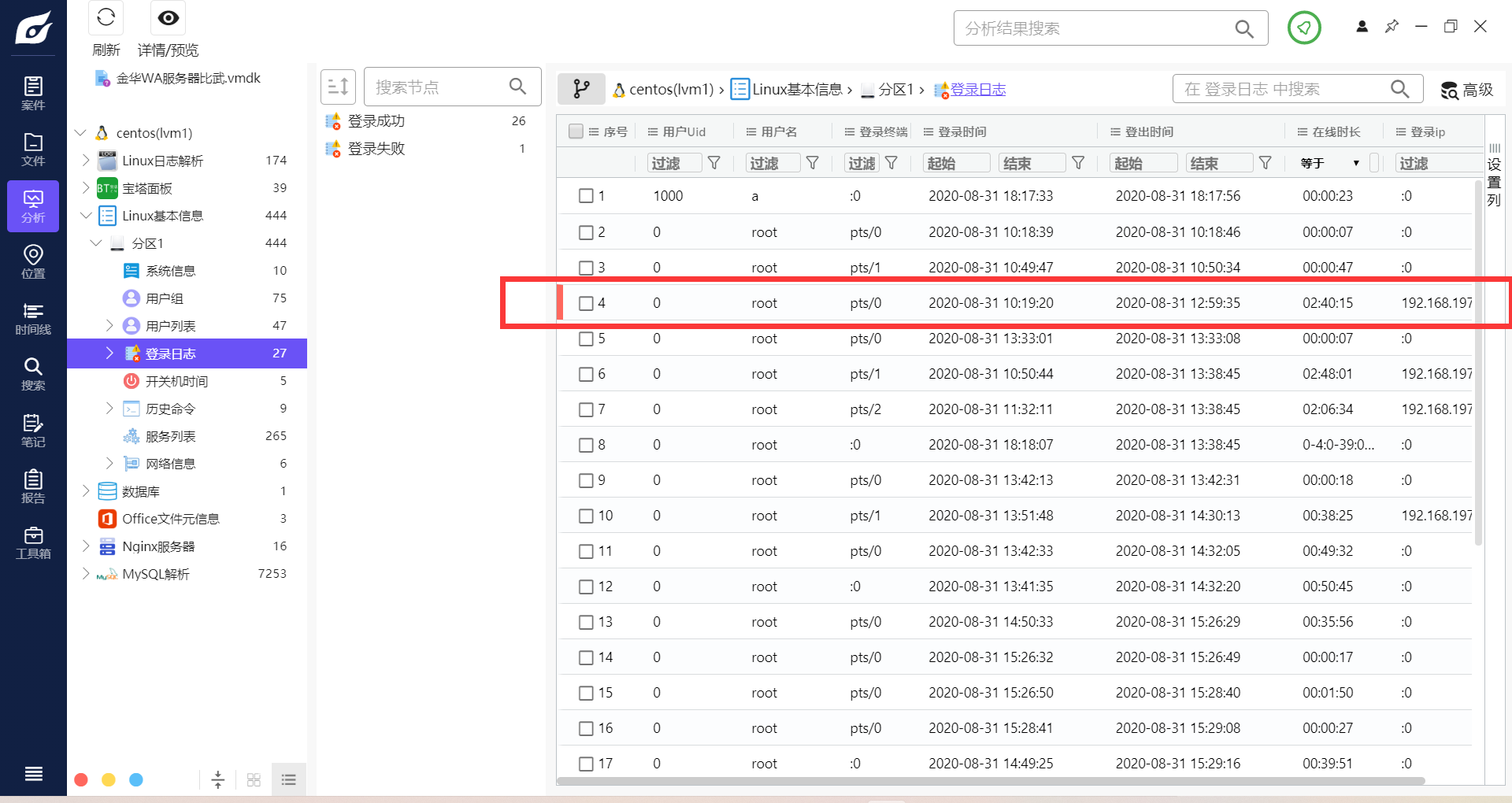

27. root用户最初使用192.168.197.1登录系统的时间?

8月31日10时19分

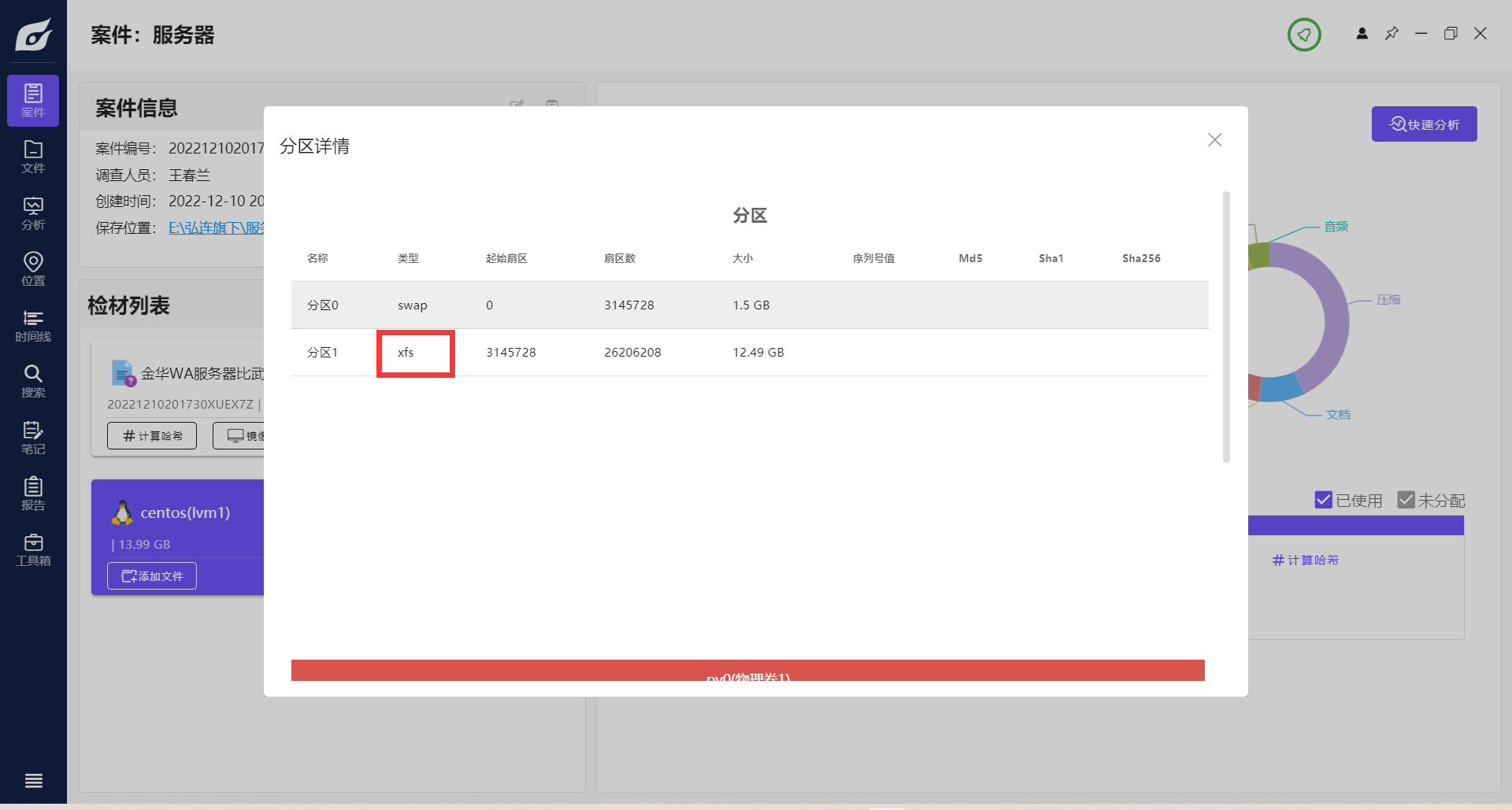

28. 记录服务器根目录文件系统

XFS

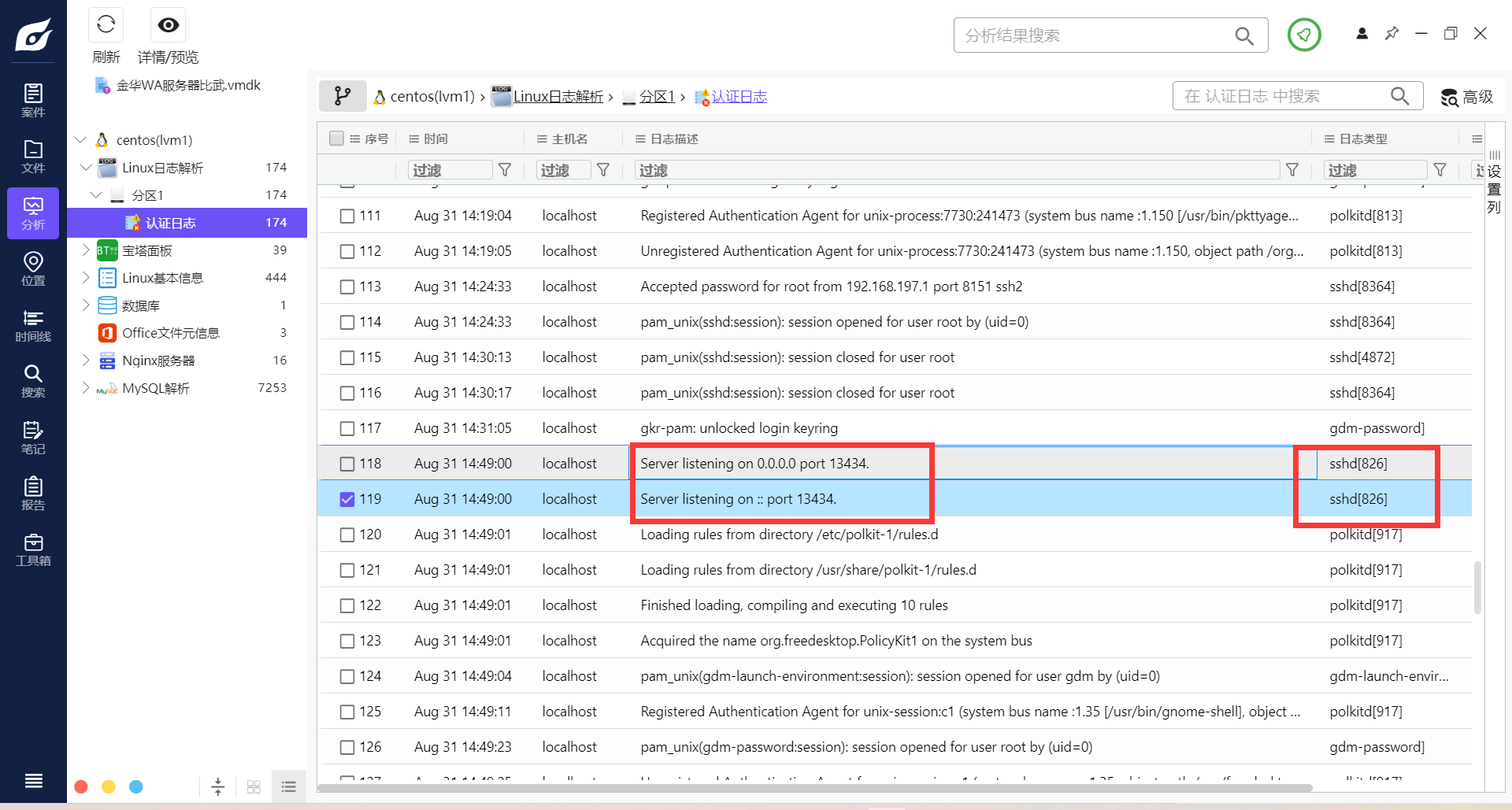

29. 记录ssh远程登录端口

认证日志中找到sshd的信息

13434

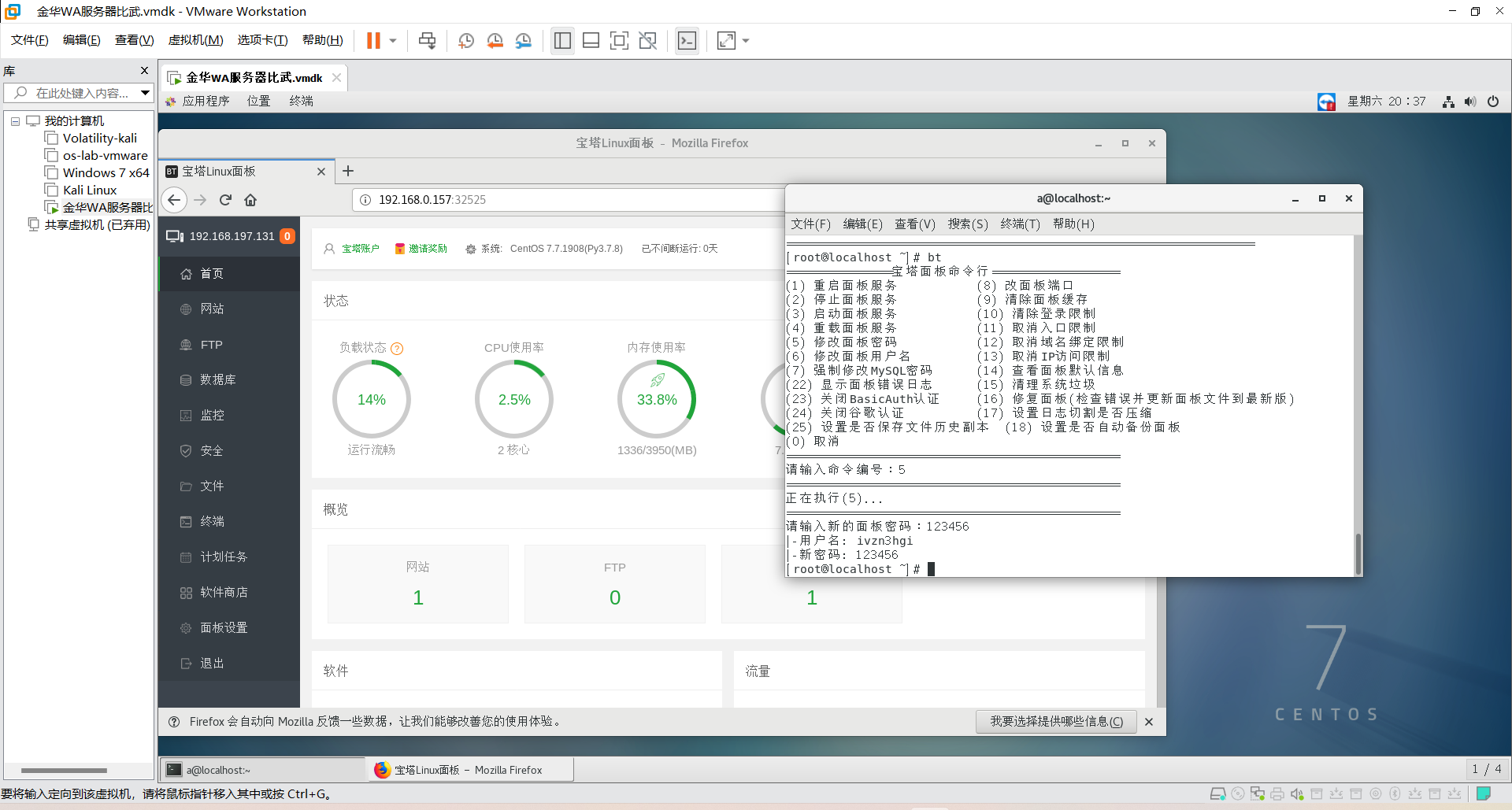

30. 查看并记录管理面板的安全入口8位字符

服务器镜像仿真,查看宝塔基本信息

1 | |

68c6da24

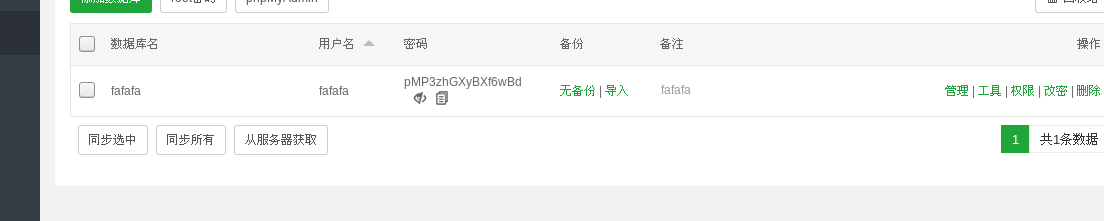

31. 数据库用户名为fafafa的密码为

使用宝塔命令行修改密码,进入宝塔面板

pMP3zhGXyBXf6wBd

32. 服务器存在一个分发网站,它是由什么网站框架搭建的

通过netstat -nltp查看服务器的web服务为nginx

1 | |

nginx

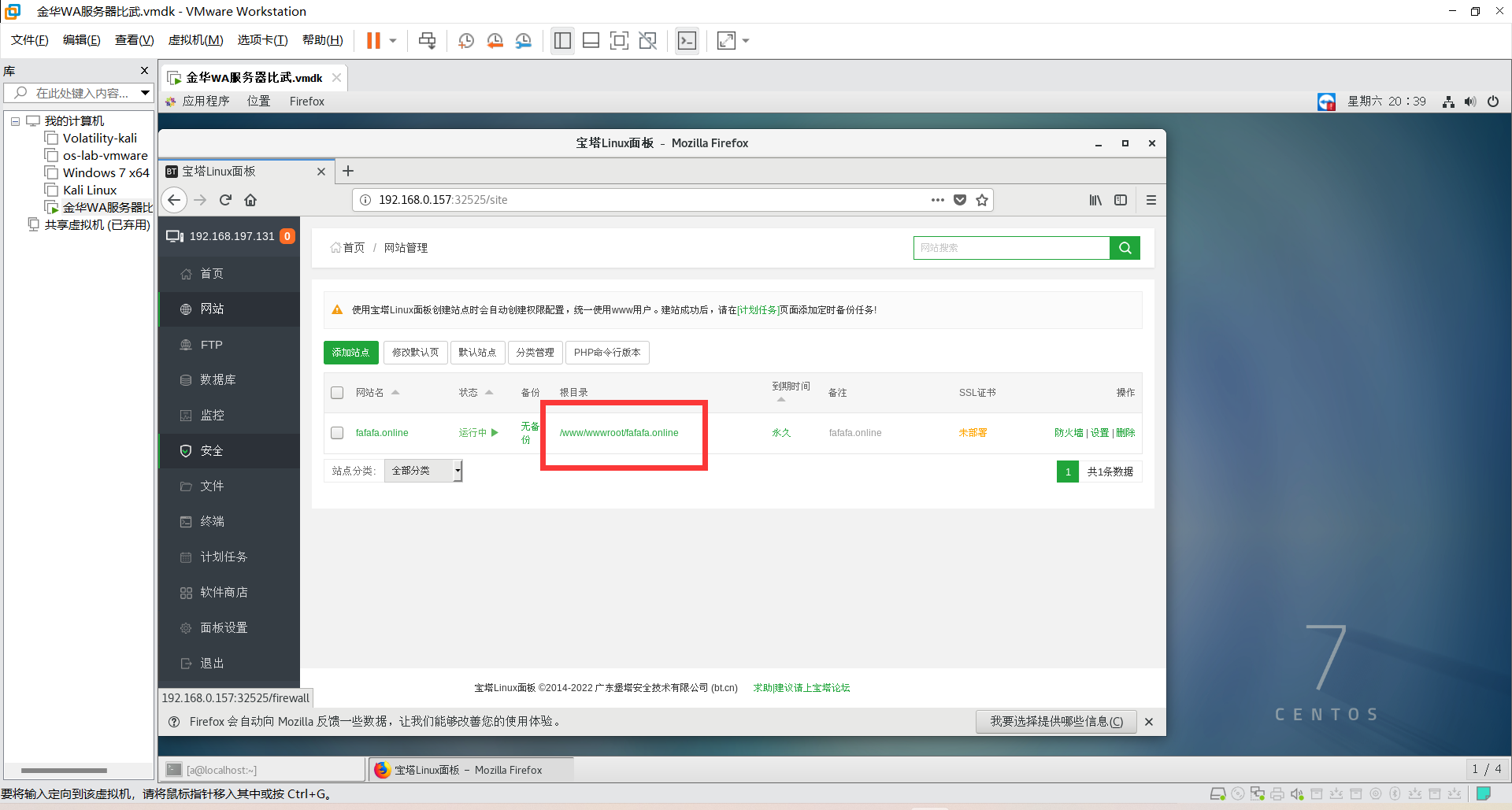

33. 请列出系统中部署的网站路径。

登录宝塔后,可以直接看到网站部署的路径

/www/wwwroot/fafafa.online

34. 记录服务器分发网站域名

fafafa.online

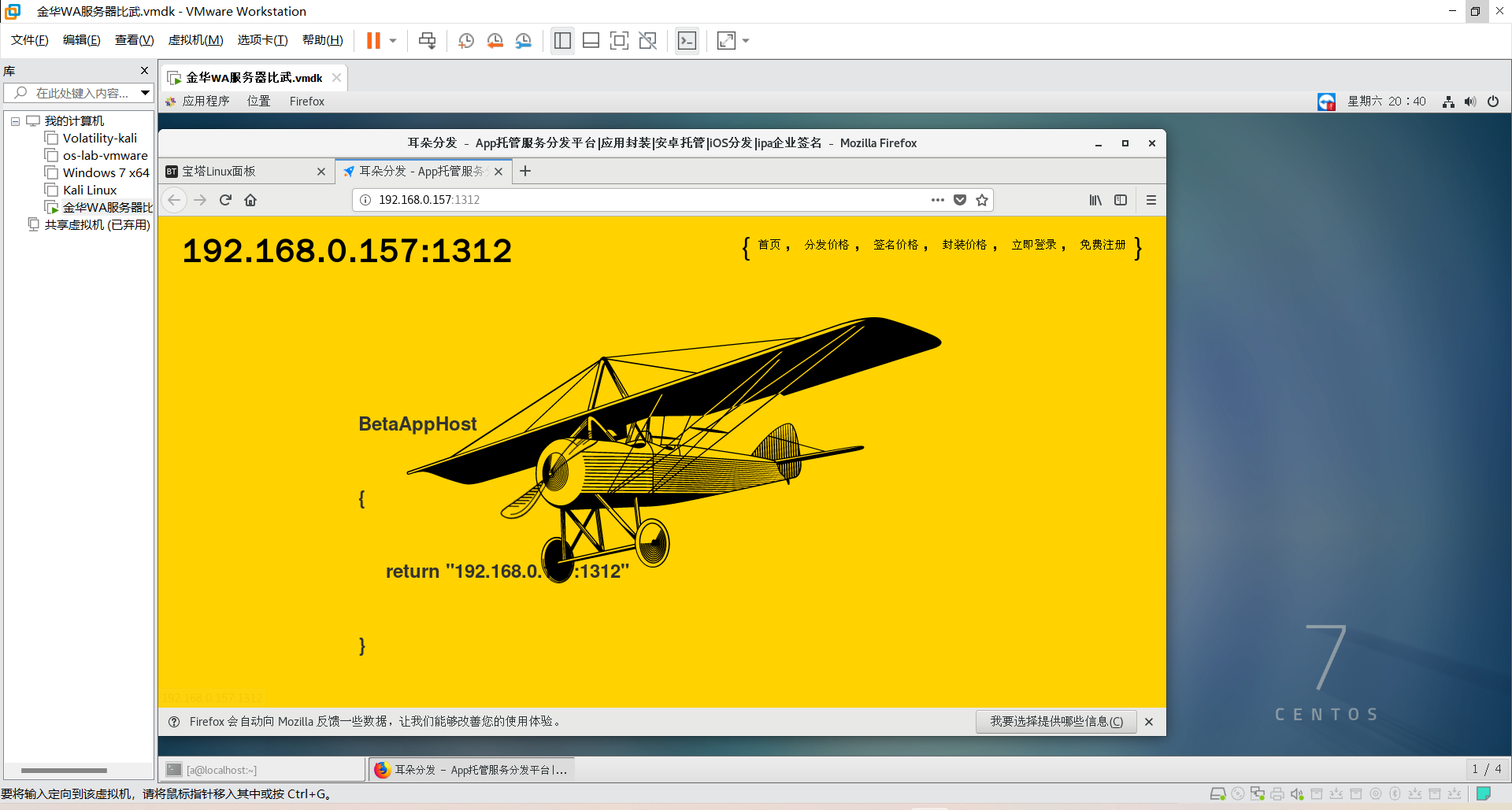

35. 访问分发网站,并选择网站首页界面的内容

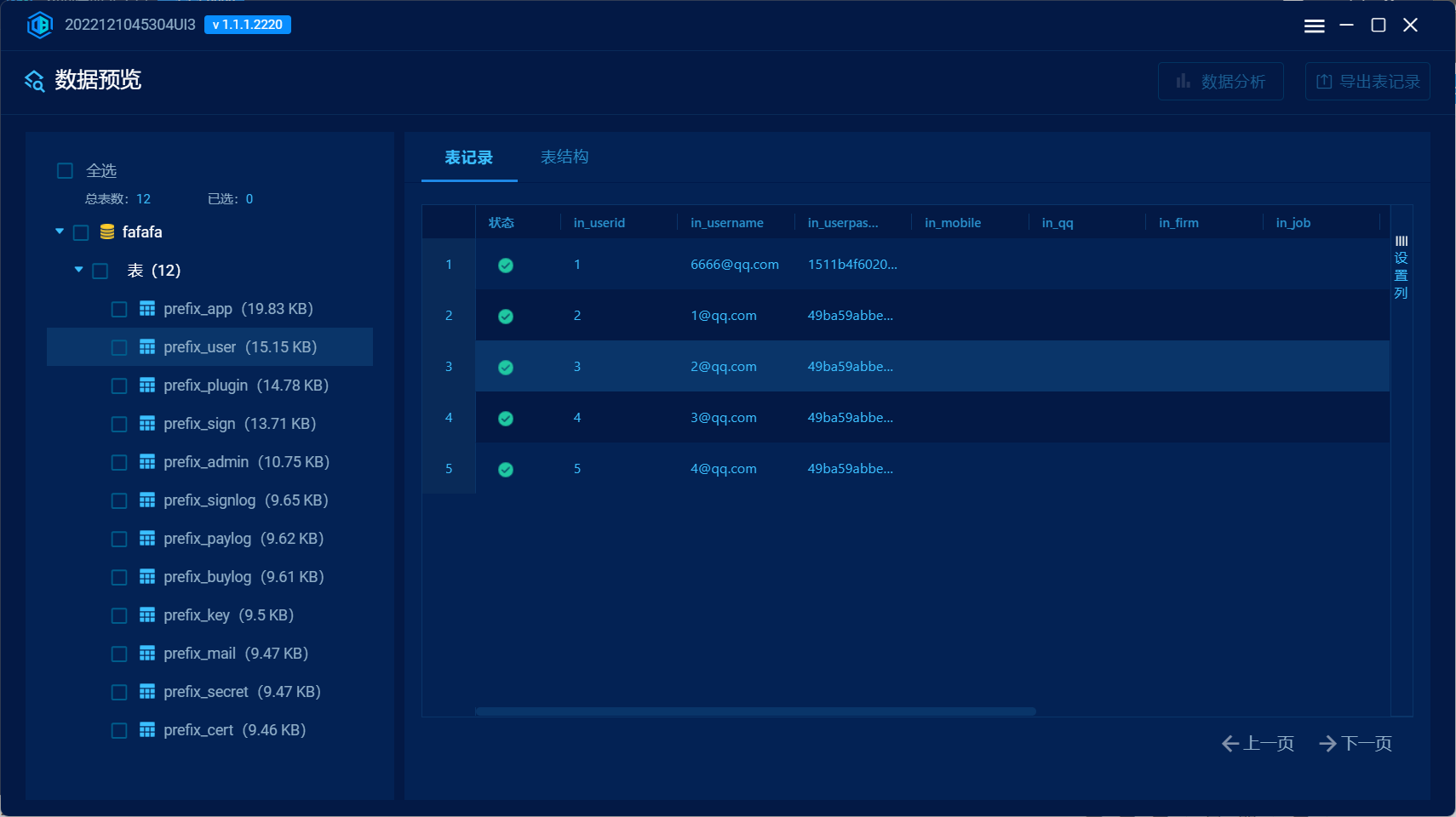

36. 目前网站共注册个__用户人数以及用户共上传__个APP

使用火眼数据库分析,注册用户人数表为preix_user,上传APP表为prefix_app

5 4

37. 若上传一非法文件至分发网站,网站默认会把文件存放在什么位置

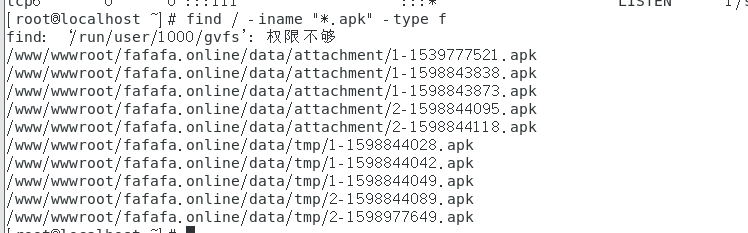

通过find / -iname “*.apk” -type f先查看现有APK,然后上传一个word改后缀为APK上传,再次查看APK,发现在此路径下多出一个APK。或者对网站源码进行分析。

/www/wwwroot/fafafa.online/data/tmp/

38. 嫌疑人可能利用什么软件(脚本、程序)对后台数据库数据进行了备份,其名称是什么

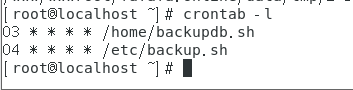

通过命令crontab -l查看脚本

定时任务有两个,通过对这两个脚本判断,确定题目需要的脚本名为backupdb.sh

backupdb.sh

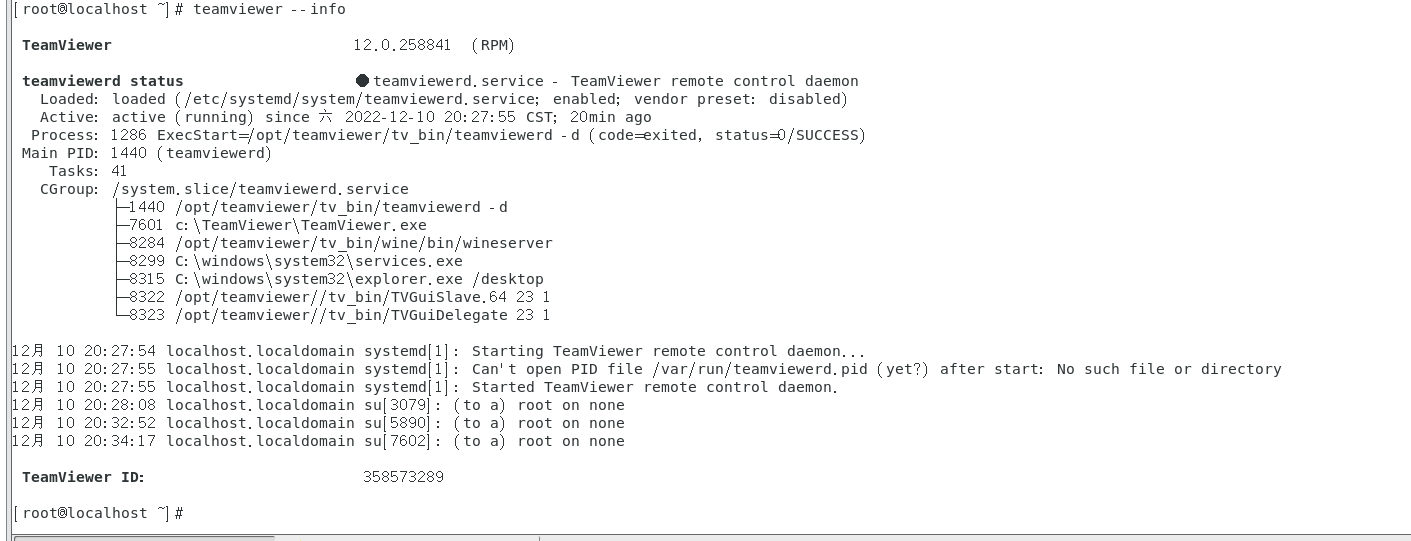

39. 服务器中存在远程控制软件,软件名称是__及其版本号是__

teamviewer 12.0.258841

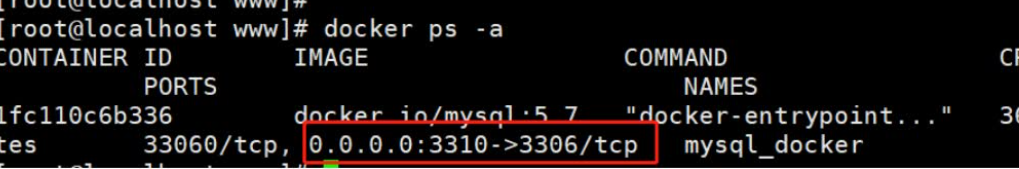

40. 服务器目前安装的容器版本是__使用的容器ID为__

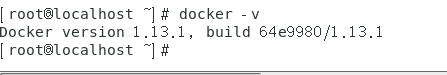

通过判断确定服务器安装了docker,命令docker -v查看容器版本

docker ps -a查看容器ID

1.13.1 1fc110c6b336

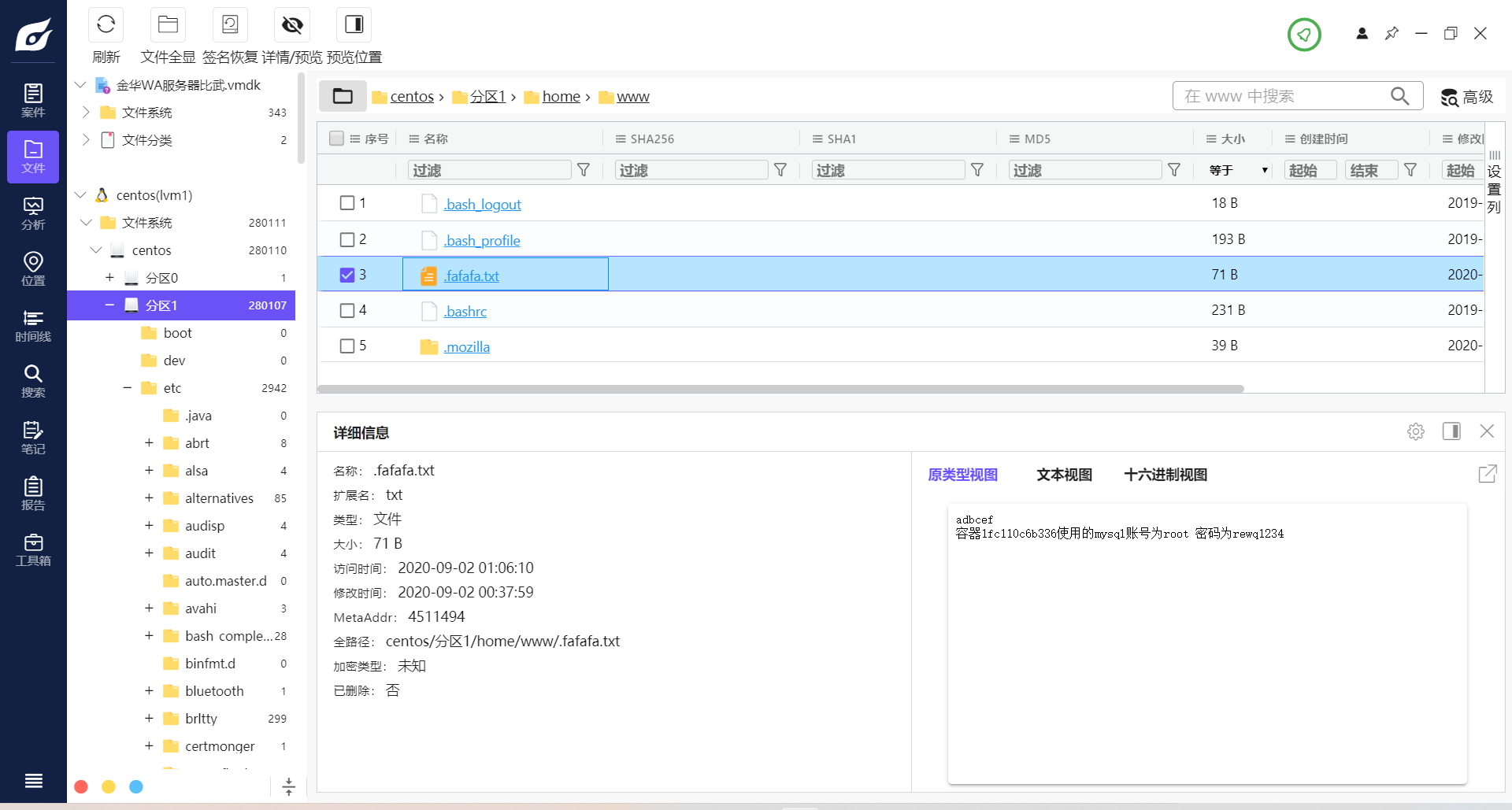

41. 提取fafafa.txt文件,前内容前6字符为

dbcdef

42. 服务器使用的容器映射出来的端口号为

使用命令docker ps -a结合netstat -nltp判断,docker中的mysql的3306端口映射出来为3310

3310

流量分析

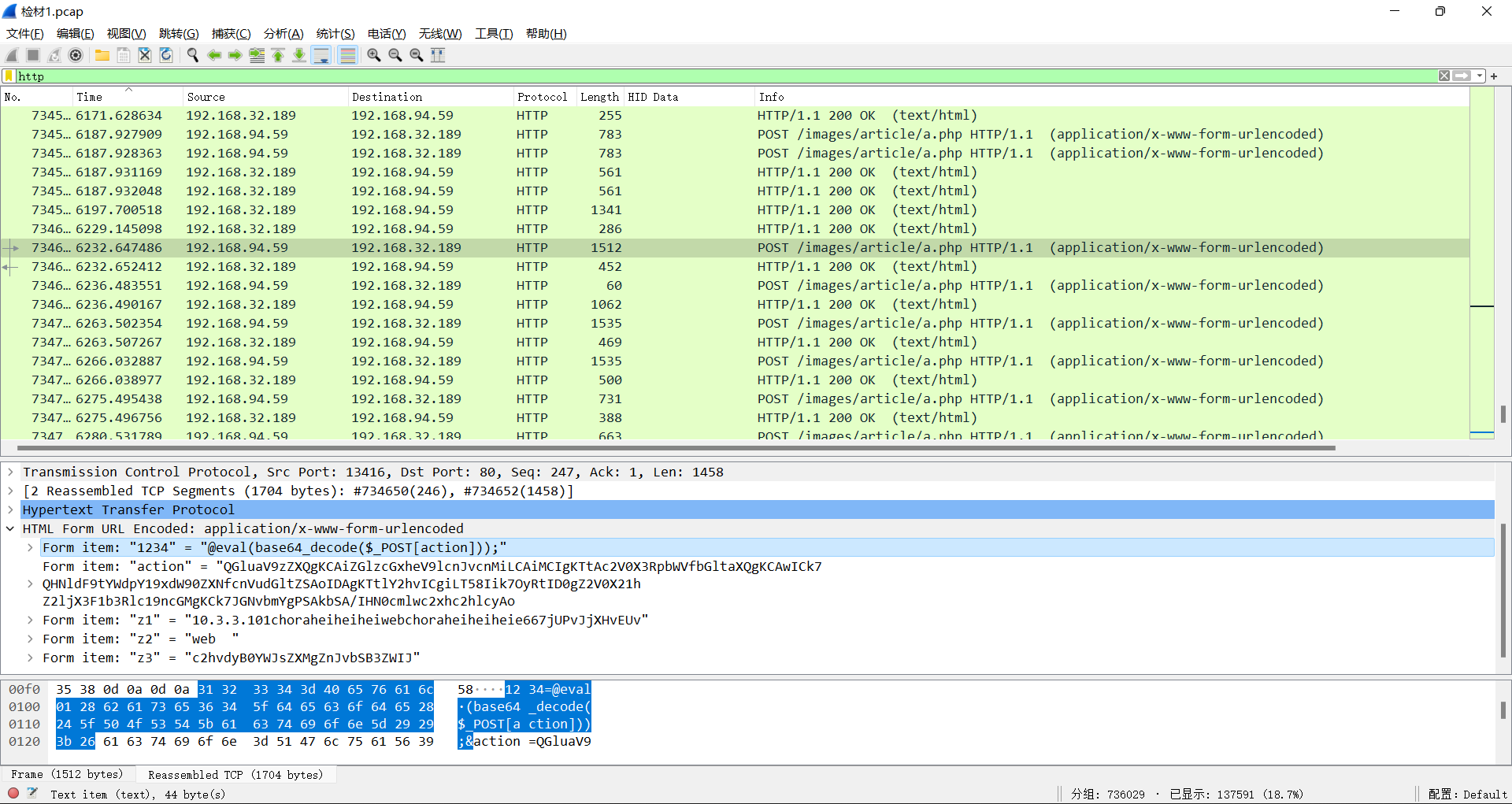

43.分析检材1,黑客的IP地址是 (400分值)

正常情况下,拿到流量包,先过滤http,快速浏览根据内容判断,黑客在干什么

一般情况下,404比较多,说明他正在扫描目录

时间上,使用降序,查看POST内容,发现一句话木马

所以上传一句话木马的ip就是黑客的ip

192.168.94.59

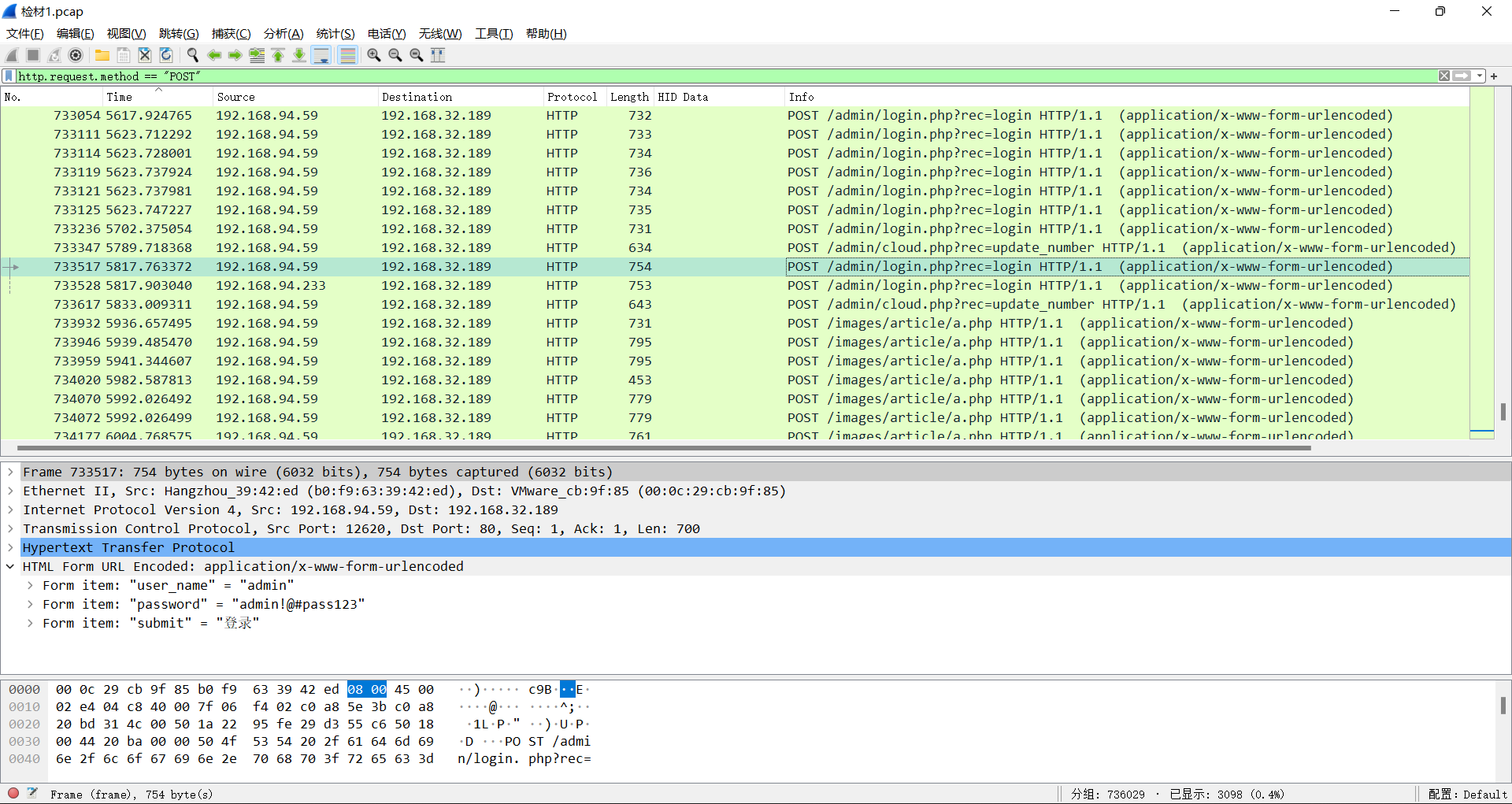

44.分析检材1,黑客登录web后台使用的账号是 (400分值)

根据POST流量包可以知道,黑客是在爆破用户名为admin的密码,所以用户名为

admin

45.分析检材1,黑客登录web后台使用的密码是 (400分值)

因为黑客在爆破密码,并且成功了,所以直接找到黑客最后爆破admin的密码,就是后台密码

admin!@#pass123

46.分析检材1,网站账号“人事”所对应的登录密码是 (400分值)

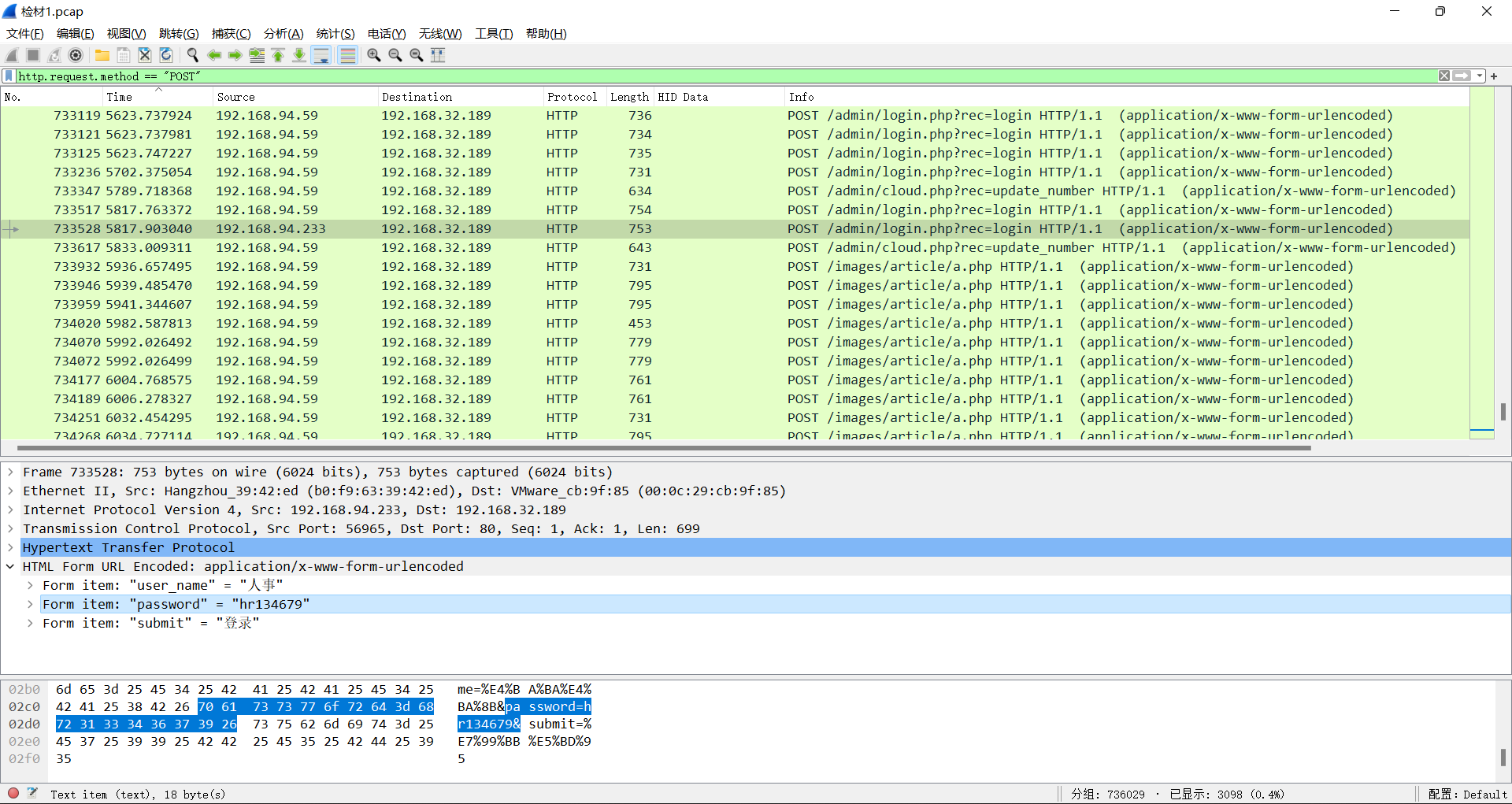

使用http.request.method == "POST"过滤http中的POST,查看到733528时,发现人事密码

hr134679

47.分析检材1.黑客上传的webshell文件名是 (300分值)

41题中发现的一句话木马就是Webshell文件名为:

a.php

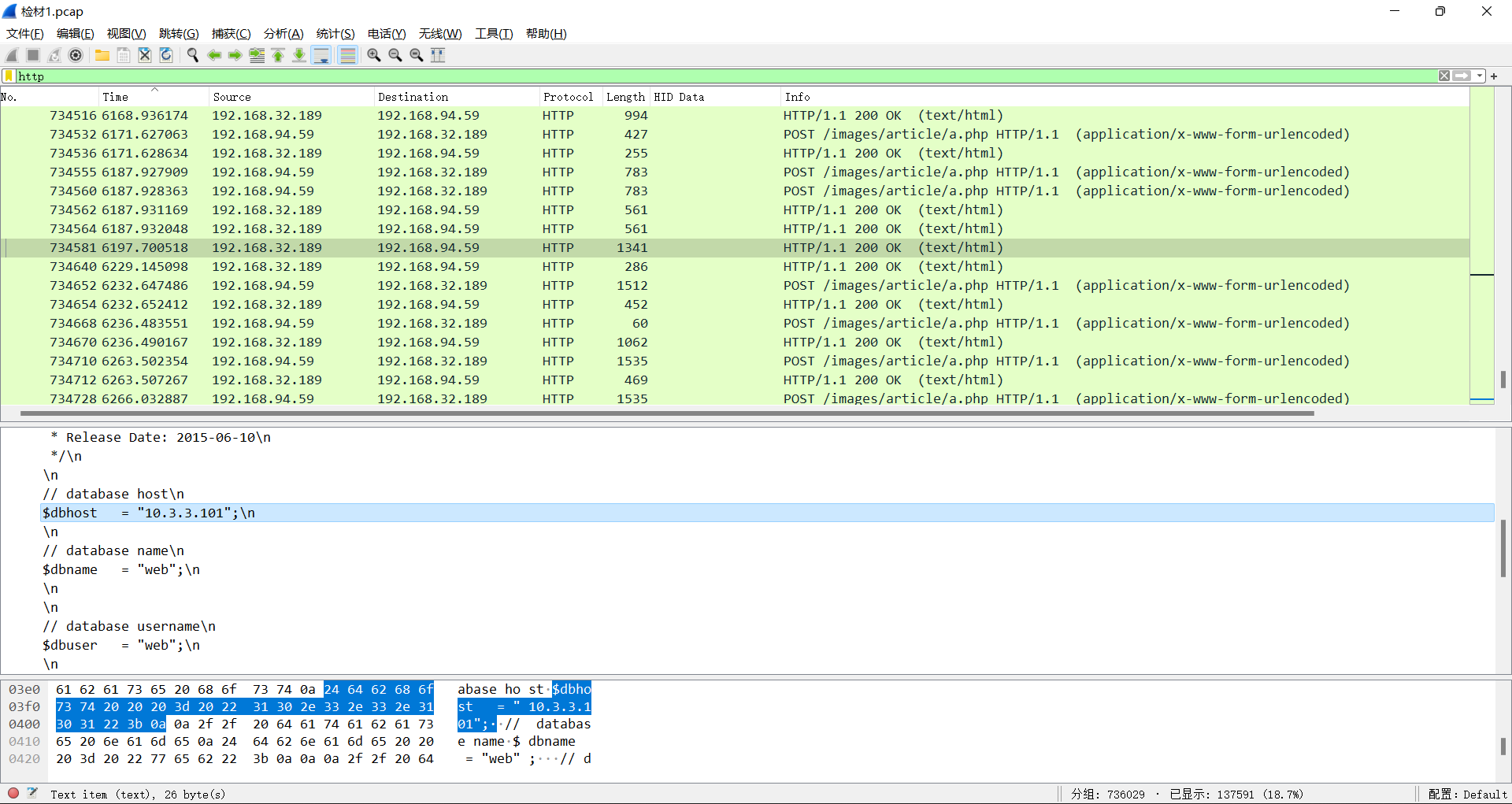

48.分析检材1,数据库所在的内网地址为 (300分值)

在734581中发现内网地址

10.3.3.101

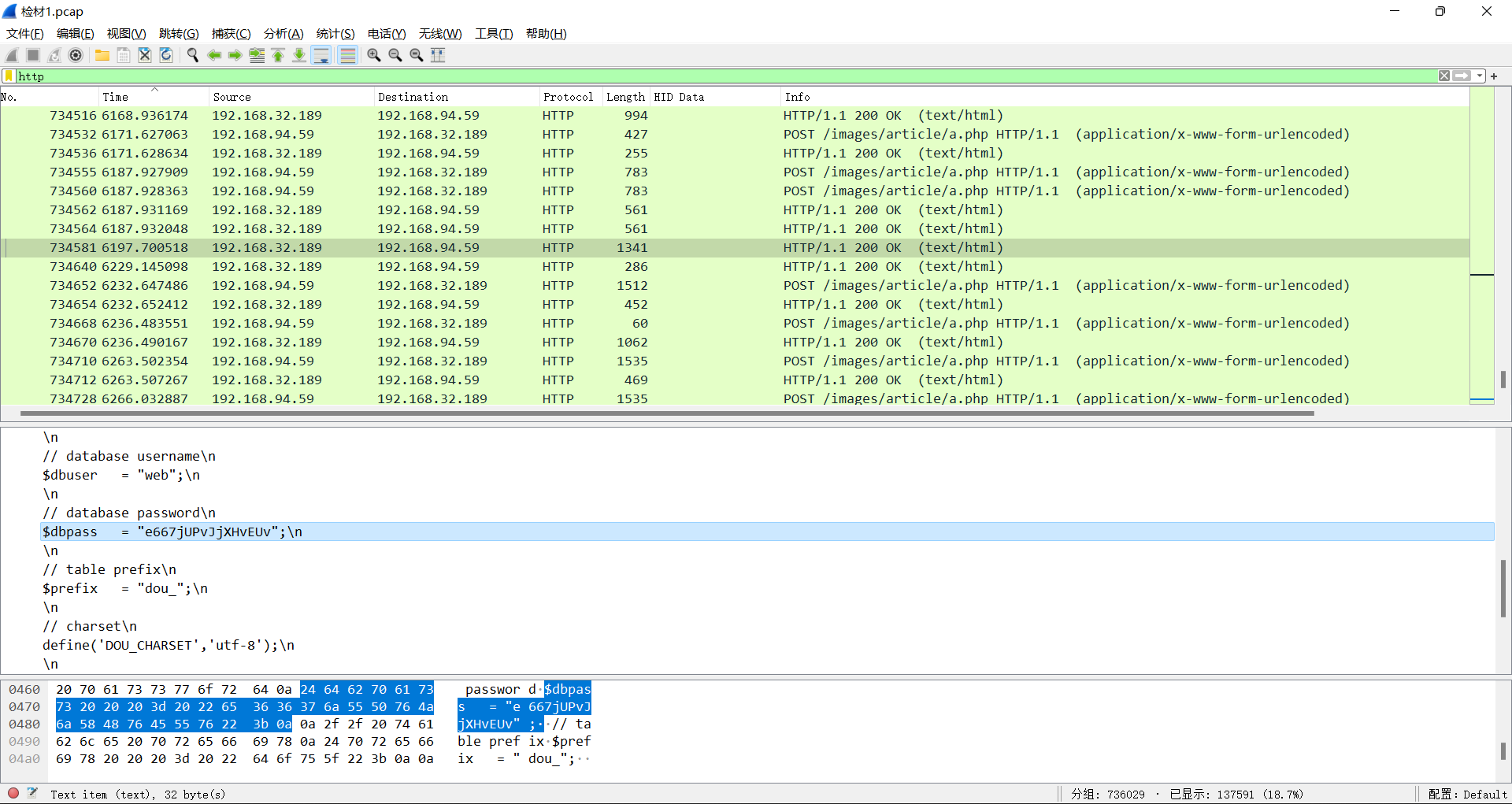

49.分析检材1,黑客找到的数据库密码是多少 (400分值)

在734581中发现数据账号密码

e667jUPvJjXHvEUv

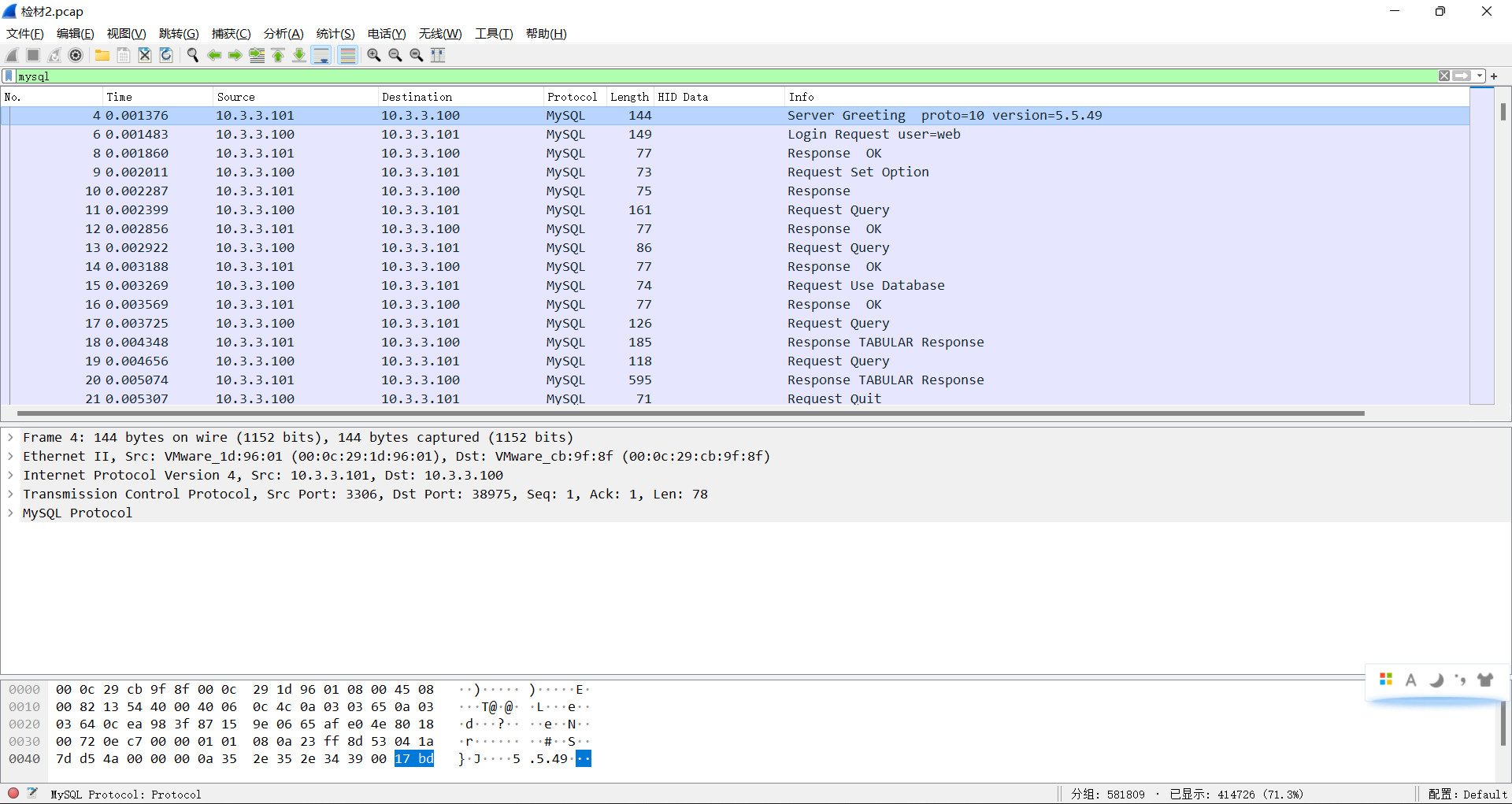

50.分析检材2,数据库的版本号为 (400分值)

首先过滤mysql,过滤完毕之后直接可以看到

5.5.49

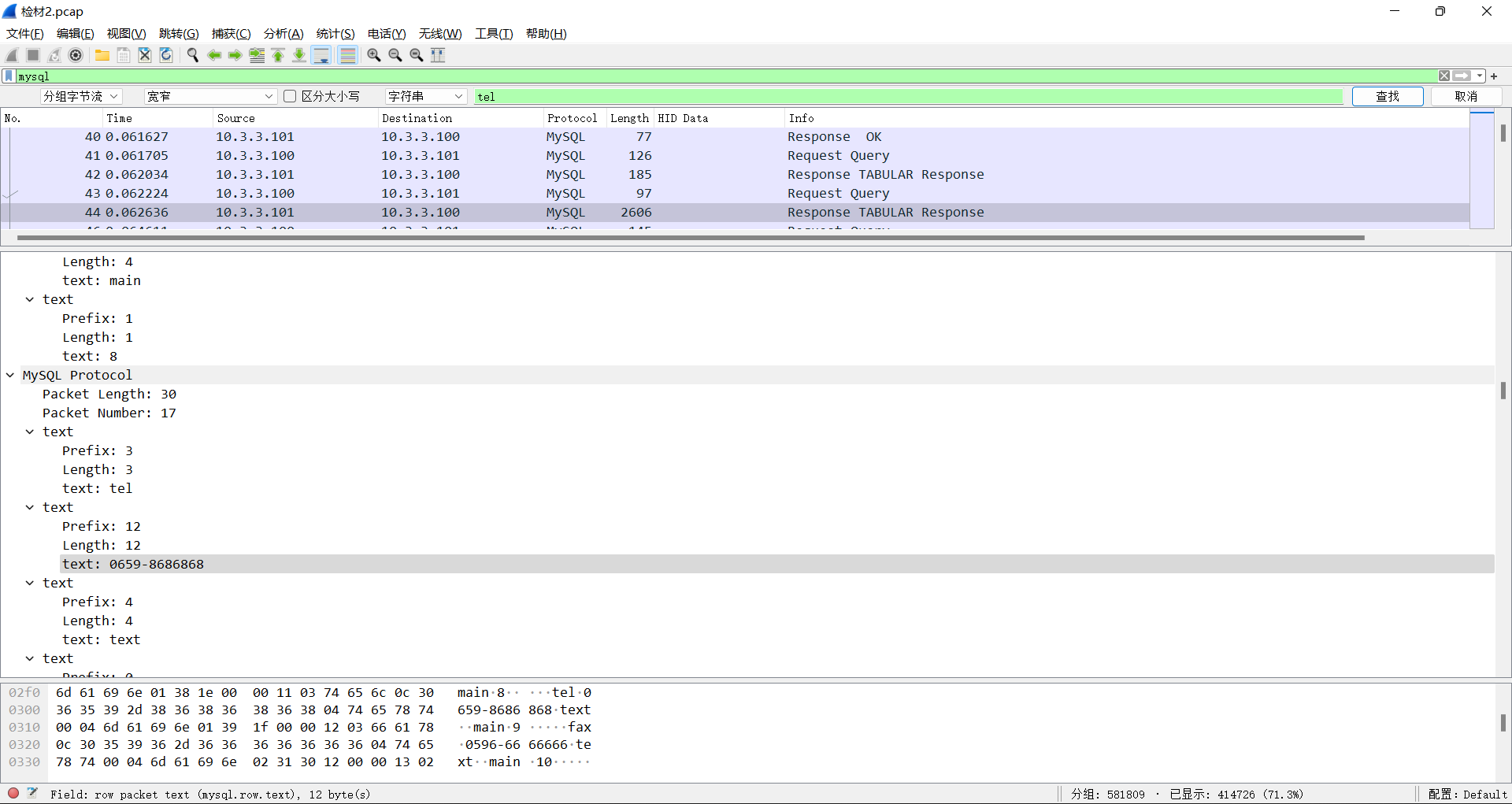

51.分析检材2,“dou_config”表中,“name”字段值是“tel的行中,“value”值是 (400分值)

直接Ctrl+F搜索,选择字节分组流,字符串,直接可以找到value值

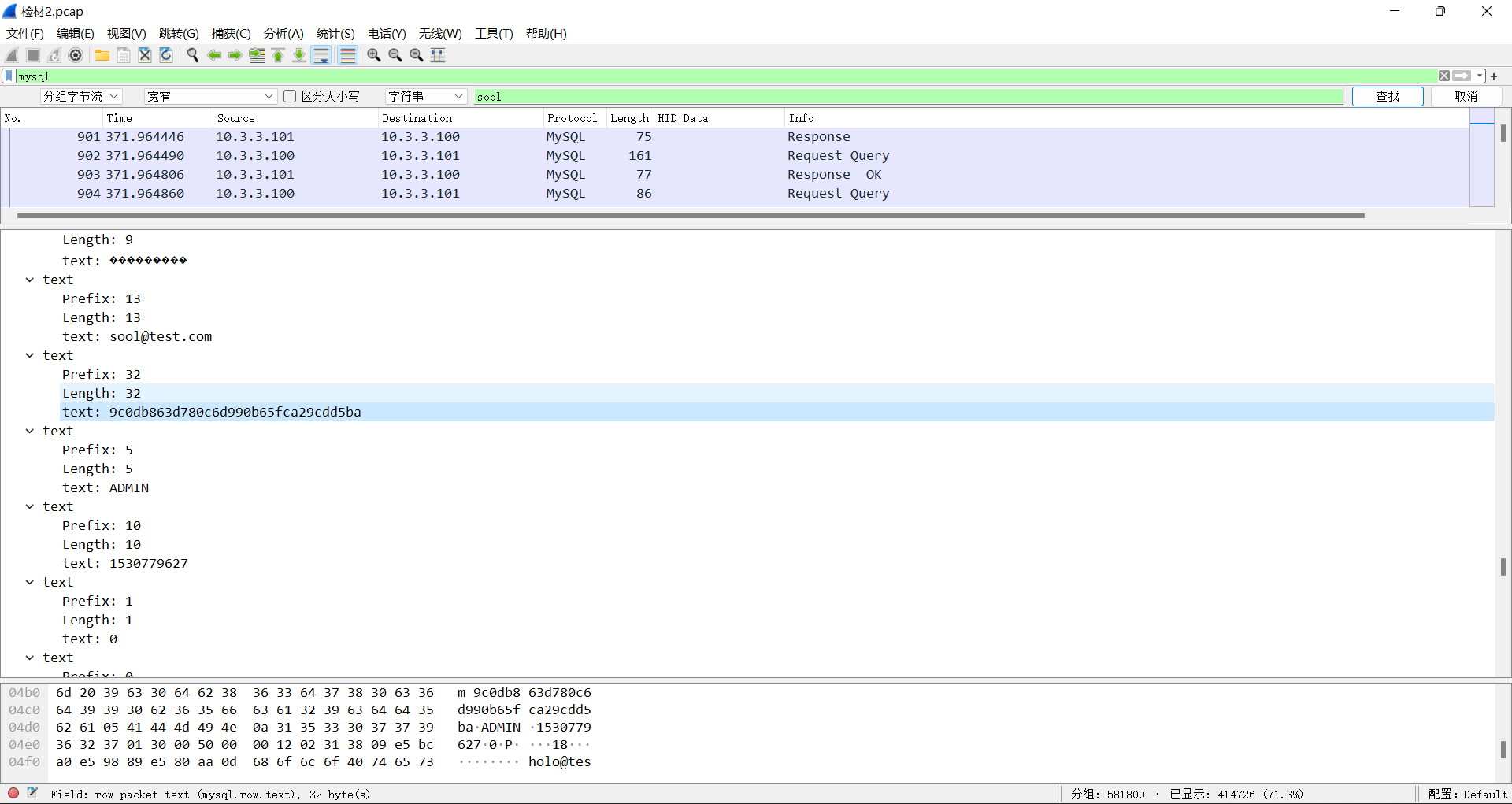

0659-8686868

52.分析检材2,黑客获取了数据库中保存的邮箱账号和密码,其中sool@test.com的密码是 (300分值)

和上题一样搜索sool@test.com,在920包中发现

1 | |

直接md5解密得到密码

qaz123!@#